แคสเปอร์สกี้เผย โจรไซเบอร์ใช้การระบาดของโควิดและวัคซีน เพื่อพุ่งเป้าโจมตีธนาคารและธุรกิจคริปโตในอาเซียน

แคสเปอร์สกี้ บริษัทรักษาความปลอดภัยทางไซเบอร์ระดับโลก ได้เปิดโปงการคุกคามทางไซเบอร์ล่าสุดในอุตสาหกรรมการธนาคารและบริการทางการเงินที่ควรระวัง เนื่องจากการระบาดใหญ่ยังคงดำเนินต่อไปในภูมิภาคเอเชียตะวันออกเฉียงใต้

ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ของแคสเปอร์สกี้ได้ตั้งข้อสังเกตุถึงแนวโน้มหลักที่พบเห็นในโลกไซเบอร์เมื่อปีที่แล้วและจะดำเนินต่อไปในปี 2564 นี้ ซึ่งรวมถึงการใช้ธีม COVID-19 ในทางที่ผิด การหาประโยชน์จากงานวิจัยที่เกี่ยวข้องกับโรคระบาด และการหลอกลวงและให้ข้อมูลเท็จเกี่ยวกับไวรัสและวัคซีน

นายซองซู ปาร์ค นักวิจัยด้านความปลอดภัยอาวุโส ทีมวิเคราะห์และวิจัยระดับโลก (ทีม GReAT) ของแคสเปอร์สกี้ ระบุว่า “เป็นที่ชัดเจนว่าผู้ก่อภัยคุกคามจะยังคงใช้หัวข้อที่เกี่ยวข้องกับการระบาดครั้งใหญ่นี้เพื่อหลอกล่อผู้ใช้อินเทอร์เน็ต และแม้ว่าจะมีวัคซีนแล้ว แต่สถานการณ์ก็ยังคงไม่แน่นอน ประเทศต่างๆ ยังคงใช้มาตรการล็อกดาวน์ จัดการเรียนการสอนและการทำงานออนไลน์ และการใช้จ่ายเงินดิจิทัลที่กำลังเพิ่มมากขึ้น ซึ่งหมายความว่าโครงสร้างพื้นฐานด้านไอทียังมีการขยายตัว และยังเปิดช่องโหว่สำหรับภัยคุกคามที่กำหนดเป้าหมายนอกเหนือจาก Windows และอุปกรณ์เครือข่ายที่เชื่อมต่ออินเทอร์เน็ต ตลอดจนการโจมตีมัลติแพลตฟอร์มและซัพพลายเชน”

เมื่อปีที่แล้ว แคสเปอร์สกี้ตรวจพบการเชื่อมต่อโดเมนและเว็บไซต์ที่เป็นอันตรายที่เกี่ยวข้องกับ COVID มากกว่า 80,000 รายการในภูมิภาคเอเชียตะวันออกเฉียงใต้ มาเลเซียมีตัวเลขสูงสุด ตามมาด้วยเวียดนาม ฟิลิปปินส์และอินโดนีเซีย ซึ่งคาดว่าแนวโน้มนี้จะดำเนินต่อไปจนถึงปี 2564 เนื่องจากภูมิภาคนี้ยังคงต่อสู้กับการแพร่ระบาดอย่างต่อเนื่อง และมีการเปิดตัววัคซีนในระยะแตกต่างกัน

กลุ่มอาชญากรรมไซเบอร์กำหนดเป้าหมายไปที่ธนาคาร การแลกเปลี่ยนสกุลเงินดิจิทัล (คริปโตเคอร์เรนซี่) ในเอเชียตะวันออกเฉียงใต้

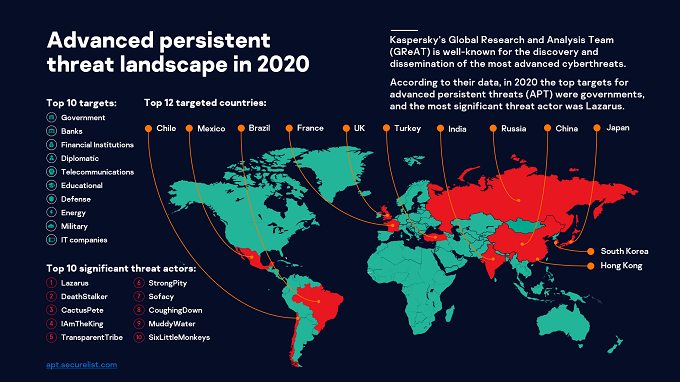

ธนาคารยังคงเป็นเป้าหมายที่ดึงดูดฝ่ายตรงข้ามในโลกไซเบอร์ แต่ในความเป็นจริงแล้ว จากข้อมูลของแคสเปอร์สกี้ เปิดเผยว่า ธนาคารและสถาบันการเงินเป็นกลุ่มเป้าหมายอันดับสอง

หนึ่งในแคมเปญที่แยกออกจากเป้าหมายธนาคารในภูมิภาคเอเชียตะวันออกเฉียงใต้ คือมัลแวร์ “เจเอสเอ้าต์พร็อกซ์” (JsOutProx) แม้ว่าปัจจุบันมัลแวร์นี้จะไม่ใช่สายพันธุ์ที่มีความซับซ้อนสูง แต่ผู้เชี่ยวชาญของแคสเปอร์สกี้ตั้งข้อสังเกตว่า แคมเปญนี้ยังมีความพยายามอย่างต่อเนื่องในการแทรกซึมธนาคารในภูมิภาค

อาชญากรไซเบอร์ที่อยู่เบื้องหลังมัลแวร์โมดูลนี้ใช้ประโยชน์จากชื่อไฟล์ที่เกี่ยวข้องกับธุรกิจที่เกี่ยวข้องกับธนาคาร และใช้ไฟล์สคริปต์ที่คลุมเครือ ซึ่งเป็นกลยุทธ์ในการต่อต้านการหลบเลี่ยง เทคนิควิศวกรรมสังคมนี้ใช้เพื่อล่อลวงพนักงานธนาคาร และเปิดช่องให้อาชญากรไซเบอร์เข้าไปอยู่ในเครือข่ายของธนาคารได้

นายซองซูกล่าวเสริมว่า “เมื่อ JSOutProx เข้ามาในเครือข่ายแล้ว จะสามารถโหลดปลั๊กอินเพิ่มเติมเพื่อดำเนินการที่เป็นอันตรายต่อเหยื่อ รวมถึงการเข้าถึงระยะไกล การขโมยข้อมูลที่ต้องการ การครอบครองเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) และอื่น ๆ อีกมากมาย”

เป้าหมายอื่นๆ สำหรับอาชญากรไซเบอร์คือธุรกิจสกุลเงินดิจิทัลหรือคริปโตเคอร์เรนซี่ (cryptocurrency) ที่เกิดขึ้นใหม่ในภูมิภาคเอเชียตะวันออกเฉียงใต้ ในขณะที่มูลค่าของสกุลเงินดิจิทัลพุ่งสูงขึ้น กลุ่มภัยคุกคามทางไซเบอร์จำนวนมากก็กำลังมุ่งโจมตีธุรกิจนี้ทางออนไลน์

เมื่อเร็วๆ นี้นักวิจัยของแคสเปอร์สกี้ระบุว่า การแลกเปลี่ยนสกุลเงินดิจิทัลแห่งหนึ่งในภูมิภาคนี้ถูกละเมิด จากผลการตรวจสอบทางนิติวิทยาศาสตร์อย่างละเอียด ยืนยันว่ากลุ่มลาซารัส (Lazarus group) อยู่เบื้องหลังการโจมตีครั้งนี้ที่ตรวจพบในสิงคโปร์

ภัยคุกคามอื่นที่เกี่ยวข้องกับสกุลเงินดิจิทัลคือแคมเปญ “สแนตช์คริปโต” (SnatchCrypto) ดำเนินการโดยกลุ่ม BlueNoroff ซึ่งเป็นกลุ่มย่อยของลาซารัสที่มุ่งโจมตีธนาคารโดยเฉพาะ นอกจากนี้ยังถูกระบุว่าเกี่ยวข้องกับการปล้นเงิน 81 ล้านดอลลาร์ จากธนาคารบังกลาเทศ

แคสเปอร์สกี้ติดตามกลุ่มสแนตช์คริปโตนี้มาตั้งแต่ปลายปี 2562 และพบว่าผู้ก่อภัยคุกคามที่อยู่เบื้องหลังแคมเปญนี้กลับมาดำเนินการอีกครั้งด้วยกลยุทธ์ที่คล้ายกัน

ในแง่ของปัจจัยที่อยู่เบื้องหลังภัยคุกคามที่เพิ่มขึ้นต่อธุรกิจนี้ นายเซียง เทียง โยว ผู้จัดการทั่วไปประจำภูมิภาคเอเชียตะวันออกเฉียงใต้ แคสเปอร์สกี้ กล่าวว่า “คริปโตเคอร์เรนซี่ได้รับการยอมรับอย่างต่อเนื่องในภูมิภาคเอเชียตะวันออกเฉียงใต้ ดังนั้นจึงเป็นธรรมดาที่อาชญากรไซเบอร์จะจับตามอง การเติบโตของคริปโตเคอร์เรนซี่เป็นส่วนหนึ่งของการเปลี่ยนแปลงทางดิจิทัลในภูมิภาค ควบคู่ไปกับการใช้อีคอมเมิร์ซและการชำระเงินแบบดิจิทัลที่เพิ่มขึ้น”

นายเซียงเทียงกล่าวเสริมว่า “เมื่อมีการเคลื่อนย้ายเงินไปยังโลกออนไลน์อย่างต่อเนื่อง เราจึงได้เห็นการละเมิดข้อมูลและการโจมตีของแรนซัมแวร์จำนวนมากเมื่อปีที่แล้ว ซึ่งน่าจะเป็นคำเตือนสำหรับสถาบันการเงินและผู้ให้บริการการชำระเงิน เป็นสิ่งสำคัญอย่างยิ่งสำหรับผู้ให้บริการด้านการธนาคารและการเงินที่ต้องตระหนักถึงความจำเป็นของการป้องกันเชิงรุกโดยใช้ข้อมูลอัจฉริยะ เพื่อป้องกันการโจมตีทางไซเบอร์เหล่านี้ตั้งแต่ต้นก่อนที่จะก่อให้เกิดความเสียหายมูลค่าสูง”

กลุ่มอาชญากรรมไซเบอร์กลุ่มสุดท้ายที่นายซองซูระบุคือ “คิมสุกี” “Kimsuky” แคสเปอร์สกี้ได้รายงานเกี่ยวกับ APT นี้เป็นครั้งแรกในปี 2013 และตั้งแต่นั้นมาก็พบการพัฒนาในแง่ของกลยุทธ์เทคนิคและเหยื่อวิทยา โดยเริ่มแรกมีเป้าหมายโจมตีเป็นกลุ่มนักคิดในเกาหลีใต้เพื่อทำจารกรรมไซเบอร์โดยเฉพาะ อย่างไรก็ตาม การข้อมูลล่าสุดแสดงให้เห็นว่ากลุ่มนี้มีความคล่องตัวและมีแรงจูงใจทางการเงินที่สูงมาก

“เราเฝ้าติดตามสถานะของ Kimsuky ในเกาหลีใต้มาโดยตลอด การวิจัยของเราแสดงให้เห็นว่า กลุ่มนี้กำลังใช้เทคนิคการแทรกซึมสองแบบนั่นคือ การโจมตีด้วยสเปียร์ฟิชชิ่งและการโจมตีซัพพลายเชน ไม่ว่าจะด้วยวิธีใด กลุ่มนี้ได้กำหนดเป้าหมายเป็นนักลงทุนสกุลเงินดิจิทัล เพื่อขุดเจาะข้อมูลและเพื่อการเข้าถึงระยะไกล เมื่อกลุ่มนี้แสดงแรงจูงใจทางการเงินที่สูงมาก จึงมีความเป็นไปได้สูงที่การโจมตีจะไปไกลกว่าเกาหลีใต้ โดยเฉพาะอย่างยิ่งในภูมิภาคใกล้เคียง เช่นเอเชียตะวันออกเฉียงใต้”

แคสเปอร์สกี้ขอแนะนำขั้นตอนต่อไปนี้เพื่อปรับปรุงการป้องกันทางไซเบอร์ของธนาคารและองค์กรการเงิน ดังนี้

- ผสานการทำงานของ Threat Intelligence เข้ากับ SIEM และการควบคุมความปลอดภัยเพื่อเข้าถึงข้อมูลภัยคุกคามที่เกี่ยวข้องและเป็นปัจจุบันที่สุด

- จัดการฝึกอบรมการรักษาความปลอดภัยสำหรับพนักงานเป็นประจำ โดยเป็นการฝึกอบรมเฉพาะบุคคล เช่น Kaspersky Adaptive Online Training (KAOT) ซึ่งใช้แนวทางที่ขับเคลื่อนด้วยองค์ความรู้ โดยคำนึงถึงความสามารถและความต้องการของผู้เรียนแต่ละคน

- ใช้ซอฟต์แวร์ตรวจสอบปริมาณการใช้งานหรือทราฟฟิก เช่น Kaspersky Anti Targeted Attack Platform (KATA)

- ติดตั้งการอัปเดตและแพตช์ล่าสุดสำหรับซอฟต์แวร์ทั้งหมดที่ใช้ในองค์กร

- ห้ามติดตั้งโปรแกรมจากแหล่งที่ไม่รู้จัก

- ดำเนินการตรวจสอบความปลอดภัยของโครงสร้างพื้นฐานด้านไอทีขององค์กรอย่างสม่ำเสมอ

- สำหรับการตรวจจับและการตรวจสอบระดับเอ็นด์พอยต์ และการแก้ไขเหตุการณ์อย่างทันท่วงที แนะนำให้ใช้โซลูชัน EDR เช่น Kaspersky Endpoint Detection and Response ซึ่งสามารถตรวจจับแม้กระทั่งมัลแวร์ธนาคารที่ไม่รู้จัก