อัปเดตแพตช์ React ทำ Cloudflare ล่มระนาว! เหตุแฮกเกอร์เริ่มโจมตี ต้องเร่งอัปเดต

กลายเป็นประเด็นร้อนในแวดวงไอทีเมื่อวานนี้ (5 ธันวาคม 2025) หลังจากที่ Cloudflare ผู้ให้บริการโครงสร้างพื้นฐานอินเทอร์เน็ตรายใหญ่ ประสบปัญหาล่มเป็นวงกว้าง ส่งผลให้เว็บไซต์และแพลตฟอร์มออนไลน์จำนวนมากทั่วโลกไม่สามารถเข้าถึงได้ โดยผู้ใช้งานส่วนใหญ่จะพบกับข้อความแจ้งเตือน “500 Internal Server Error”

ล่าสุด Cloudflare ได้ออกมาแถลงการณ์ถึงสาเหตุที่แท้จริงแล้วว่า เหตุการณ์นี้ ไม่ได้เกิดจากการถูกโจมตีทางไซเบอร์ แต่อย่างใด แต่เป็นผลกระทบข้างเคียงจากการเร่งปล่อยอัปเดตฉุกเฉินเพื่อป้องกันช่องโหว่ระดับวิกฤตตัวใหม่ที่ชื่อว่า “React2Shell” นั่นเอง

เจาะลึกสาเหตุ: พลาดที่กระบวนการ “Mitigation”

Dane Knecht ประธานเจ้าหน้าที่ฝ่ายเทคโนโลยี (CTO) ของ Cloudflare ได้ชี้แจงว่า ปัญหาเกิดจากการปรับเปลี่ยน Logic ในการประมวลผลข้อมูล (Body parsing logic) ของระบบ เพื่อพยายามตรวจจับและสกัดกั้นการโจมตีจากช่องโหว่ React Server Components ที่เพิ่งถูกเปิดเผยในสัปดาห์นี้

ความตั้งใจคือการป้องกันลูกค้าจากการถูกเจาะระบบ แต่การปรับเปลี่ยนดังกล่าวกลับส่งผลกระทบต่อการทำงานปกติ ทำให้การจราจรทางอินเทอร์เน็ต (HTTP Traffic) ของลูกค้า Cloudflare ประมาณ 28% ได้รับผลกระทบและไม่สามารถใช้งานได้ในช่วงเวลาดังกล่าว

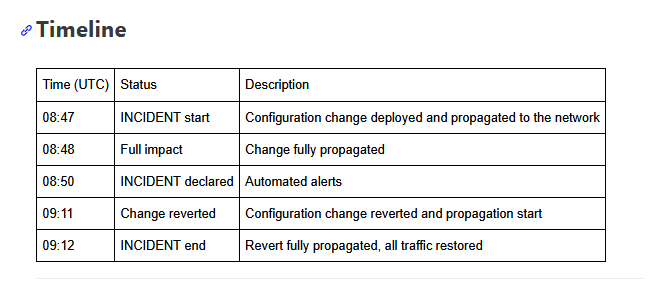

Timeline สรุปเหตุการณ์ (เทียบตามเวลาประเทศไทย)

- 15:47 น. – (INCIDENT START) เริ่มเกิดเหตุ: ระบบเริ่มทำการอัปเดตการตั้งค่า (Configuration) ใหม่ และเผยแพร่การเปลี่ยนแปลงเข้าสู่เครือข่าย

- 15:48 น. – (FULL IMPACT) ผลกระทบเต็มรูปแบบ: การเปลี่ยนแปลงได้ถูกนำไปใช้ทั่วทั้งเครือข่ายโดยสมบูรณ์ ส่งผลให้ระบบล่ม

- 15:50 น. – (INCIDENT DECLARED) ประกาศภาวะวิกฤต: ระบบแจ้งเตือนอัตโนมัติทำงาน และทีมงานรับทราบถึงปัญหาร้ายแรง

- 16:11 น. – (CHANGE REVERTED) เริ่มการแก้ไข: ทีมวิศวกรทำการย้อนคืนค่า (Revert) การตั้งค่าที่ผิดพลาด และเริ่มเผยแพร่การแก้ไขเข้าสู่ระบบ

- 16:12 น. – (INCIDENT END) เหตุการณ์สิ้นสุด: การย้อนคืนค่าเสร็จสมบูรณ์ทั่วทั้งเครือข่าย ทราฟฟิกทั้งหมดกลับสู่ภาวะปกติ

สรุป: เหตุการณ์ทั้งหมดตั้งแต่เริ่มต้นจนคลี่คลาย ใช้เวลาทั้งสิ้น 25 นาที

รู้จักกับ “React2Shell” (CVE-2025-55182) ตัวต้นเรื่อง

ช่องโหว่ที่เป็นต้นเหตุของความวุ่นวายครั้งนี้ มีรหัสติดตามคือ CVE-2025-55182 หรือที่วงการตั้งชื่อเล่นให้ว่า React2Shell ซึ่งถูกจัดความรุนแรงไว้ในระดับสูงสุด (Maximum Severity)

- เป้าหมาย: ส่งผลกระทบต่อ React (Open-source JavaScript library ยอดนิยม) โดยเฉพาะในส่วนของโปรโตคอล ‘Flight’ บน React Server Components (RSC)

- ความอันตราย: แฮกเกอร์สามารถส่งคำขอ HTTP ที่ปรับแต่งมาเป็นพิเศษ เพื่อรันโค้ดอันตรายจากระยะไกล (Remote Code Execution – RCE) บนเซิร์ฟเวอร์ได้โดยไม่ต้องยืนยันตัวตน

- เวอร์ชันที่ได้รับผลกระทบ: React เวอร์ชัน 19.0, 19.1.0, 19.1.1 และ 19.2.0 รวมถึงเฟรมเวิร์กที่เกี่ยวข้องอย่าง Next.js

แฮกเกอร์เริ่มโจมตี ต้องรีบดำเนินการ

สิ่งที่ทำให้ Cloudflare ต้องเร่งมือจนเกิดความผิดพลาด มาจากรายงานด้านความปลอดภัยที่น่ากังวล โดยนักวิจัยจาก AWS (Amazon Web Services) ตรวจพบว่ามีกลุ่มแฮกเกอร์ที่มีความเชื่อมโยงกับจีน (เช่นกลุ่ม Earth Lamia และ Jackpot Panda) เริ่มใช้ช่องโหว่ React2Shell ในการโจมตีระบบต่างๆ เพียงไม่กี่ชั่วโมงหลังจากช่องโหว่นี้ถูกเปิดเผยต่อสาธารณะ

นอกจากนี้ ทาง NHS England National CSOC ยังเตือนด้วยว่า ขณะนี้มีโค้ดสาธิตการเจาะระบบ (Proof-of-concept exploits) ถูกเผยแพร่ออกมาแล้ว ซึ่งมีความเป็นไปได้สูงมากที่จะเกิดการโจมตีในวงกว้างอย่างต่อเนื่อง

เหตุการณ์นี้สะท้อนให้เห็นถึงความยากลำบากในการบริหารจัดการความเสี่ยง (Risk Management) ระหว่างความจำเป็นในการแพตช์ระบบอย่างเร่งด่วนเพื่อหนีภัยคุกคาม กับความเสถียรของระบบที่อาจได้รับผลกระทบจากการเปลี่ยนแปลง (Change Management) สำหรับผู้ดูแลระบบที่ใช้งาน React หรือ Next.js ในเวอร์ชันที่ได้รับผลกระทบ ควรตรวจสอบและอัปเดตแพตช์จากผู้พัฒนาโดยตรงอย่างเคร่งครัด เนื่องจากขณะนี้มีการโจมตีจริงเกิดขึ้นแล้วในโลกไซเบอร์