เตือนภัย! ช่องโหว่ใหม่ใน 7-Zip แฮกเกอร์ใช้โจมตีจริงแล้ว อัปเดทด่วน

หน่วยงานด้านสุขภาพของอังกฤษ (NHS England Digital) ออกคำเตือนว่า มีแฮกเกอร์นำช่องโหว่ความปลอดภัยร้ายแรงในโปรแกรมบีบอัดไฟล์ยอดนิยม 7-Zip ซึ่งมีผู้ใช้ทั่วโลก ไปใช้โจมตีจริงแล้ว

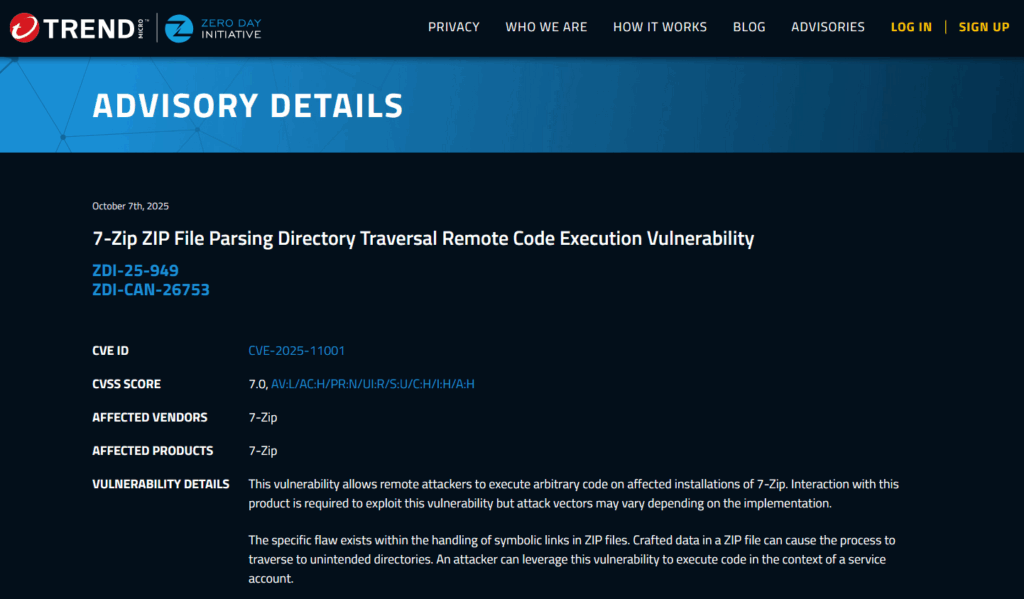

ช่องโหว่ CVE-2025-11001 อันตรายอย่างไร

ช่องโหว่นี้ติดรหัส CVE-2025-11001 มีคะแนนความรุนแรง CVSS อยู่ที่ 7.0 ซึ่งเกิดจากการจัดการ Symbolic Links ภายในไฟล์ ZIP อย่างไม่เหมาะสม ผู้โจมตีสามารถสร้างไฟล์ ZIP ที่ปรับแต่งมาเป็นพิเศษเพื่อทำ Directory Traversal ทำให้สามารถรันโค้ดอันตรายได้ในสิทธิ์ของ Service Account

Zero Day Initiative (ZDI) อธิบายว่า “ข้อมูลที่ถูกปรับแต่งในไฟล์ ZIP สามารถทำให้โปรเซสเข้าถึงไดเรกทอรีที่ไม่ได้ตั้งใจได้ และผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้เพื่อรันโค้ดในบริบทของ Service Account ได้” โดยช่องโหว่นี้มีผลเฉพาะบน Windows เท่านั้น และสามารถใช้ได้ก็ต่อเมื่อ 7-Zip ถูกรันด้วยสิทธิ์ผู้ดูแลระบบหรือ Service Account หรือเครื่องที่เปิด Developer Mode

ช่องโหว่คู่แฝด CVE-2025-11002

นอกจาก CVE-2025-11001 แล้ว ยังมีช่องโหว่อีกตัวหนึ่งคือ CVE-2025-11002 (คะแนน CVSS 7.0) ที่มีลักษณะคล้ายกัน คือการจัดการ Symbolic Links ที่ไม่เหมาะสมใน ZIP Archives ทำให้เกิด Directory Traversal และสามารถรันโค้ดจากระยะไกลได้เช่นกัน โดยช่องโหว่ทั้งสองนี้ถูกนำเข้ามาตั้งแต่ 7-Zip เวอร์ชัน 21.02

นักวิจัย Ryota Shiga จาก GMO Flatt Security Inc. ร่วมกับเครื่องมือตรวจสอบความปลอดภัยที่ขับเคลื่อนด้วย AI ชื่อ Takumi เป็นผู้ค้นพบและรายงานช่องโหว่ทั้งคู่นี้ โดย ZDI เผยแพร่รายละเอียดเมื่อวันที่ 7 ตุลาคม 2025

มีการโจมตีจริงแล้วในภาคสนาม

NHS England Digital ระบุอย่างชัดเจนว่า “ตรวจพบการใช้ประโยชน์จาก CVE-2025-11001 จริงแล้ว” แม้จะยังไม่มีรายละเอียดว่าแฮกเกอร์กลุ่มไหนเป็นผู้โจมตี หรือโจมตีในรูปแบบใด แต่การมี Proof-of-Concept (PoC) Exploit เผยแพร่สู่สาธารณะทำให้ความเสี่ยงเพิ่มสูงขึ้น

นักวิจัยด้านความปลอดภัย Dominik (หรือชื่อ pacbypass) ผู้เผยแพร่ PoC ให้คำอธิบายว่า “ช่องโหว่นี้สามารถใช้ประโยชน์ได้ก็ต่อเมื่อรันจากบริบทของผู้ใช้ที่มีสิทธิ์สูง/Service Account หรือเครื่องที่เปิด Developer Mode และสามารถใช้ได้เฉพาะบน Windows เท่านั้น”

เวอร์ชันที่ได้รับผลกระทบและวิธีแก้ไข

7-Zip เวอร์ชัน 25.00 ที่เปิดตัวในเดือนกรกฎาคม 2025 ได้แก้ไขช่องโหว่ทั้งสองนี้แล้ว โดยนักพัฒนา Igor Pavlov ปรับปรุงการจัดการ Path Canonicalization และบล็อก Symbolic Links ที่พยายามหลบหนีออกจากไดเรกทอรีที่กำหนดไว้

เวอร์ชัน 25.01 ที่เปิดตัวในเดือนสิงหาคม 2025 ยังได้แก้ไขช่องโหว่เพิ่มเติมอีกหนึ่งตัวคือ CVE-2025-55188 ที่เกี่ยวข้องกับ Arbitrary File Write เช่นกัน โดย Pavlov ระบุว่า “โค้ดสำหรับจัดการ Symbolic Links ถูกปรับเปลี่ยนเพื่อให้ความปลอดภัยมากขึ้นเมื่อแตกไฟล์จาก Archives”

ข้อแนะนำสำหรับผู้ใช้งาน

เนื่องจาก 7-Zip ไม่มีระบบอัปเดตอัตโนมัติ ผู้ใช้งานต้องดาวน์โหลดและติดตั้งด้วยตนเองจากเว็บไซต์ทางการ โดยเฉพาะองค์กรที่ใช้ระบบแตกไฟล์อัตโนมัติ เช่น ระบบแชร์ไฟล์หรือระบบสำรองข้อมูล ควรให้ความสำคัญสูงสุด