Fortinet เตือนภัย ช่องโหว่ใหม่ใน FortiWeb ถูกแฮกเกอร์โจมตีจริงแล้ว อัปเดตด่วน!

หลังจากมีรายงานข่าวเกี่ยวกับช่องโหว่ของ FortiWeb รหัส CVE-2025-64446 ล่าสุด Fortinet ออกมาเตือนผู้ใช้งานเกี่ยวกับช่องโหว่ความปลอดภัยร้ายแรงใน FortiWeb เพิ่มเติมเนื่องจากมีหลักฐานว่าถูกนำไปใช้โจมตีจริงแล้ว หลังจากที่เพิ่งแก้ไขช่องโหว่อื่นไปแบบเงียบๆ เมื่อไม่กี่วันก่อน ทำให้เกิดคำถามถึงนโยบายการเปิดเผยข้อมูลของบริษัท

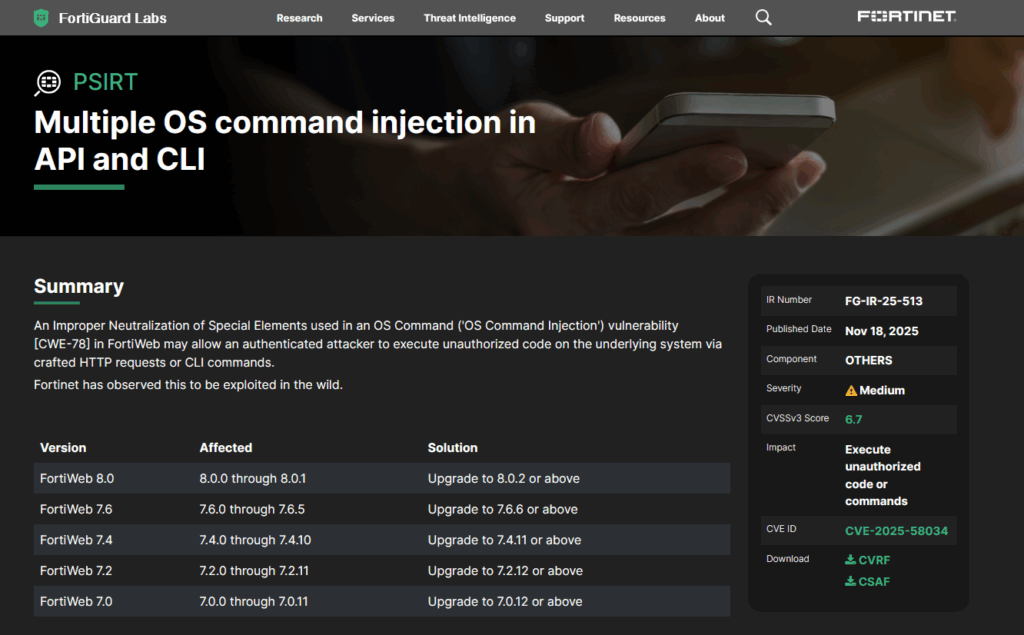

ช่องโหว่ CVE-2025-58034 อันตรายอย่างไร

ช่องโหว่นี้ได้รับการจัดอันดับความรุนแรงอยู่ที่ระดับกลาง (Medium Severity) มีคะแนน CVSS อยู่ที่ 6.7 จาก 10 และถูกติดตามด้วยรหัส CVE-2025-58034 โดยเป็นปัญหาจากการไม่ตรวจสอบข้อมูลพิเศษใน OS Command อย่างเหมาะสม ทำให้เกิดช่องโหว่ที่เรียกว่า OS Command Injection (CWE-78)

แฮกเกอร์ที่มีสิทธิ์เข้าระบบ (Authenticated Attacker) สามารถใช้ช่องโหว่นี้รันคำสั่งที่ไม่ได้รับอนุญาตบนระบบปฏิบัติการได้ผ่านการส่ง HTTP Request หรือคำสั่ง CLI ที่ถูกปรับแต่งมาเป็นพิเศษ ซึ่งแม้จะต้องมีการ Authenticate ก่อน แต่ก็ยังถือว่าเป็นความเสี่ยงสูง โดยเฉพาะในสภาพแวดล้อมที่มีผู้ดูแลระบบหลายคนหรือมีการเชื่อมต่อกับบริการภายนอก

เวอร์ชันที่ได้รับผลกระทบและการแก้ไข

ช่องโหว่นี้ส่งผลกระทบต่อผลิตภัณฑ์ FortiWeb หลายเวอร์ชันดังนี้

- FortiWeb 8.0.0 ถึง 8.0.1 (อัปเกรดเป็น 8.0.2 ขึ้นไป)

- FortiWeb 7.6.0 ถึง 7.6.5 (อัปเกรดเป็น 7.6.6 ขึ้นไป)

- FortiWeb 7.4.0 ถึง 7.4.10 (อัปเกรดเป็น 7.4.11 ขึ้นไป)

- FortiWeb 7.2.0 ถึง 7.2.11 (อัปเกรดเป็น 7.2.12 ขึ้นไป)

- FortiWeb 7.0.0 ถึง 7.0.11 (อัปเกรดเป็น 7.0.12 ขึ้นไป)

Fortinet ขอขอบคุณนักวิจัยจาก Trend Micro ชื่อ Jason McFadyen ที่รายงานช่องโหว่นี้ผ่านนโยบาย Responsible Disclosure และแนะนำให้ผู้ใช้งานรีบอัปเดตเป็นเวอร์ชันที่แก้ไขแล้วโดยเร็วที่สุด

ประเด็น “Silent Patch” ที่เป็นที่ถกเถียง

สิ่งที่น่าสนใจคือ ช่องโหว่ CVE-2025-58034 นี้เกิดขึ้นหลังจากที่ Fortinet เพิ่งยอมรับว่าได้แก้ไขช่องโหว่ร้ายแรงอีกตัวหนึ่งคือ CVE-2025-64446 (CVSS 9.1) แบบเงียบๆ ใน FortiWeb เวอร์ชัน 8.0.2 โดยไม่ได้ออกคำแนะนำด้านความปลอดภัย (Advisory) ล่วงหน้า

CVE-2025-64446 เป็นช่องโหว่ Path Traversal ที่ร้ายแรงมาก ทำให้ผู้โจมตีที่ไม่ต้อง Login สามารถสร้างบัญชีผู้ดูแลระบบใหม่ได้โดยส่ง HTTP Request ที่ปรับแต่งมา โดยมีรายงานการโจมตีตั้งแต่ต้นเดือนตุลาคม 2025 และมี Proof-of-Concept (PoC) เผยแพร่ในวันที่ 13 พฤศจิกายน ทำให้ CISA ต้องสั่งให้หน่วยงานรัฐบาลกลางสหรัฐฯ แก้ไขภายใน 7 วัน

การแก้ไขแบบ Silent Patch ของ Fortinet ถูกวิจารณ์ว่าทำให้ทีมป้องกันเสียเปรียบ เพราะไม่ได้รับข้อมูลเพื่อเตรียมรับมือ โฆษกของ Fortinet แถลงว่า “เราเปิดใช้ PSIRT และดำเนินการแก้ไขทันทีที่รู้เรื่องนี้ Fortinet พยายามสร้างสมดุลระหว่างความมุ่งมั่นในความปลอดภัยของลูกค้าและวัฒนธรรมความโปร่งใส” แต่ VulnCheck ระบุว่า “เมื่อผู้ผลิตเทคโนโลยียอดนิยมไม่สื่อสารปัญหาความปลอดภัยใหม่ พวกเขากำลังเชิญแฮกเกอร์เข้ามาโจมตี ในขณะที่ปกปิดข้อมูลเดียวกันจากทีมป้องกัน”

ข้อแนะนำสำหรับผู้ใช้งาน

องค์กรที่ใช้งาน FortiWeb ควรดำเนินการดังนี้

- อัปเกรดเป็นเวอร์ชันที่แก้ไขแล้วทันที

- ปิด HTTP/HTTPS บน Interface ที่เชื่อมต่ออินเทอร์เน็ตจนกว่าจะอัปเกรดเสร็จ

- หากเข้าถึง Management จากภายในเครือข่ายเท่านั้น ความเสี่ยงจะลดลงมาก

- ตรวจสอบ Log หาการเข้าถึงผิดปกติหรือบัญชีผู้ดูแลระบบที่ไม่รู้จัก

เหตุการณ์นี้เป็นอีกหนึ่งเตือนสติให้ผู้ใช้งานระบบรักษาความปลอดภัยต้องติดตามข่าวสารและอัปเดตแพตช์อย่างสม่ำเสมอ เพราะแม้แต่อุปกรณ์ป้องกันเองก็อาจกลายเป็นจุดอ่อนได้หากไม่ได้รับการดูแลอย่างเหมาะสม