เตือนภัย แฮกเกอร์สร้างหน้าเว็บและตัวติดตั้ง Microsoft Teams ปลอม หลอกให้ติดตั้งแล้วแพร่มัลแวร์แฮกระบบ

ผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ออกมาเตือนถึงการแพร่กระจายมัลแวร์รูปแบบใหม่ที่ใช้ประโยชน์จากการโฆษณาหลอก (Malvertising) และเทคนิค SEO poisoning โดยผู้โจมตีได้สร้างเว็บไซต์ปลอมที่เลียนแบบหน้าเว็บดาวน์โหลด Microsoft Teams และหลอกให้ผู้ใช้ติดตั้งไฟล์ที่แฝงมัลแวร์ชนิด Backdoor ชื่อ “Oyster” หรือที่รู้จักกันในชื่อ Broomstick และ CleanUpLoader การโจมตีรูปแบบนี้ถือเป็นการเพิ่มระดับความเสี่ยงต่อองค์กรอย่างชัดเจน เนื่องจาก Microsoft Teams ถูกใช้อย่างแพร่หลายทั้งในภาคธุรกิจและการศึกษา

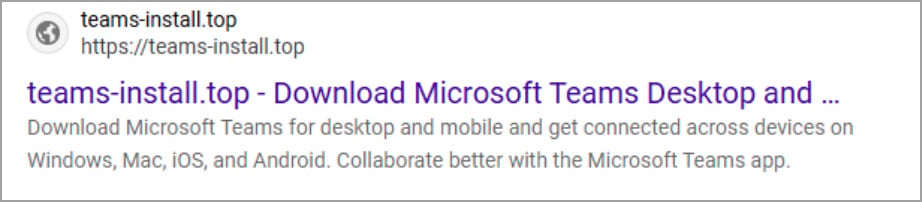

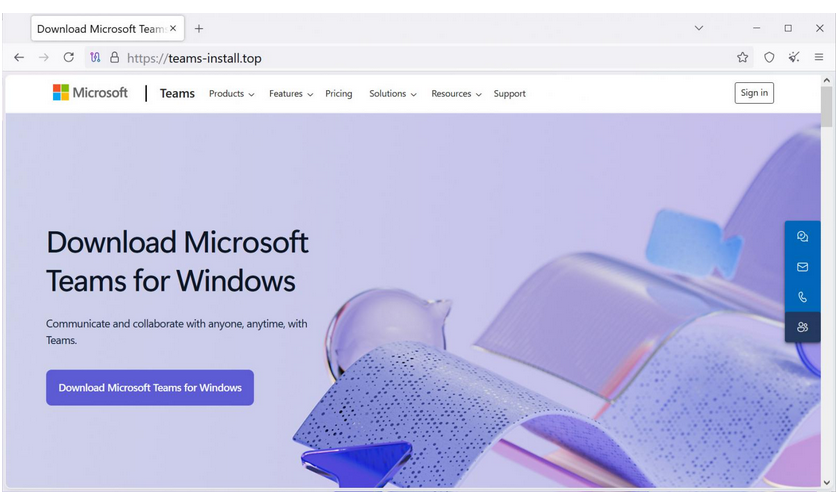

กลไกของการโจมตีเริ่มจากการสร้างโดเมนปลอม เช่น teams-install[.]top ที่โปรโมตผ่านผลการค้นหาบน Google Ads ให้ดูเหมือนหน้าเว็บจริงของไมโครซอฟท์ เมื่อผู้ใช้คลิกลิงก์และดาวน์โหลดไฟล์ที่ชื่อ MSTeamsSetup.exe จะเห็นว่าตัวติดตั้งถูกเซ็นรับรองด้วยใบรับรองจากบริษัทที่มีชื่อจริงอย่าง 4th State Oy และ NRM NETWORK RISK MANAGEMENT INC เพื่อสร้างความน่าเชื่อถือ แต่แท้จริงแล้วภายในไฟล์กลับบรรจุโค้ดที่มีเจตนาร้าย

เมื่อผู้ใช้เปิดไฟล์ติดตั้ง มัลแวร์ Oyster จะปล่อย DLL ที่ชื่อ CaptureService.dll ลงในโฟลเดอร์ %APPDATA%\Roaming พร้อมทั้งสร้าง Scheduled Task ชื่อ “CaptureService” ที่ทำงานซ้ำทุก 11 นาทีเพื่อเรียกใช้งาน DLL ดังกล่าวอย่างต่อเนื่อง ส่งผลให้มัลแวร์ยังคงอยู่ในระบบแม้หลังรีสตาร์ตเครื่อง หน้าที่หลักของมัลแวร์ชนิดนี้คือการเปิดช่องทางลับให้แฮกเกอร์สามารถส่งคำสั่งเข้ามาได้ตามต้องการ รวมถึงติดตั้ง payload อื่น ๆ เพิ่มเติม เช่น เครื่องมือขโมยข้อมูล สปายแวร์ หรือโปรแกรมสำหรับเจาะระบบภายใน

สิ่งที่น่ากังวลคือเป้าหมายหลักของการโจมตีครั้งนี้มุ่งไปที่ผู้ดูแลระบบไอทีและองค์กรธุรกิจ ซึ่งมักมีสิทธิ์สูงในระบบ หากแฮกเกอร์สามารถเจาะเข้ามาได้สำเร็จ จะสามารถเคลื่อนที่ในเครือข่ายและขยายการโจมตีไปยังระบบอื่น ๆ ได้ง่ายขึ้น

ปรากฏการณ์นี้ตอกย้ำว่าการโจมตีผ่าน Malvertising และการสร้างเว็บไซต์ปลอมกลายเป็นแนวทางที่ได้รับความนิยมมากขึ้น โดยก่อนหน้านี้ก็เคยมีการใช้เทคนิคเดียวกันเพื่อแพร่กระจายมัลแวร์ผ่านซอฟต์แวร์ยอดนิยมอย่าง PuTTY หรือ WinSCP