แฮกเกอร์ใช้ไฟล์รูปภาพ SVG เป็นอาวุธ ฝังโค้ดอันตรายเล่นงานผู้ใช้แบบแนบเนียน

ไฟล์ SVG หรือ Scalable Vector Graphics ถือเป็นรูปแบบไฟล์กราฟิกที่นิยมใช้อย่างแพร่หลายบนเว็บไซต์และแพลตฟอร์มออนไลน์ ด้วยความสามารถในการปรับขนาดโดยไม่สูญเสียความคมชัด และมีโครงสร้างเป็น XML ที่สามารถเก็บข้อมูลเชิงโค้ดได้ จุดแข็งนี้เองที่กลับกลายเป็นช่องโหว่ เมื่อแฮกเกอร์สามารถซ่อนโค้ด JavaScript หรือคำสั่งอันตรายต่าง ๆ ไว้ในไฟล์ SVG โดยที่ผู้ใช้ทั่วไปไม่สามารถรู้ได้

ไฟล์รูปภาพที่มาพร้อมโค้ดอันตราย

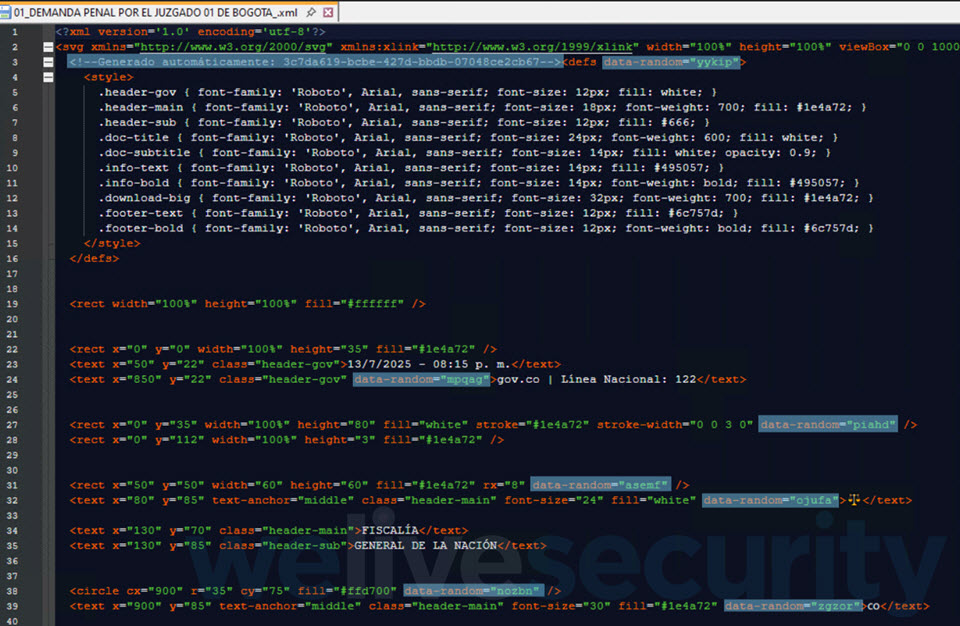

นักวิจัยด้านความปลอดภัยพบว่าแฮกเกอร์ใช้หลายวิธีในการไฟล์ SVG เป็นอาวุธในการโจมตีทางไซเบอร์ เช่น การฝังโค้ด JavaScript ลงในแท็ก <script> หรือการใช้ event handler อย่าง onload เพื่อให้โค้ดรันทันทีเมื่อไฟล์ถูกเปิดในเบราว์เซอร์ อีกวิธีคือการแนบลิงก์ภายนอกภายในไฟล์ SVG เพื่อเชื่อมต่อไปยังเซิร์ฟเวอร์ควบคุมหรือหน้าฟิชชิง เมื่อผู้ใช้เปิดไฟล์ โค้ดที่ซ่อนอยู่ก็จะถูกเรียกใช้งาน อาจนำไปสู่การดาวน์โหลดมัลแวร์ การขโมยข้อมูล หรือการเข้าควบคุมระบบจากระยะไกล

สิ่งที่น่ากังวลคือไฟล์ SVG มักถูกมองว่าเป็นไฟล์ภาพธรรมดา ไม่ใช่ไฟล์ปฏิบัติการอันตรายอย่าง .exe หรือ .js ทำให้ระบบกรองอีเมลหรือไฟร์วอลล์จำนวนมากปล่อยให้ไฟล์ผ่านเข้าสู่ระบบโดยไม่ถูกตรวจสอบ ส่งผลให้ผู้ใช้ตกเป็นเหยื่อโดยไม่รู้ตัว

การโจมตีในปัจจุบัน

รายงานล่าสุดเปิดเผยว่ามีการใช้ไฟล์ SVG ในการโจมตีเจาะจงบางภูมิภาค เช่น แคมเปญที่ถูกเรียกว่า “Shadow Vector” ซึ่งมุ่งเป้าไปยังผู้ใช้งานในละตินอเมริกา โดยแนบไฟล์ SVG มากับอีเมลปลอมที่ดูน่าเชื่อถือ เมื่อเหยื่อเปิดไฟล์ดังกล่าว ระบบก็จะถูกฝังมัลแวร์หรือถูกเปลี่ยนเส้นทางไปยังเว็บไซต์อันตราย อีกทั้งยังมีกรณีที่พบว่าแฮกเกอร์ใช้ลิงก์ Google Drive ฝังใน SVG เพื่อหลบเลี่ยงระบบกรองอีเมลของผู้ให้บริการรายใหญ่ ทำให้แม้แต่แพลตฟอร์มที่มีมาตรการความปลอดภัยสูงก็ยังอาจถูกโจมตีได้

การใช้ SVG เป็นพาหะในการโจมตีสร้างผลกระทบทั้งต่อผู้ใช้ทั่วไปและองค์กร ผู้ใช้เสี่ยงต่อการติดมัลแวร์ การรั่วไหลของข้อมูลส่วนตัว หรือถูกหลอกให้เข้าสู่เว็บไซต์ฟิชชิง ส่วนองค์กรอาจเผชิญการเจาะระบบ การถูกควบคุมจากระยะไกล และความเสียหายต่อชื่อเสียง ในขณะที่ระบบรักษาความปลอดภัยแบบดั้งเดิมเองก็อาจไม่สามารถตรวจจับภัยคุกคามรูปแบบนี้ได้ทันท่วงที

การรับมือ

ผู้เชี่ยวชาญแนะนำให้หลีกเลี่ยงการเปิดไฟล์ SVG จากแหล่งที่ไม่น่าเชื่อถือ

สำหรับองค์กร ควรใช้มาตรการ Content Security Policy (CSP) เพื่อจำกัดการรันสคริปต์ในไฟล์ SVG และควรพิจารณาแปลงไฟล์ SVG เป็นภาพแบบ raster เช่น PNG หรือ JPEG ก่อนใช้งานบนเว็บไซต์

นอกจากนี้ ควรมีการตรวจสอบไฟล์ SVG ด้วยเครื่องมือวิเคราะห์โค้ด ตลอดจนการอัปเดตระบบรักษาความปลอดภัยให้รองรับการตรวจจับพฤติกรรมผิดปกติ

ที่สำคัญคือการสร้างความตระหนักให้ผู้ใช้งานว่าภัยคุกคามสมัยใหม่อาจซ่อนอยู่แม้แต่ในไฟล์ที่ดูเหมือนไม่มีพิษภัยอย่าง “ไฟล์ภาพ”