แฮกเกอร์ใช้ช่องโหว่ใน Pandoc เจาะ AWS ขโมยสิทธิ์ IAM ของ EC2 ผ่านบริการ IMDS

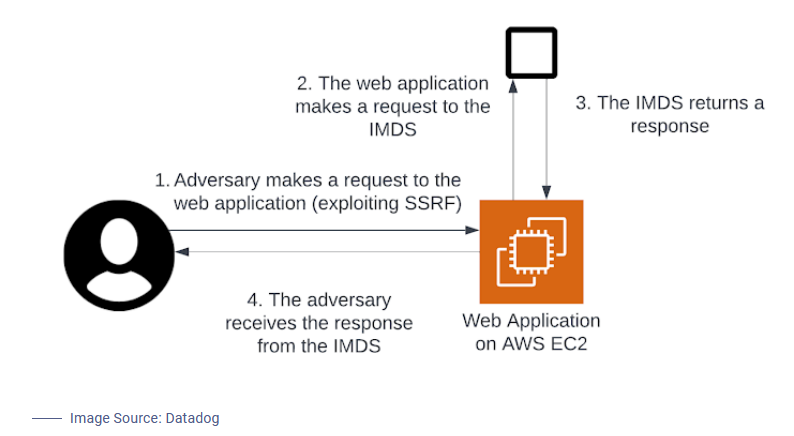

มีการเปิดเผยช่องโหว่ร้ายแรงใน Pandoc ซอฟต์แวร์โอเพ่นซอร์สชื่อดังที่ใช้สำหรับแปลงไฟล์เอกสารหลากหลายรูปแบบ ช่องโหว่นี้ได้รับรหัส CVE-2025-51591 และถูกจัดให้อยู่ในประเภทการโจมตีแบบ Server-Side Request Forgery (SSRF) ซึ่งผู้โจมตีสามารถใช้เป็นช่องทางเข้าถึงบริการภายในของระบบคลาวด์ โดยเฉพาะ Instance Metadata Service (IMDS) ของ Amazon Web Services (AWS) เพื่อขโมยข้อมูลสิทธิ์ IAM ที่มีอยู่ในเครื่อง EC2

Pandoc มีความสามารถในการประมวลผลแท็ก HTML เช่น <iframe> ซึ่งนักพัฒนาพิจารณาว่าเป็นฟีเจอร์มากกว่าจะเป็นข้อบกพร่อง แต่คุณสมบัตินี้กลับเปิดช่องให้ผู้โจมตีสร้างเอกสาร HTML ที่มีการฝัง <iframe> ชี้ไปยังปลายทางภายใน เช่น URL ของ IMDS ที่อยู่ในเครือข่ายภายในของ EC2 หาก Pandoc ทำการแปลงไฟล์โดยตรง ตัวซอฟต์แวร์จะร้องขอข้อมูลจาก IMDS ให้แทนผู้โจมตีโดยไม่รู้ตัว ทำให้สามารถดึงข้อมูลสำคัญ เช่น IAM role credentials ออกมาได้ ซึ่งสิทธิ์เหล่านี้สามารถถูกนำไปใช้เข้าถึงทรัพยากรอื่น ๆ ของผู้ใช้บน AWS ต่อไปได้

กลไกการโจมตีและผลกระทบ

แม้ AWS จะมีการพัฒนาระบบ IMDSv2 ซึ่งเพิ่มกลไกป้องกันโดยบังคับให้ต้องใช้โทเคนและการตั้งค่า header พิเศษในการเข้าถึง metadata แต่หลายองค์กรยังคงเปิดใช้งาน IMDSv1 อยู่ ด้วยเหตุนี้จึงทำให้การโจมตีมีโอกาสประสบความสำเร็จ โดยเฉพาะอย่างยิ่งในกรณีที่ผู้ดูแลระบบไม่ได้จำกัดสิทธิ์ IAM ตามหลักการ “Least Privilege” หรือไม่ได้มีมาตรการป้องกันการโจมตี SSRF อย่างรัดกุม

รายงานจากทีมวิจัยด้านความปลอดภัยของ Wiz ระบุว่าได้ตรวจพบการโจมตีจริงในช่วงเดือนสิงหาคม 2025 และพบว่าการพยายามโจมตียังคงเกิดขึ้นต่อเนื่องหลายสัปดาห์ต่อมา นอกจาก AWS แล้ว ยังมีการพยายามโจมตีบนแพลตฟอร์มคลาวด์อื่นอย่าง Google Cloud Platform ด้วย แม้จะไม่ประสบผลสำเร็จก็ตาม กรณีนี้คล้ายกับเหตุการณ์ที่เคยเกิดขึ้นในปี 2021 เมื่อแฮกเกอร์อาศัยช่องโหว่ SSRF บน Adminer เพื่อดึงข้อมูล IAM credentials จาก IMDS ไปใช้ต่อ ซึ่งสะท้อนให้เห็นว่าการโจมตีลักษณะนี้ยังคงเป็นหนึ่งในเทคนิคยอดนิยมที่ใช้เจาะระบบคลาวด์

แนวทางป้องกันที่แนะนำ

นักวิจัยแนะนำว่าผู้ดูแลระบบควรดำเนินการป้องกันในหลายระดับ ไม่ว่าจะเป็นการเปิดใช้งาน IMDSv2 และปิดการใช้งาน IMDSv1 การตั้งค่า Pandoc ให้ทำงานในโหมด sandbox หรือกรองอินพุตที่มาจากผู้ใช้อย่างเข้มงวด ตลอดจนการกำหนดสิทธิ์ IAM ให้มีขอบเขตจำกัดที่สุด เพื่อป้องกันไม่ให้ผู้โจมตีสามารถนำสิทธิ์ที่ขโมยไปใช้ขยายผลต่อได้

เหตุการณ์ช่องโหว่ CVE-2025-51591 แสดงให้เห็นอย่างชัดเจนว่าแม้ซอฟต์แวร์ที่ดูเหมือนจะเป็นเพียงเครื่องมือแปลงเอกสารธรรมดา ก็สามารถกลายเป็นจุดอ่อนให้ผู้ไม่หวังดีเจาะทะลุระบบคลาวด์ได้ การป้องกันจึงไม่ควรหยุดอยู่ที่การดูแลระบบหลักเพียงอย่างเดียว แต่ควรครอบคลุมไปถึงทุกคอมโพเนนต์ที่ใช้งาน รวมถึงไลบรารีหรือเครื่องมือเสริมต่าง ๆ ที่อาจถูกมองข้าม หากองค์กรไม่รีบอัปเดตและวางมาตรการเชิงรุก ช่องโหว่เล็ก ๆ เช่นนี้อาจถูกนำมาใช้โจมตีจนสร้างความเสียหายครั้งใหญ่ได้ในที่สุด