เตือนภัยมัลแวร์ Gayfemboy มุ่งเล่นงานช่องโหว่ใน Cisco ISE และเราเตอร์ TP-Link ยกระดับความเสี่ยงทั่วโลก

นักวิจัยจาก FortiGuard Labs ออกคำเตือนถึงมัลแวร์รูปแบบใหม่ชื่อ “Gayfemboy” ที่กำลังแพร่กระจายอย่างรวดเร็วและมุ่งเป้าโจมตีโซลูชันบริหารจัดการเครือข่ายอย่าง Cisco ISE และเราเตอร์ TP-Link โดยใช้ช่องโหว่ร้ายแรงหลายรายการเพื่อเข้ายึดครองอุปกรณ์เครือข่ายและเปิดช่องทางให้ผู้ไม่หวังดีควบคุมจากระยะไกล

การค้นพบครั้งนี้ถือเป็นการยกระดับภัยไซเบอร์ต่อเครือข่ายองค์กรทั่วโลก เนื่องจากเราเตอร์มักถูกมองข้ามด้านความปลอดภัย ทั้งที่เป็นด่านหน้าสำคัญในการเชื่อมต่อระบบทั้งหมด

พัฒนาการจาก Mirai สู่การโจมตีขั้นสูง

Gayfemboy ถูกวิเคราะห์ว่าเป็นการพัฒนาต่อยอดจากบอทเน็ตชื่อดัง Mirai แต่มีความซับซ้อนกว่ามาก ทั้งการซ่อนตัว เทคนิคการคงอยู่ในระบบ และการโจมตีที่เฉพาะเจาะจง

มัลแวร์นี้ใช้ช่องโหว่ของเราเตอร์ไม่ว่าจะเป็น CVE-2023-1389 ใน TP-Link Archer AX21 (AX1800) และ CVE-2025-20281 ใน Cisco ISE และ ISE-PIC ช่องโหว่เหล่านี้ทำให้แฮกเกอร์แทรกซึมเข้าสู่โครงสร้างเครือข่ายได้อย่างแนบเนียน

เทคนิคการพลางตัวอันร้ายกาจ

Gayfemboy ไม่ได้เพียงแค่ติดตั้งตัวเองลงในเราเตอร์ แต่ยังออกแบบมาเพื่อหลีกเลี่ยงการตรวจจับและคงอยู่ให้นานที่สุด

- การพรางตัว (Obfuscation): ใช้ชื่อไฟล์แปลก ๆ เช่น “xale” และบีบอัดด้วย UPX พร้อมแก้ไขโครงสร้างไฟล์เพื่อเลี่ยงการตรวจสอบ

- กำจัดคู่แข่ง: ตรวจหากระบวนการอื่น ๆ เช่น wget, curl หรือบอทเน็ตที่มีอยู่แล้ว และทำลายทิ้ง

- ตรวจจับนักวิเคราะห์: มีฟังก์ชัน “Monitor” คอยสแกนและปิดเครื่องมือดีบักหรือซอฟต์แวร์วิเคราะห์ที่กำลังทำงาน

- หน่วงเวลา: ใช้เทคนิคดีเลย์นานถึง 27 ชั่วโมงเพื่อเลี่ยงการตรวจสอบภายใน Sandbox

- ระบบควบคุม (C2): เชื่อมต่อผ่าน DNS สาธารณะ (1.1.1.1, 8.8.8.8) และเปลี่ยนโดเมนอย่างต่อเนื่อง เช่น cross-compiling[.]org, furry-femboys[.]top

- คำสั่งลับ: มี “trigger word” พิเศษว่า “meowmeow” สำหรับเรียกใช้ฟังก์ชัน backdoor

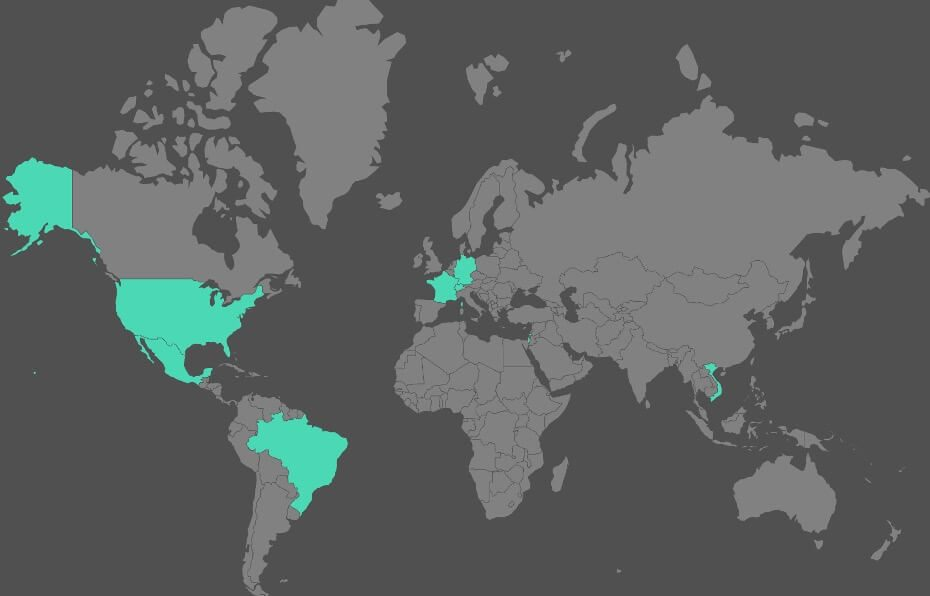

รายงานล่าสุดพบการเล่นงานธุรกิจในหลายประเทศ ไม่ว่าจะเป็น บราซิล, เม็กซิโก, สหรัฐอเมริกา, เยอรมนี, ฝรั่งเศส, สวิตเซอร์แลนด์, อิสราเอล ขณะที่ใกล้ตัวเราคือ ประเทศเวียดนาม โดยอุตสาหกรรมที่ได้รับผลกระทบครอบคลุมทั้งการผลิต โทรคมนาคม เทคโนโลยี และสื่อ

ความแตกต่างสำคัญจาก Mirai คือ แทนที่จะโจมตีแบบ brute-force รหัสผ่านอ่อน Gayfemboy กลับใช้วิธีเจาะช่องโหว่เฉพาะของอุปกรณ์ผู้ผลิตรายใหญ่ และยังขจัดมัลแวร์อื่น ๆ ที่อยู่ในระบบ เพื่อครอบครองอุปกรณ์แต่เพียงผู้เดียว

คำแนะนำสำหรับผู้ดูแลระบบไอที

หากคุณดูแล SME หรือเป็นผู้ใช้ทั่วไปที่ใช้ Cisco ISE หรือ เราเตอร์ TP-Link ขอแนะนำให้ดำเนินการดังนี้

- ตรวจสอบโมเดลและเวอร์ชันเฟิร์มแวร์ของคุณว่าอัปเดตใหม่หรือไม่

- ถ้ายังไม่ได้อัปเดต ให้ดาวน์โหลดเวอร์ชั่นล่าสุดจากเว็บไซต์ผู้ผลิตทันที

- หากใช้ IPS หรือระบบรักษาความปลอดภัยที่มี AV signatures ของ Fortinet ให้ตรวจสอบว่าคุณได้รับอัปเดตที่สามารถตรวจจับ Gayfemboy แล้วหรือไม่