“Ghost Calls” ยุทธวิธีใหม่เจาะระบบผ่าน Zoom และ Microsoft Teams

เครื่องมือประชุมออนไลน์อย่าง Zoom และ Microsoft Teams กลายเป็นส่วนหนึ่งของชีวิตประจำวันของคนทำงาน อาชญากรไซเบอร์ก็ไม่พลาดที่จะหาช่องทางใหม่ ๆ ในการแอบแฝงตัวเข้าโจมตีระบบขององค์กร โดยล่าสุด นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ค้นพบเทคนิคใหม่ที่มีชื่อว่า “Ghost Calls” ซึ่งใช้ Zoom และ Teams เป็นช่องทางลับในการรับส่งข้อมูลระหว่างผู้โจมตีกับเครื่องเหยื่อ โดยไม่ทำให้ระบบรักษาความปลอดภัยจับได้ง่าย ๆ

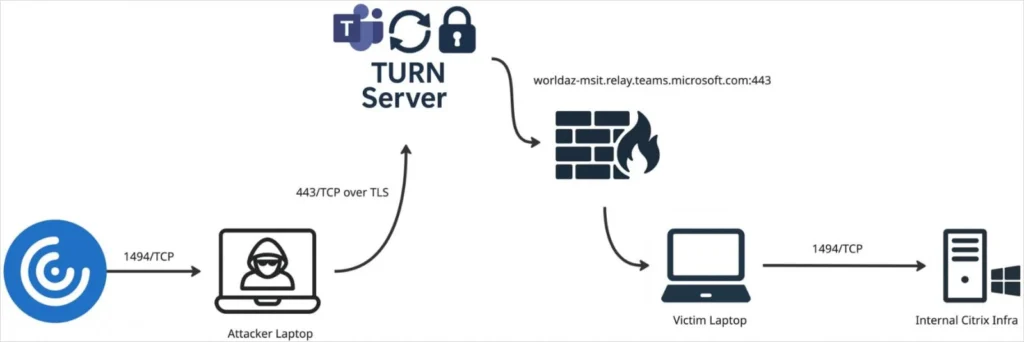

Ghost Calls ไม่ได้ใช้วิธีการแฮกเข้าไปในเซิร์ฟเวอร์ของ Zoom หรือ Microsoft แต่อาศัยการหลอกใช้ระบบที่มีอยู่แล้วให้เป็นช่องทางเชื่อมต่อข้อมูลระหว่างสองฝั่งอย่างแนบเนียน จุดสำคัญอยู่ที่เทคโนโลยีชื่อว่า TURN (Traversal Using Relays around NAT) ซึ่งเป็นระบบที่ช่วยให้ผู้ใช้สามารถสนทนาผ่านเสียงหรือวิดีโอได้แม้จะอยู่หลัง firewall หรือระบบเครือข่ายที่ซับซ้อน โดย TURN จะทำหน้าที่เป็น “ตัวกลาง” ส่งข้อมูลให้ทั้งสองฝ่ายสื่อสารกันได้อย่างราบรื่น

ปกติแล้ว เวลาเรากดเข้าร่วมการประชุม Zoom หรือ Teams ตัวแอปจะขอ “บัตรผ่านชั่วคราว” จากเซิร์ฟเวอร์ TURN เพื่อให้ข้อมูลของเราสามารถส่งออกไปได้ผ่านช่องทางที่ระบบยอมรับได้ แฮกเกอร์จึงอาศัยจุดนี้ สร้างเครื่องมือที่สามารถ “ขโมย” หรือสร้าง credential แบบเดียวกัน เพื่อเปิดช่องทางลับที่ไม่มีใครรู้ว่าข้อมูลอะไรไหลผ่านไปบ้าง เพราะมันดูลักษณะเหมือนการประชุมปกติทั่วไป

เทคนิค Ghost Calls นี้สามารถรับส่งข้อมูลจากภายในเครือข่ายออกไปยังภายนอกโดยไม่ถูกดักจับ ไม่ว่าจะเป็นไฟล์สำคัญ ภาพหน้าจอ หรือแม้แต่ข้อมูลผู้ใช้งาน โดยทั้งหมดนี้ใช้ช่องทางเดียวกับที่องค์กรส่วนใหญ่เปิดให้ใช้งานตามปกติ เช่น พอร์ต 443 ซึ่งเป็นพอร์ตของ HTTPS ที่ใช้กันทุกเว็บไซต์ ทำให้ไฟร์วอลล์หรือระบบกรองข้อมูลมักจะไม่ขัดขวางการเชื่อมต่อนี้เลย

ความน่ากลัวอยู่ที่ การเชื่อมต่อผ่าน TURN นั้นจะถูกเข้ารหัสไว้ ทำให้ระบบความปลอดภัยที่องค์กรใช้ ไม่ว่าจะเป็น proxy หรือเครื่องมือตรวจจับภัยคุกคามอื่น ๆ ก็ไม่สามารถวิเคราะห์เนื้อหาภายในได้เลย เหมือนมีคนพูดคุยกันอยู่ในห้องประชุม แต่ไม่มีใครรู้ว่าเขาคุยเรื่องอะไร และที่สำคัญที่สุดคือตัวแฮกเกอร์ไม่จำเป็นต้องเจาะระบบใด ๆ เลย แค่ใช้ประโยชน์จากสิ่งที่มีอยู่แล้วให้เป็นช่องทางใหม่เท่านั้น

นักวิจัยจากบริษัท Praetorian ที่ค้นพบวิธีนี้ ได้พัฒนาเครื่องมือที่ชื่อว่า “TURNt” เพื่อสาธิตว่าการโจมตีลักษณะนี้สามารถเกิดขึ้นจริง และทำงานได้อย่างแนบเนียน TURNt มีสองส่วนหลัก ส่วนแรกคือฝั่งควบคุมที่อยู่กับผู้โจมตี และอีกส่วนหนึ่งจะฝังไว้ในเครื่องของเหยื่อ เมื่อทั้งสองเชื่อมต่อกันผ่าน TURN ก็จะสามารถรับส่งคำสั่งหรือดึงข้อมูลออกมาได้อย่างอิสระ โดยไม่ทิ้งร่องรอยที่ชัดเจนให้ฝ่ายไอทีตามจับได้

สิ่งที่น่ากังวลคือ กลวิธีแบบ Ghost Calls ยังไม่สามารถป้องกันได้ด้วยการอัปเดตหรือปิดการใช้งานใด ๆ เพราะไม่ได้เกิดจากช่องโหว่ของ Zoom หรือ Microsoft Teams เลย หากแต่เป็นการใช้ประโยชน์จากโครงสร้างพื้นฐานที่ถูกต้องตามกฎหมายของแอปเหล่านี้ ดังนั้นฝ่ายความปลอดภัยขององค์กรจึงต้องยกระดับการเฝ้าระวังให้มากขึ้น ไม่เพียงแต่ตรวจสอบว่าใครใช้อะไร แต่ต้องดูว่า “ใช้อย่างไร” ด้วย

แม้ปัจจุบัน Ghost Calls ยังไม่แพร่ระบาดในวงกว้าง แต่นี่คือสัญญาณเตือนว่าแฮกเกอร์กำลังพัฒนาเทคนิคที่ซับซ้อนขึ้นเรื่อย ๆ และพร้อมใช้ช่องว่างเล็ก ๆ ที่องค์กรมองข้ามให้กลายเป็นทางลัดเข้าสู่ข้อมูลสำคัญ การทำความเข้าใจภัยคุกคามรูปแบบใหม่นี้จึงเป็นก้าวแรกที่สำคัญในการป้องกันก่อนจะสายเกินไป