Palo Alto ออกแพตช์อุดช่องโหว่ Zero Day ในอุปกรณ์ไฟร์วอลล์แล้ว

หลังจากช่องโหว่สำคัญในอุปกรณ์ไฟร์วอลล์ของ Palo Alto เริ่มถูกนำไปใช้ในการโจมตีทางไซเบอร์ ล่าสุดได้มีการออกแพตช์แก้ไขช่องโหว่ดังกล่าวเป็นที่เรียบร้อยแล้ว ใครใช้อยู่รีบตรวจสอบและแก้ไขกันด้วยครับ

โดยช่องโหว่แรกซึ่งติดตามได้ในชื่อ CVE-2024-0012 เป็นการหลีกเลี่ยงการตรวจสอบสิทธิ์ที่พบในอินเทอร์เฟซการจัดการผ่านเว็บของ PAN-OS ซึ่งผู้โจมตีจากระยะไกลสามารถใช้ประโยชน์เพื่อรับสิทธิ์ผู้ดูแลระบบโดยไม่ต้องมีการตรวจสอบสิทธิ์หรือการโต้ตอบกับผู้ใช้แต่อย่างใด

ส่วนช่องโหว่ที่สอง (CVE-2024-9474) เป็นช่องโหว่ด้านความปลอดภัยในการยกระดับสิทธิ์ของ PAN-OS ที่ทำให้ผู้ดูแลระบบ PAN-OS ที่เป็นอันตรายสามารถดำเนินการกับไฟร์วอลล์ด้วยสิทธิ์รูทได้

แม้ว่า CVE-2024-9474 จะถูกเปิดเผยในวันนี้ แต่บริษัทได้เตือนลูกค้าเป็นครั้งแรกเมื่อวันที่ 8 พฤศจิกายนให้จำกัดการเข้าถึงอุปกรณ์ Next Generation Firewall เนื่องจากอาจเกิดข้อบกพร่อง RCE ซึ่งติดแท็กเมื่อวันศุกร์ที่ผ่านมาว่า CVE-2024-0012

ทาง Palo Alto Networks ได้ตรวจพบกิจกรรมคุกคามที่ใช้ประโยชน์จากช่องโหว่นี้กับเว็บอินเทอร์เฟซการจัดการจำนวนจำกัดที่เปิดเผยต่อการรับส่งข้อมูลทางอินเทอร์เน็ตจากภายนอกเครือข่าย โดยบริษัทได้เตือนเกี่ยวกับการโจมตีแบบ Zero-day ทั้งสองครั้งไปแล้วเมื่อวันที่ 18 พ.ย.

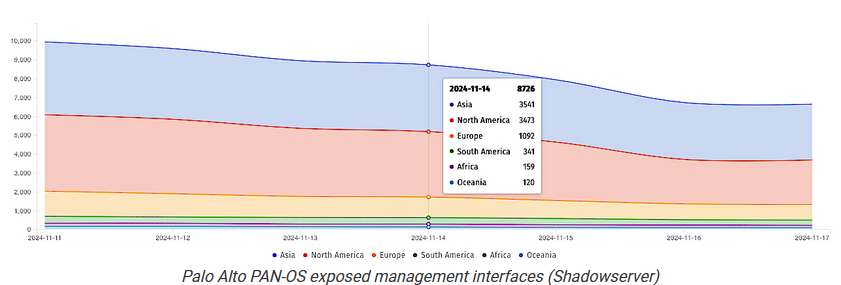

แม้ว่าบริษัทจะระบุว่าการโจมตีแบบ Zero-day เหล่านี้ส่งผลกระทบต่อไฟร์วอลล์ “จำนวนน้อยมาก” แต่แพลตฟอร์มตรวจสอบภัยคุกคาม Shadowserver ได้รายงานเมื่อวันศุกร์ว่าบริษัทได้ติดตามอินเทอร์เฟซการจัดการ PAN-OS ที่เปิดเผยมากกว่า 8,700 รายการ

มีการเปิดเผยว่า พบ IP Address มากกว่า 11,000 ที่อยู่ที่ใช้อินเทอร์เฟซการจัดการ PAN-OS ของ Palo Alto ที่เปิดเผยออนไลน์ โดยอุปกรณ์ที่มีความเสี่ยงสูงสุดอยู่ในสหรัฐอเมริกา รองลงมาคืออินเดีย เม็กซิโก ไทย และอินโดนีเซีย

หน่วยงานด้านความปลอดภัยทางไซเบอร์ของสหรัฐฯ ได้เพิ่มช่องโหว่ CVE-2024-0012 และ CVE-2024-9474 ลงในรายการช่องโหว่ที่ทราบและถูกโจมตี และสั่งให้หน่วยงานของรัฐบาลกลางแก้ไขระบบภายในสามสัปดาห์ภายในวันที่ 9 ธันวาคม

ที่มา : Bleepingcomputer