วิกฤต “MongoBleed”: พบแฮกเกอร์โจมตีจริงแล้ว! จากแค่ข้อมูลรั่วสู่การ “ยึดเซิร์ฟเวอร์” ระดับ RCE

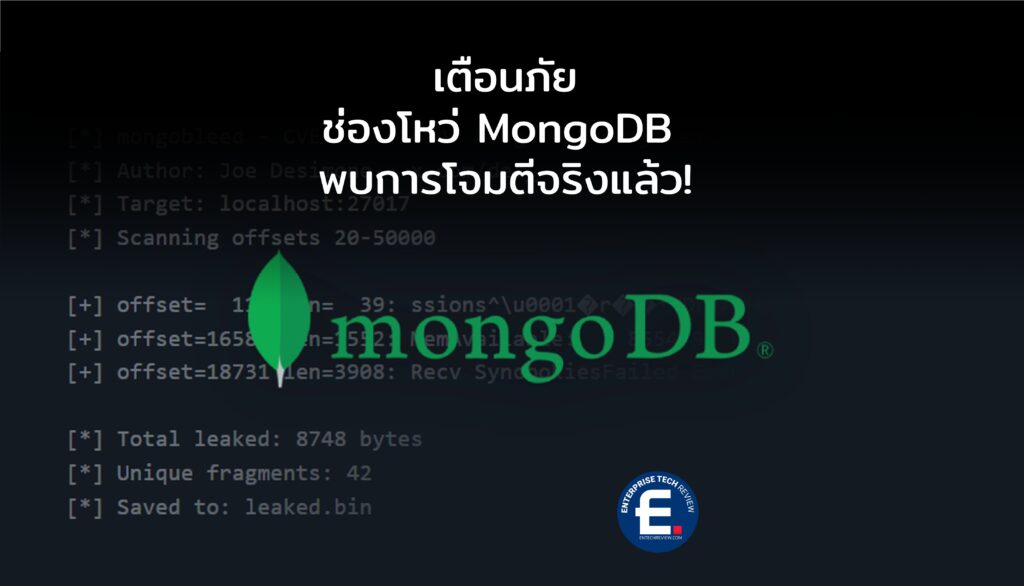

จากกรณีการพบช่องโหว่ความปลอดภัยใน MongoDB ที่เราได้รายงานไปก่อนหน้านี้ สถานการณ์ล่าสุดได้ยกระดับความรุนแรงขึ้นสู่ระดับ “วิกฤต” หลังจากนักวิจัยด้านความปลอดภัยพบหลักฐานการโจมตีจริงในโลกไซเบอร์ พร้อมขนานนามช่องโหว่นี้ว่า “MongoBleed” เนื่องจากมันสามารถดูดข้อมูลความลับออกจากหน่วยความจำได้เหมือนแผลที่เลือดไหลไม่หยุด

ความจริงที่น่ากลัวกว่าเดิม: ไม่ใช่แค่ “แอบดู” แต่คือการ “ควบคุม”

ข้อมูลใหม่จากบริษัทความปลอดภัยชั้นนำระบุว่าช่องโหว่รหัส CVE-2025-14847 รุนแรงกว่าที่ประเมินไว้ในตอนแรกมาก:

- จาก Information Leak สู่ RCE: ในรายงานระยะแรกระบุว่าแฮกเกอร์ทำได้เพียงแอบอ่านข้อมูลในหน่วยความจำ แต่ล่าสุดพบว่าผู้โจมตีอาจใช้เทคนิคนี้เพื่อทำ Remote Code Execution (RCE) หรือการส่งคำสั่งเข้าไปรันบนเซิร์ฟเวอร์โดยตรงเพื่อ “ยึดเครื่อง” ได้ทันที

- เจาะผ่านทางแรม (Memory Bleed): ช่องโหว่นี้ถูกเปรียบเทียบกับ HeartBleed ในตำนาน เพราะแฮกเกอร์สามารถดูดข้อมูลสำคัญ เช่น รหัสผ่านฐานข้อมูลแบบตัวอักษรปกติ (Plain text) และ Cloud API Keys (เช่น AWS Access Keys) ออกมาจากหน่วยความจำ (RAM) ได้โดยตรงโดยไม่ต้องมีสิทธิ์เข้าถึงใดๆ

- ไม่ต้องใช้รหัสผ่าน (Unauthenticated): สิ่งที่น่ากังวลที่สุดคือ แฮกเกอร์ไม่จำเป็นต้องยืนยันตัวตนหรือมีบัญชีผู้ใช้งานในระบบ ก็สามารถยิงคำสั่งโจมตีจากระยะไกลได้ทันที

ยืนยันพบการ “โจมตีจริง” ทั่วโลก

ปัจจุบันมีการเผยแพร่รหัสต้นแบบสำหรับเจาะระบบ (Proof-of-Concept) สู่สาธารณะแล้ว ทำให้ขณะนี้พบกลุ่มแฮกเกอร์เริ่มสแกนหาเซิร์ฟเวอร์ MongoDB ทั่วโลกที่ยังไม่ได้อัปเดตแพตช์ เพื่อทำการดูดข้อมูลความลับและฝังมัลแวร์เรียกค่าไถ่

Checklist ด่วนสำหรับ Admin: คุณปลอดภัยแล้วหรือยัง?

หากคุณดูแลระบบที่ใช้ MongoDB อย่ารอจนถึงวันพรุ่งนี้ ให้ตรวจสอบเวอร์ชันและดำเนินการดังนี้ทันที:

- เวอร์ชันที่ต้องแพตช์ด่วน:

- 6.0.x ให้รีบอัปเกรดเป็น 6.0.19

- 7.0.x ให้รีบอัปเกรดเป็น 7.0.16

- 8.0.x ให้รีบอัปเกรดเป็น 8.0.4

- เปลี่ยนความลับ (Rotate Secrets): หากพบว่าระบบของคุณเข้าข่ายกลุ่มเสี่ยง หลังอัปเดตแพตช์แล้ว ควรเปลี่ยนรหัสผ่านฐานข้อมูลและ API Keys ทั้งหมด เพราะแฮกเกอร์อาจดูดข้อมูลเหล่านั้นไปเก็บไว้ก่อนหน้านี้แล้ว

- จำกัดการเข้าถึง: ใช้ Firewall บล็อกพอร์ต 27017 (พอร์ตมาตรฐานของ MongoDB) ไม่ให้เข้าถึงได้จากอินเทอร์เน็ตสาธารณะโดยตรง

ช่องโหว่ “MongoBleed” ไม่ใช่เรื่องเล่นๆ นี่คือภัยคุกคามระดับที่สามารถทำให้ธุรกิจหยุดชะงักหรือถูกขโมยข้อมูลสำคัญไปขายในตลาดมืดได้ในพริบตา หากคุณยังไม่ได้อัปเดตแพตช์