Cisco! เตือนภัยช่องโหว่ Zero-Day ยังไม่มีแพตช์ แต่ถูกแฮกเกอร์เจาะระบบเกตเวย์อีเมลองค์กรจริงแล้ว

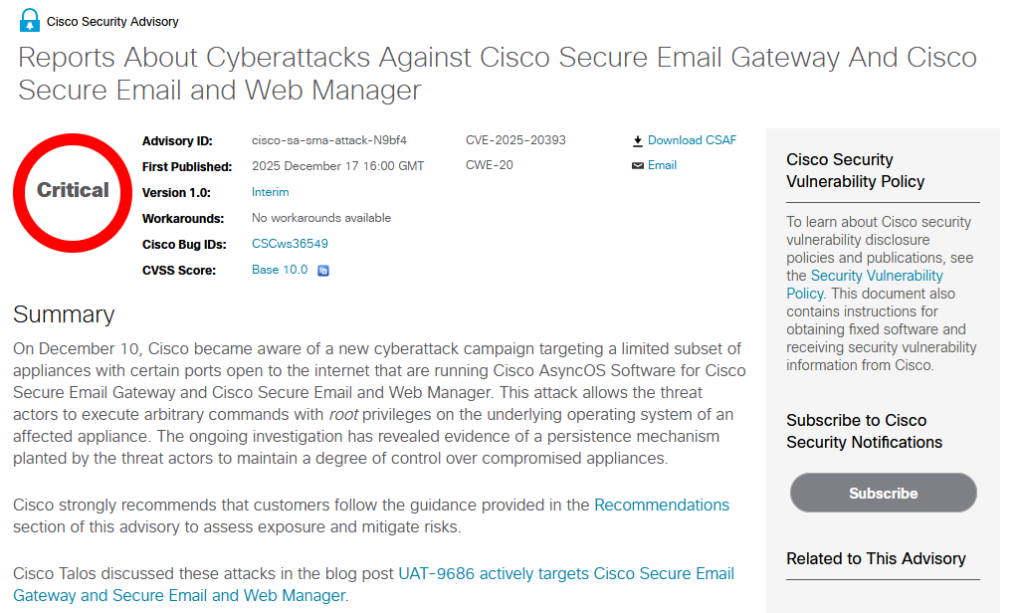

Cisco ออกประกาศเตือนภัยฉุกเฉินเกี่ยวกับช่องโหว่ Zero-day ความรุนแรงระดับวิกฤตที่ยังไม่มีแพตช์อุดรอยรั่ว ซึ่งกำลังถูกใช้เป็นช่องทางโจมตีอุปกรณ์สำคัญอย่าง Cisco Secure Email Gateway (SEG) และ Secure Email and Web Manager (SEWM) ช่องโหว่รหัส CVE-2025-20393 นี้ ถือเป็นฝันร้ายของผู้ดูแลระบบ เพราะเปิดโอกาสให้ผู้ไม่หวังดีสามารถรันคำสั่งอันตรายด้วยสิทธิ์สูงสุดหรือ Root ได้ทันที หากอุปกรณ์นั้นมีการเปิดฟีเจอร์ Spam Quarantine และเชื่อมต่อกับอินเทอร์เน็ตสาธารณะ

ความน่ากังวลคือการโจมตีนี้ไม่ใช่เพียงทฤษฎี แต่เกิดขึ้นจริงแล้วตั้งแต่ปลายเดือนพฤศจิกายนที่ผ่านมา โดยฝีมือของกลุ่มแฮกเกอร์ระดับสูงที่มุ่งเป้าเจาะระบบองค์กรโดยเฉพาะ

ฝีมือกลุ่มแฮกเกอร์ UAT-9686

เบื้องหลังการโจมตีครั้งนี้ ทางทีม Cisco Talos ผู้เชี่ยวชาญด้านภัยคุกคามอัจฉริยะได้ชี้เป้าไปที่กลุ่มแฮกเกอร์ที่มีความเชื่อมโยงกับรัฐบาลจีน ซึ่งถูกตั้งรหัสเรียกขานว่า UAT-9686 กลุ่มนี้ไม่ได้มาเล่นๆ แต่พกพาเครื่องมือสังหารทางไซเบอร์ชุดใหม่ที่พัฒนามาอย่างเฉพาะเจาะจง เมื่อพวกเขาสามารถเจาะผ่านช่องโหว่เข้ามาได้ จะทำการฝัง Backdoor ที่ชื่อว่า “AquaShell” เพื่อยึดครองเครื่องแบบถาวร พร้อมติดตั้งเครื่องมืออย่าง “AquaTunnel” และ “Chisel” สำหรับสร้างอุโมงค์เชื่อมต่อลับๆ เพื่อขโมยข้อมูลหรือสั่งการจากระยะไกล

นอกจากนี้ พวกเขายังมีความรอบคอบในการทำลายหลักฐานด้วยเครื่องมือ “AquaPurge” ที่ทำหน้าที่ลบ Log การใช้งานต่างๆ เพื่อกลบเกลื่อนร่องรอย ทำให้การตรวจสอบย้อนหลังทำได้ยากลำบาก ซึ่งรูปแบบพฤติกรรมและเครื่องมือเหล่านี้มีความคล้ายคลึงกับกลุ่มแฮกเกอร์ชื่อดังในอดีตอย่าง UNC5174 และ APT41

ยังไม่มีแพตช์ ทางรอดเดียวคือ “รื้อระบบ” และจำกัดวงความเสียหาย

สิ่งที่ทำให้สถานการณ์นี้น่าเป็นห่วงที่สุดคือ ณ เวลานี้ Cisco ยังไม่ได้ปล่อยซอฟต์แวร์อัปเดตเพื่อปิดช่องโหว่ดังกล่าว ทำให้ผู้ดูแลระบบทั่วโลกต้องตกอยู่ในสภาวะจำยอมที่ต้องใช้มาตรการบรรเทาความเสียหายชั่วคราวไปก่อน

คำแนะนำเร่งด่วนจาก Cisco คือการตัดขาดอุปกรณ์กลุ่มเสี่ยงจากโลกภายนอก โดยการจำกัดการเข้าถึงอินเทอร์เน็ต ใช้ Firewall กั้นการเชื่อมต่อ และแยกฟังก์ชันการจัดการอีเมลออกจากระบบบริหารจัดการหลัก

แต่สำหรับองค์กรที่โชคร้ายถูกเจาะระบบไปแล้ว ทางออกเดียวที่ Cisco แนะนำคือการ “Rebuild” หรือสร้างระบบใหม่ทั้งหมดเพื่อกำจัด Backdoor ที่ฝังรากลึกอยู่ออกไปให้สิ้นซาก สถานการณ์นี้จึงเป็นบทเรียนสำคัญที่ย้ำเตือนให้องค์กรต้องหมั่นตรวจสอบการตั้งค่าอุปกรณ์ และไม่ควรเปิดเผยหน้าจัดการระบบ (Management Interface) สู่สาธารณะหากไม่จำเป็น เพื่อลดพื้นที่โจมตีที่อาจนำมาซึ่งหายนะทางข้อมูล