2.15 ล้านเว็บ Next.js เสี่ยงโดนยึดเครื่อง หลังแฮกเกอร์รุมเจาะช่องโหว่ ‘React2Shell’

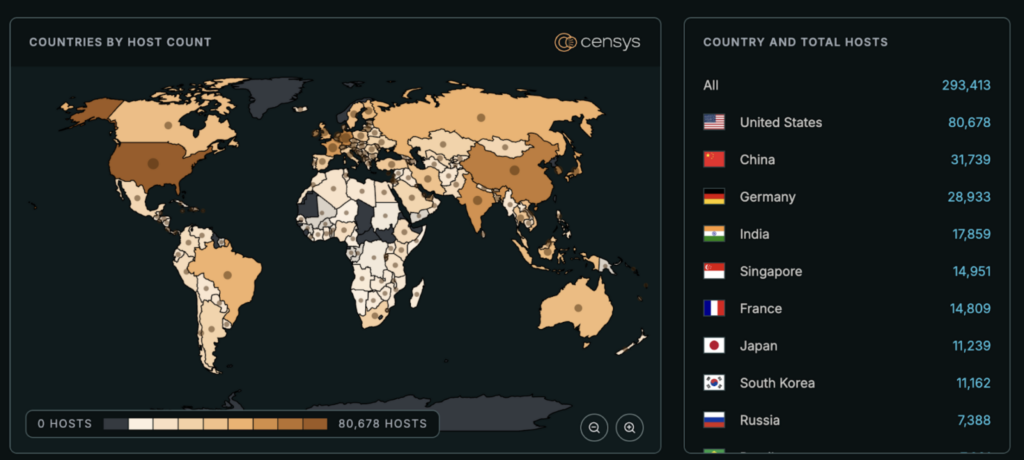

รายงานความปลอดภัยล่าสุดจาก Censys เปิดเผยตัวเลขที่น่าตกใจว่า มีบริการเว็บไซต์ที่สร้างด้วย Next.js กว่า 2.15 ล้านแห่งทั่วโลก กำลังเสี่ยงต่อการถูกโจมตีจากช่องโหว่ระดับวิกฤตที่ชื่อว่า “React2Shell” (CVE-2025-55182)

สิ่งที่น่ากังวลคือ นี่ไม่ใช่แค่การแจ้งเตือนทางทฤษฎี แต่กลุ่มแฮกเกอร์เริ่มลงมือ “โจมตีจริง” (Active Exploitation) แล้ว!

React2Shell (CVE-2025-55182) คืออะไร? ทำไมถึงอันตราย?

ช่องโหว่นี้ซ่อนอยู่ในฟีเจอร์ยอดฮิตอย่าง React Server Components (RSC) ที่ใช้ในเฟรมเวิร์ก Next.js ซึ่งเป็นเครื่องมือหลักของนักพัฒนาเว็บยุคใหม่ ความร้ายแรงของมันคือ:

- Unauthenticated RCE: แฮกเกอร์สามารถสั่งรันโค้ดอันตรายบนเซิร์ฟเวอร์ได้ “โดยไม่ต้องล็อกอิน” หรือยืนยันตัวตนใดๆ

- Total Control: เมื่อเจาะเข้ามาได้ ผู้โจมตีสามารถยึดเซิร์ฟเวอร์ ติดตั้ง Web Shell เพื่อควบคุมเครื่องระยะไกล หรือขโมยข้อมูลสำคัญขององค์กรได้ทันที

สถานการณ์ล่าสุด: แฮกเกอร์เริ่มปูพรมถล่ม

รายงานจาก GBHackers และ Censys ระบุตรงกันว่า กลุ่มภัยคุกคามไซเบอร์ชื่อดังอย่าง ‘Earth Lamia’ และ ‘Jackpot Panda’ ได้เริ่มใช้ช่องโหว่นี้เป็นใบเบิกทางในการเจาะระบบองค์กรแล้ว

- เป้าหมาย: เว็บไซต์ที่รัน Next.js เวอร์ชันที่มีช่องโหว่ และเปิดให้เข้าถึงได้ผ่านอินเทอร์เน็ต (Publicly Exposed)

- รูปแบบการโจมตี: ยิง Exploit เพื่อฝัง Backdoor หรือ Web Shell ไว้รอคำสั่งใช้งานในภายหลัง

อัปเดตทันที

ถึงตอนนี้ ไม่มีเวลาให้รอตรวจสอบ Log แล้ว ทางรอดเดียวคือการ “อัปเดตทันที”:

- ตรวจสอบเวอร์ชัน: เช็คว่าโปรเจกต์ Next.js ของคุณใช้งานเวอร์ชันที่มีความเสี่ยงหรือไม่ (โดยเฉพาะเวอร์ชันก่อนหน้าแพตช์ล่าสุดในเดือนธันวาคม 2025)

- Patch ทันที: อัปเกรด Next.js และไลบรารี React ที่เกี่ยวข้องให้เป็นเวอร์ชันล่าสุดที่ระบุใน Security Advisory ของ Vercel

- Monitor Traffic: เฝ้าระวัง Traffic แปลกปลอมที่พยายามเรียกใช้งาน Server Actions หรือ Endpoint ที่ผิดปกติ