รู้แต่ไม่แก้? เปิดโปงช่องโหว่ Windows ที่ Microsoft ปล่อยให้แฮกเกอร์ใช้โจมตีทูตยุโรป

ประเด็นร้อนในวงการความปลอดภัยไซเบอร์ เมื่อช่องโหว่ระดับร้ายแรงในระบบปฏิบัติการ Windows ที่ถูกรายงานไปยัง Microsoft ตั้งแต่เดือนกันยายน 2024 กลับยังคงไม่ได้รับการแก้ไขมานานกว่าหนึ่งปี และกำลังถูกกลุ่มแฮกเกอร์ระดับรัฐชาติ (State-sponsored) หลายกลุ่ม โดยเฉพาะกลุ่มที่เชื่อมโยงกับประเทศจีน ใช้เป็นเครื่องมือในการสอดแนมและโจมตีนักการทูตและหน่วยงานรัฐบาลทั่วยุโรปมาอย่างต่อเนื่อง

ช่องโหว่ดังกล่าวมีรหัส CVE-2025-9491 ซึ่งถูกค้นพบและรายงานโดยทีมนักวิจัยจาก Zero Day Initiative (ZDI) ของ Trend Micro โดยพบหลักฐานว่ามันถูกใช้ในการโจมตีมาแล้วตั้งแต่ปี 2017 แต่ทาง Microsoft กลับตัดสินใจว่าช่องโหว่นี้ “ไม่เข้าเกณฑ์ที่จะต้องออกแพตช์อุดช่องโหว่โดยเร่งด่วน” และปล่อยให้ผู้ใช้งานทั่วโลกตกอยู่ในความเสี่ยงมาจนถึงปัจจุบัน

กลยุทธ์โจมตี

รายงานล่าสุดจาก Arctic Wolf Labs ระบุว่าในช่วงเดือนกันยายนถึงตุลาคม 2025 กลุ่มแฮกเกอร์ที่ใช้ชื่อว่า UNC6384 (ซึ่งคาดว่ามีความเกี่ยวข้องกับกลุ่ม Mustang Panda ของจีน) ได้ใช้ช่องโหว่นี้พุ่งเป้าโจมตีหน่วยงานทางการทูตในเบลเยียม, ฮังการี, อิตาลี, เนเธอร์แลนด์ รวมถึงหน่วยงานการบินของรัฐบาลเซอร์เบีย

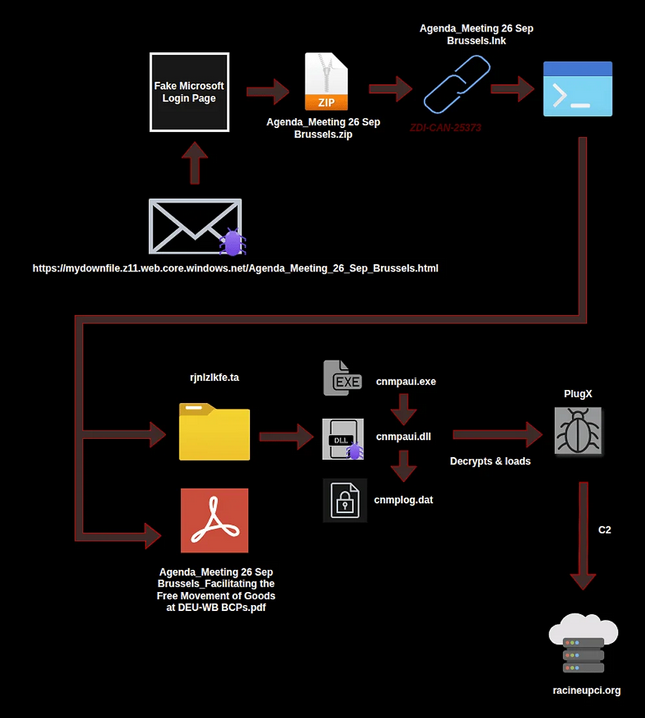

วิธีการของแฮกเกอร์เริ่มต้นจากการส่งอีเมลหลอกลวง (Spear-phishing) ที่มีเนื้อหาน่าเชื่อถือเกี่ยวกับการประชุมคณะกรรมาธิการยุโรปหรือ NATO เพื่อล่อลวงให้เหยื่อคลิกลิงก์อันตราย ซึ่งจะนำไปสู่การดาวน์โหลดไฟล์ Shortcut (.LNK) ที่ซ่อนคำสั่งประสงค์ร้ายไว้

เมื่อเหยื่อเปิดไฟล์ .LNK ดังกล่าว คอมพิวเตอร์จะถูกติดตั้งมัลแวร์สอดแนมชื่อ PlugX ซึ่งเป็นโทรจันที่เปิดช่องให้แฮกเกอร์สามารถเข้ามาควบคุมเครื่อง, ขโมยข้อมูล, ดักจับการกดคีย์บอร์ด และสอดแนมทุกความเคลื่อนไหวจากระยะไกลได้ โดยแฮกเกอร์ยังใช้เทคนิคที่เรียกว่า DLL side-loading ร่วมกับโปรแกรมของเครื่องพิมพ์ Canon ที่มีลายเซ็นดิจิทัลถูกต้อง เพื่อพรางตัวและหลบเลี่ยงการตรวจจับจากโปรแกรมแอนติไวรัส

ท่าทีของ Microsoft และความเสี่ยงของผู้ใช้งาน

แม้ว่าช่องโหว่ CVE-2025-9491 จะถูกใช้โดยกลุ่มแฮกเกอร์ระดับพระกาฬหลายกลุ่ม ทั้งจากจีน, รัสเซีย, อิหร่าน และเกาหลีเหนือ มานานหลายปี แต่ท่าทีล่าสุดของ Microsoft (อัปเดตเมื่อ 2 พฤศจิกายน 2025) ยังคงเป็นการยืนยันคำเดิมว่า ระบบป้องกันอย่าง Microsoft Defender และ Smart App Control สามารถช่วยตรวจจับและป้องกันภัยคุกคามลักษณะนี้ได้ พร้อมกับแนะนำให้ผู้ใช้ “หลีกเลี่ยงการเปิดไฟล์จากแหล่งที่ไม่น่าเชื่อถือ” โดยไม่มีการยืนยันว่าจะออกแพตช์มาแก้ไขเมื่อใด

สถานการณ์นี้สร้างความกังวลอย่างยิ่งต่อองค์กรต่างๆ โดยเฉพาะหน่วยงานรัฐและโครงสร้างพื้นฐานสำคัญที่อาจตกเป็นเป้าหมาย การที่ผู้พัฒนาระบบปฏิบัติการเลือกที่จะไม่แก้ไขช่องโหว่ที่ถูกใช้งานจริงในการโจมตีระดับสูง ทำให้ภาระในการป้องกันตัวเองตกอยู่กับผู้ใช้งานและผู้ดูแลระบบอย่างเต็มที่

คำแนะนำเบื้องต้น: จนกว่าจะมีแพตช์อย่างเป็นทางการ ผู้ใช้งานและองค์กรควรบล็อกการรันไฟล์ .LNK จากแหล่งที่ไม่น่าเชื่อถือ และเฝ้าระวังอีเมลหลอกลวงอย่างเข้มงวดที่สุด เพื่อลดความเสี่ยงจากการตกเป็นเหยื่อของการจารกรรมข้อมูลครั้งสำคัญนี้