SonicWall เตือนภัยช่องโหว่ใหม่ใน SonicOS เสี่ยงถูกแฮกเกอร์สั่ง ไฟร์วอลล์ให้ “ล่ม” ได้ทันที

SonicWall ออกประกาศแจ้งเตือนด่วนให้ลูกค้าองค์กรเร่งอัปเดตแพตช์ความปลอดภัย หลังตรวจพบช่องโหว่ร้ายแรงในระบบ SonicOS SSLVPN ที่เปิดช่องให้ผู้ไม่หวังดีสามารถโจมตีแบบ Denial-of-Service (DoS) ส่งผลให้ไฟร์วอลล์หยุดทำงาน (Crash) ได้ทันที

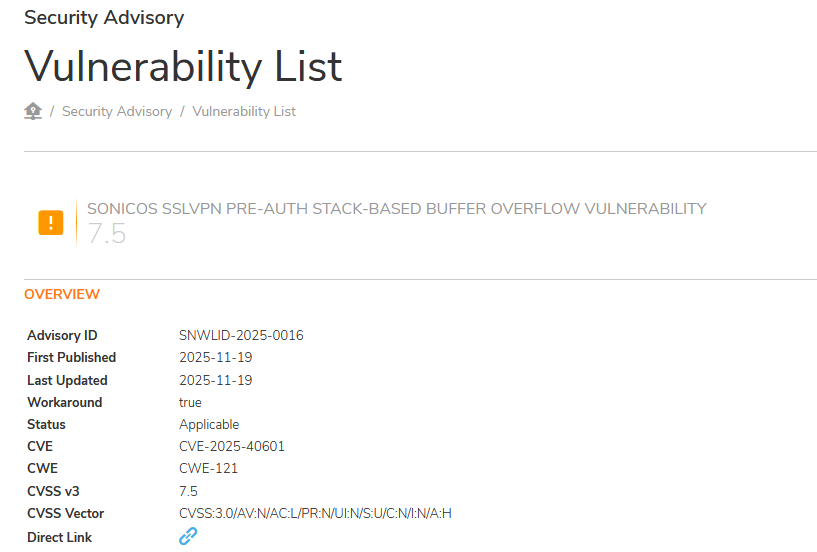

ช่องโหว่นี้ถูกระบุรหัสเป็น CVE-2025-40601 เป็นข้อผิดพลาดประเภท Stack-based buffer overflow ซึ่งมีความรุนแรงสูง (High Severity) โดยจุดที่น่ากังวลคือ แฮกเกอร์สามารถโจมตีเข้ามาได้จากระยะไกลโดย “ไม่ต้องยืนยันตัวตน” (Unauthenticated) เพียงแค่เจาะผ่านบริการ SSLVPN ก็สามารถทำให้ระบบล่มได้

รุ่นที่ได้รับผลกระทบและทางแก้ไข

ช่องโหว่นี้ส่งผลกระทบโดยตรงต่อไฟร์วอลล์ในตระกูล Gen7 และ Gen8 ทั้งแบบฮาร์ดแวร์และเวอร์ชวล (Virtual Firewall) โดย SonicWall ได้ปล่อยเฟิร์มแวร์แก้ไขออกมาแล้ว ดังนี้:

- Gen7 Firewalls (เช่น TZ270-TZ670, NSa 2700-6700, NSsp, NSv): ควรอัปเดตเป็นเวอร์ชัน 7.3.1-7013 หรือสูงกว่า

- Gen8 Firewalls (เช่น TZ80, TZ280-680, NSa 2800-5800): ควรอัปเดตเป็นเวอร์ชัน 8.0.3-8011 หรือสูงกว่า

สำหรับองค์กรที่ยังใช้รุ่นเก่าอย่าง Gen6 หรือผลิตภัณฑ์กลุ่ม SMA 100/1000 series ทาง SonicWall ยืนยันว่า “ไม่ได้รับผลกระทบ” จากช่องโหว่นี้

การรับมือ

แม้ปัจจุบันทาง SonicWall PSIRT จะยังไม่พบรายงานการโจมตีจริง (Active Exploitation) หรือการเผยแพร่โค้ดสาธิตการเจาะระบบ (PoC) สู่สาธารณะ แต่เพื่อความปลอดภัยสูงสุด องค์กรควรดำเนินการดังนี้:

- อัปเดตทันที: ติดตั้งแพตช์ตามเวอร์ชันที่ระบุข้างต้นให้เร็วที่สุด

- แผนสำรอง: หากยังไม่สามารถอัปเดตได้ ให้พิจารณา “ปิดการใช้งานบริการ SonicOS SSLVPN” ชั่วคราว หรือตั้งค่ากฎการเข้าถึง (Firewall Rules) เพื่อจำกัดการเชื่อมต่อให้เฉพาะแหล่งที่มาที่เชื่อถือได้เท่านั้น

นอกจากเรื่องไฟร์วอลล์แล้ว ในวันเดียวกัน SonicWall ยังได้ออกแพตช์แก้ไขอีก 2 ช่องโหว่ในผลิตภัณฑ์ Email Security (ตระกูล ES Appliance 5000/7000/9000) คือ CVE-2025-40604 และ CVE-2025-40605 ซึ่งร้ายแรงถึงขั้นให้แฮกเกอร์รันโค้ดอันตรายและเข้าถึงข้อมูลลับได้ จึงขอให้ผู้ดูแลระบบตรวจสอบและอัปเดตระบบดังกล่าวไปพร้อมกัน