อุปกรณ์ MikroTik มีช่องโหว่ระดับวิกฤต เสี่ยงโดนแฮกง่ายๆ แค่อยู่ในวง LAN เดียวกัน

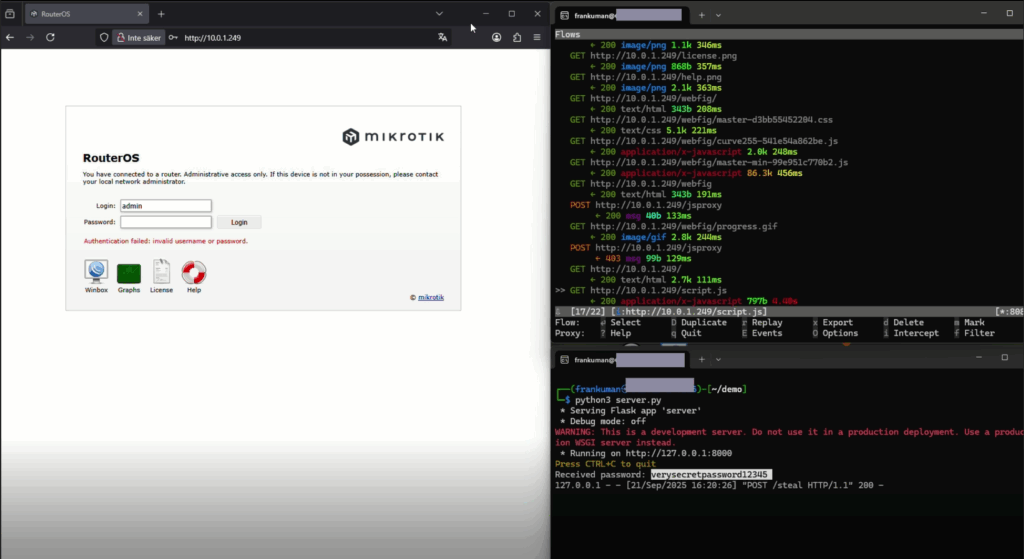

นักวิจัยความปลอดภัยได้เปิดเผยช่องโหว่ความรุนแรงระดับวิกฤต (Critical) บนอุปกรณ์เครือข่ายยอดนิยมอย่าง MikroTik ซึ่งได้รับการประเมินความเสี่ยงเต็มคะแนน 10.0 จาก 10.0 (CVSS 10.0) ช่องโหว่นี้มีรหัสติดตาม CVE-2025-61481 ซึ่งเปิดช่องให้ผู้ไม่หวังดีที่อยู่ในเครือข่ายเดียวกันสามารถดักจับชื่อผู้ใช้และรหัสผ่านของผู้ดูแลระบบ (Admin) ได้โดยตรง เนื่องจากข้อมูลถูกส่งผ่านโปรโตคอล HTTP ที่ไม่มีการเข้ารหัส

การตั้งค่าเริ่มต้นที่ไม่ปลอดภัย

ช่องโหว่ร้ายแรงนี้ส่งผลกระทบต่ออุปกรณ์ที่ใช้ระบบปฏิบัติการ RouterOS (เวอร์ชันถึง 7.14.2) และ SwOS (เวอร์ชันถึง 2.18) โดยต้นตอของปัญหาเกิดจากการที่อินเทอร์เฟซสำหรับบริหารจัดการอุปกรณ์ผ่านหน้าเว็บที่เรียกว่า “WebFig” ถูกตั้งค่าให้ทำงานผ่าน HTTP เป็นค่าเริ่มต้น (Default) โดยไม่มีการบังคับเปลี่ยนเส้นทางไปยัง HTTPS ที่ปลอดภัยกว่าโดยอัตโนมัติ

นั่นหมายความว่า ทุกครั้งที่ผู้ดูแลระบบทำการรีเซ็ตอุปกรณ์กลับสู่ค่าโรงงาน (Factory Reset) และเข้าสู่หน้าล็อกอินของ WebFig ข้อมูลการยืนยันตัวตนทั้งหมด รวมถึงชื่อผู้ใช้และรหัสผ่าน จะถูกส่งผ่านเครือข่ายในรูปแบบข้อความธรรมดา (Cleartext) ที่ไม่มีการเข้ารหัสใดๆ

เสี่ยงโดนแฮกง่ายๆ แค่อยู่ในวง LAN เดียวกัน

ความเสี่ยงที่น่ากังวลที่สุดคือ ผู้ไม่หวังดีไม่จำเป็นต้องใช้เทคนิคที่ซับซ้อนในการโจมตี ขอเพียงแค่สามารถเชื่อมต่อเข้ามาอยู่ในเครือข่าย Local Network (LAN) เดียวกันกับอุปกรณ์เป้าหมายได้ เช่น การเชื่อมต่อ Wi-Fi หรือสาย LAN ในวงเดียวกัน ก็จะสามารถทำการโจมตีแบบ “ดักกลางทาง” (Man-in-the-Middle: MitM) เพื่อดักจับข้อมูลชื่อผู้ใช้และรหัสผ่านของผู้ดูแลระบบที่ส่งผ่านพอร์ต 80 (HTTP) ได้ทันที

เมื่อแฮกเกอร์ได้รหัสผ่านของผู้ดูแลระบบไปแล้ว พวกเขาก็จะสามารถยึดครองเราเตอร์หรือสวิตช์ได้อย่างสมบูรณ์ และกระทำการที่เป็นอันตรายได้ทุกรูปแบบ ไม่ว่าจะเป็นการแก้ไขกฎไฟร์วอลล์เพื่อเปิดช่องทางโจมตี, เปลี่ยนแปลงตารางเส้นทาง (Routing Tables) เพื่อดักฟังข้อมูลทั้งหมดในเครือข่าย, หรือแม้กระทั่งฝังสคริปต์อันตรายเพื่อเปลี่ยนอุปกรณ์ให้กลายเป็นส่วนหนึ่งของเครือข่ายบอตเน็ต (Botnet) สำหรับใช้โจมตีเป้าหมายอื่นต่อไป

คำแนะนำสำหรับผู้ดูแลระบบ

เนื่องจากช่องโหว่นี้เกิดจากการตั้งค่าเริ่มต้นที่ไม่ปลอดภัย ผู้เชี่ยวชาญจึงได้ออกคำแนะนำเร่งด่วนสำหรับผู้ดูแลระบบที่ใช้งานอุปกรณ์ MikroTik ดังนี้:

- เปิดใช้งาน HTTPS ทันที: เข้าไปที่หน้าตั้งค่าของ WebFig และเปิดใช้งานการเชื่อมต่อผ่าน HTTPS ด้วยตนเอง

- ปิดการเข้าถึงผ่าน HTTP: หากไม่จำเป็น ควรปิดการเข้าถึง WebFig ผ่าน HTTP ทั้งหมด เพื่อบังคับให้ใช้เฉพาะ HTTPS ที่ปลอดภัยกว่า

- จำกัดการเข้าถึง: กำหนดค่าให้สามารถเข้าถึงหน้า WebFig ได้จากเครือข่ายที่เชื่อถือได้ (Trusted VLANs) หรือเครือข่ายสำหรับการจัดการโดยเฉพาะเท่านั้น

- ใช้ช่องทางที่เข้ารหัส: พิจารณาใช้ช่องทางการจัดการอุปกรณ์ที่ปลอดภัยกว่าเป็นหลัก เช่น SSH หรือการเชื่อมต่อผ่าน VPN