NightSpire แรนซัมแวร์พันธ์เล็กแต่โหด มุ่งโจมตี SME หลายประเทศ ไทยก็ไม่รอด

NightSpire คือกลุ่มแรนซัมแวร์น้องใหม่ที่เริ่มถูกพบในช่วงต้นปี 2025 และกำลังกลายเป็นหนึ่งในภัยคุกคามไซเบอร์ที่ต้องจับตาอย่างใกล้ชิด ด้วยกลยุทธ์ Double-Extortion หรือการโจรกรรมข้อมูลก่อนเข้ารหัสไฟล์เพื่อเรียกค่าไถ่ พร้อมข่มขู่จะเผยแพร่ข้อมูล หากเหยื่อไม่ยอมจ่ายเงินค่าไถ่ กลยุทธ์นี้ทำให้การเจรจาต่อรองยากขึ้น และสร้างแรงกดดันมหาศาลให้กับเหยื่อโดยตรง

แรนซัมแวร์ทีมเล็ก จัดการเองทั้งหมด

NightSpire ต่างจากหลายกลุ่มแรนซัมแวร์ที่ใช้โมเดล Ransomware-as-a-Service (RaaS) ที่เปิดให้ใครก็ได้มาร่วมโจมตีเหมือนกลุ่ม Conti หรือ LockBit แต่เป็นทีมปิดที่ไม่รับพาร์ตเนอร์ ทำให้ควบคุมการโจมตีและการเจรจาค่าไถ่ได้แน่นหนา การดำเนินงานแบบ “ครบวงจร” ภายในกลุ่มเดียว ชี้ให้เห็นถึงความชำนาญและความเป็นมืออาชีพสูง

โจมตีหลายอุตสาหกรรมทั่วโลก

ข้อมูลจากหลายหน่วยงานด้านความปลอดภัยไซเบอร์ระบุว่า NightSpire มุ่งเป้าหมายโจมตีองค์กรในหลายอุตสาหกรรม ไม่ว่าจะเป็น เทคโนโลยี การผลิต การก่อสร้าง การเงิน ค้าปลีก โรงพยาบาล ไปจนถึงธุรกิจ SME ที่มีระบบความปลอดภัยต่ำกว่าองค์กรขนาดใหญ่

ประเทศที่ตกเป็นเป้าหมายมีทั้ง สหรัฐฯ ญี่ปุ่น อังกฤษ ไทย จีน ฮ่องกง โปแลนด์ และไต้หวัน ซึ่งบ่งบอกว่ากลุ่มนี้ไม่ได้เลือกโจมตีเฉพาะองค์กรขนาดใหญ่หรือภูมิภาคใดภูมิภาคหนึ่ง แต่กระจายการโจมตีอย่างกว้างขวางเพื่อเพิ่มโอกาสทำเงินสูงสุด

องค์กรไทยโดนแล้ว!

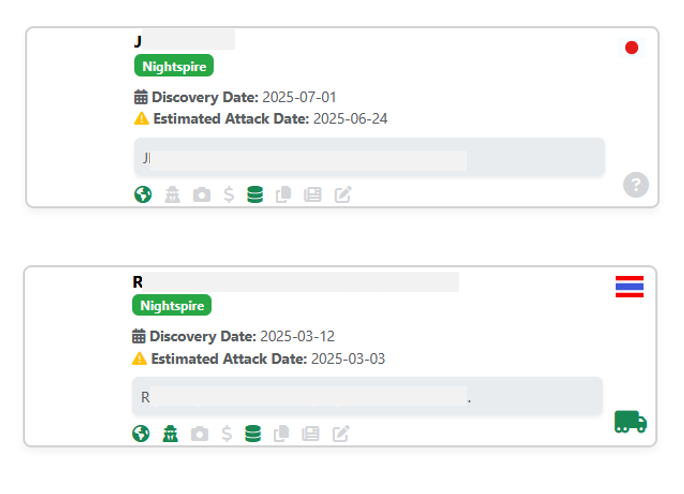

รายงานล่าสุดจากนักวิจัยด้านความปลอดภัยไซเบอร์หลายแห่งยืนยันว่า มี องค์กรในไทย ถูกโจมตีด้วย NightSpire แล้ว โดยส่วนใหญ่เป็นธุรกิจขนาดกลางและบริษัทที่มีระบบ IT เปิดเชื่อมต่อภายนอก เช่น VPN หรือ Remote Desktop โดยไม่ได้เสริมความปลอดภัยเพียงพอ

ไม่ว่าจะเป็นกลุ่มผู้ประกอบการอุตสาหกรรม ที่เป็นบริษัทญี่ปุ่น ซึ่งมาดำเนินธุรกิจในประเทศไทย และบริษัทมหาชนที่ดำเนินธุรกิจขนส่งทางทะเล

การที่ไทยติดอันดับประเทศเป้าหมาย สะท้อนถึงความจำเป็นเร่งด่วนที่องค์กรไทยต้องให้ความสำคัญกับการจัดการช่องโหว่และเพิ่มการเฝ้าระวังเชิงรุก เพื่อป้องกันภัยคุกคามที่ซับซ้อนขึ้นทุกวัน

เทคนิคการเจาะระบบแบบเจาะลึก

NightSpire ใช้ช่องโหว่ระบบและเครื่องมือภายในองค์กรเพื่อยึดระบบอย่างมีประสิทธิภาพ โดยเฉพาะการเจาะผ่าน Firewall, VPN และช่องโหว่ Zero-day ต่างๆ ที่ช่วยให้ผู้โจมตีสามารถควบคุมระบบได้ในระดับสูง

หลังจากแทรกซึมเข้ามาแล้ว กลุ่มนี้จะใช้เครื่องมือมาตรฐานเช่น PowerShell, PsExec, WMI, Mimikatz ควบคู่กับ LOLBins และแอปอย่าง WinSCP, MEGACmd เพื่อเคลื่อนย้ายข้อมูลและจัดการระบบอย่างแนบเนียน ข้อมูลที่ถูกขโมยมักถูกอัปโหลดไปยัง Dark Web เพื่อกดดันเหยื่ออีกชั้นหนึ่ง

หนึ่งในจุดเด่นของ NightSpire คือการเข้ารหัสไฟล์แบบผสมผสาน โดยเลือกเข้ารหัสเป็น block ขนาด 1MB สำหรับไฟล์สำรองหรือไฟล์ขนาดใหญ่ เช่น ISO, VHDX, ZIP เพื่อเพิ่มความเร็ว และเข้ารหัสเต็มรูปแบบกับไฟล์ทั่วไป

ไฟล์ที่ถูกโจมตีจะเปลี่ยนนามสกุลเป็น .nspire และกลุ่มนี้จะไม่เปลี่ยนภาพพื้นหลังหรือระบบ UI ของเหยื่อ เพื่อหลบเลี่ยงการตรวจจับอัตโนมัติ โดยจะทิ้งไฟล์โน้ตเรียกค่าไถ่ชื่อ “readme.txt” พร้อมนาฬิกานับถอยหลังในเว็บไซต์เผยแพร่ข้อมูล เพื่อเพิ่มแรงกดดันให้เหยื่อรีบจ่ายค่าไถ่