เราเตอร์ MikroTik 13,000 เครื่องถูกแฮกเป็นบอทเน็ต เหตุจากช่องโหว่เฟิร์มแวร์และการตั้งค่า DNS ผิด

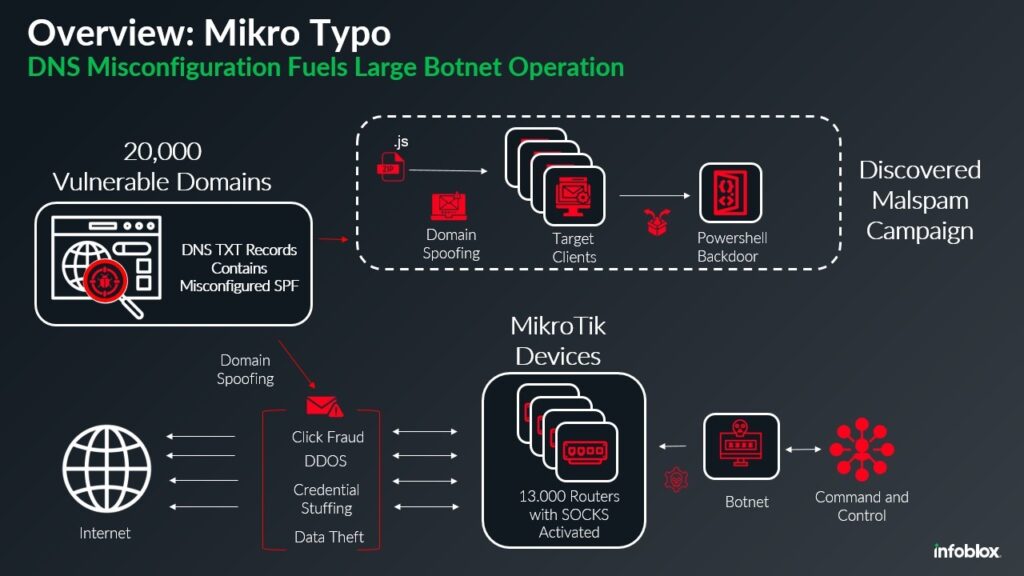

มีการจับตาการแพร่กระจายของบอทเน็ตครั้งใหญ่ที่อาศัยจุดอ่อนของเราเตอร์ MikroTik จำนวนมากกว่า 13,000 เครื่องทั่วโลกที่ถูกแฮกและนำไปใช้เป็นส่วนหนึ่งของเครือข่ายโจมตี บอทเน็ตดังกล่าวไม่เพียงทำหน้าที่ส่งสแปมและแพร่มัลแวร์ แต่ยังถูกใช้เป็นพร็อกซีเพื่อซ่อนร่องรอยการโจมตีอื่นๆ

แคมเปญบอทเน็ตจาก MikroTik ที่ขยายตัวรวดเร็ว

รายงานจาก Infoblox Threat Intelligence เปิดเผยว่า บอทเน็ตนี้ถูกสร้างขึ้นจากเราเตอร์ MikroTik ที่ถูกแฮกมากกว่า 13,000 เครื่อง เริ่มมีการตรวจพบตั้งแต่ช่วงปลายเดือนพฤศจิกายนที่ผ่านมา ผ่านอีเมลสแปมที่ปลอมเป็นเอกสารจากบริษัทโลจิสติกส์ชื่อดังอย่าง DHL ภายในไฟล์ ZIP ที่แนบมา พบว่าแฝง JavaScript loaders ซึ่งถูกออกแบบให้เรียกใช้คำสั่ง PowerShell เพื่อเชื่อมต่อไปยังเซิร์ฟเวอร์ควบคุม (C2 server) ที่เกี่ยวข้องกับกิจกรรมอันตรายก่อนหน้านี้

การวิเคราะห์ส่วนหัวของอีเมลเผยให้เห็นว่า เครือข่ายโครงสร้างพื้นฐานที่ใช้ในการโจมตีครอบคลุมเราเตอร์ MikroTik ราว 13,000 เครื่อง โดยครอบคลุมอุปกรณ์ที่ใช้ เฟิร์มแวร์หลากหลายเวอร์ชัน ไม่เพียงแต่รุ่นเก่าที่มีช่องโหว่เป็นที่รู้จัก เช่นบัญชีผู้ใช้ “admin” ที่ไม่มีการตั้งรหัสผ่าน แต่ยังรวมไปถึงอุปกรณ์ที่ใช้งาน เฟิร์มแวร์ใหม่ล่าสุดบางส่วน ที่ถูกโจมตีด้วยการรันสคริปต์เพื่อเปิดให้ทำงานเป็น SOCKS proxy

ที่สำคัญ รายงานไม่ได้ระบุว่าเป็น รุ่นใดของ MikroTik แต่ยืนยันว่ามีทั้งรุ่นเก่าและรุ่นที่อัปเดตเฟิร์มแวร์ใหม่แล้วที่ถูกยึด ซึ่งสะท้อนถึงความร้ายแรงและการกระจายตัวกว้างของปัญหา

การที่เราเตอร์ถูกเปลี่ยนให้กลายเป็น SOCKS proxy ช่วยปกปิดตัวตนของผู้โจมตี และยังทำให้อุปกรณ์เหล่านี้เสี่ยงถูกอาชญากรไซเบอร์รายอื่นนำไปใช้ซ้ำ ไม่ว่าจะเป็นการส่งมัลแวร์ ฟิชชิ่ง หรือแม้กระทั่งการขโมยข้อมูล

DNS Misconfiguration จุดอ่อนสำคัญที่ถูกโจมตี

หัวใจสำคัญอีกประการหนึ่งของการโจมตีครั้งนี้คือการใช้ประโยชน์จาก DNS SPF (Sender Policy Framework) ที่ตั้งค่าไม่ถูกต้อง SPF มีหน้าที่ระบุว่าเซิร์ฟเวอร์ใดบ้างที่ได้รับอนุญาตให้ส่งอีเมลในนามของโดเมนนั้น ๆ ซึ่งปกติแล้วควรถูกตั้งค่าแบบ “-all” เพื่อปฏิเสธผู้ส่งที่ไม่ได้รับอนุญาต

แต่จากการตรวจสอบพบว่า มีโดเมนผู้ส่งเกือบ 20,000 แห่งที่ตั้งค่า SPF แบบผิดพลาด โดยเลือกใช้ค่า “+all” ซึ่งอนุญาตให้เซิร์ฟเวอร์ใด ๆ ก็ตามส่งอีเมลได้ในนามของโดเมนนั้น ๆ ส่งผลให้ผู้โจมตีสามารถปลอมอีเมลจากบริษัทที่น่าเชื่อถือได้ง่าย และทำให้ข้อความสแปมหลุดผ่านระบบกรองเข้าถึงผู้ใช้ปลายทาง

การผสมผสานระหว่างเราเตอร์ที่ถูกยึดและการตั้งค่า DNS ที่ผิดพลาด ทำให้บอทเน็ตนี้มีศักยภาพสูง ไม่เพียงใช้แพร่กระจายมัลแวร์เท่านั้น แต่ยังสามารถขยายไปสู่การโจมตีแบบ DDoS การขโมยบัญชีผู้ใช้ ไปจนถึงการลักลอบขโมยข้อมูลในวงกว้าง

ผู้เชี่ยวชาญด้านความปลอดภัยเน้นย้ำว่า องค์กรและผู้ใช้ควรตรวจสอบการตั้งค่า DNS อย่างสม่ำเสมอ โดยเฉพาะ SPF, DKIM และ DMARC เพื่อป้องกันการปลอมอีเมล ขณะเดียวกันการจัดการอุปกรณ์เครือข่ายก็มีความสำคัญไม่แพ้กัน ทั้งการอัปเดตเฟิร์มแวร์อย่างต่อเนื่องและการเปลี่ยนรหัสผ่านเริ่มต้น เพราะช่องโหว่เก่าและค่าเริ่มต้นที่ไม่ปลอดภัยยังคงเป็นเป้าหมายหลักของผู้โจมตี