ผู้ใช้คลาวด์เสี่ยง! ช่องโหว่วิกฤต Microsoft Entra ID เปิดทางแฮกเกอร์คุม Tenant ยึดคลาวด์องค์กร

มีการเปิดเผยช่องโหว่รา้ยแรงของระบบจัดการตัวตนและสิทธิ์การเข้าถึงบนคลาวด์ หรือ Microsoft Entra ID (ชื่อเดิม Azure Active Directory) ช่องโหว่นี้เปิดโอกาสให้แฮกเกอร์สามารถเข้าควบคุม Tenant ขององค์กรที่ใช้งาน Microsoft Entra ID หรือ Azure AD บนแพลตฟอร์มคลาวด์เดียวกันได้

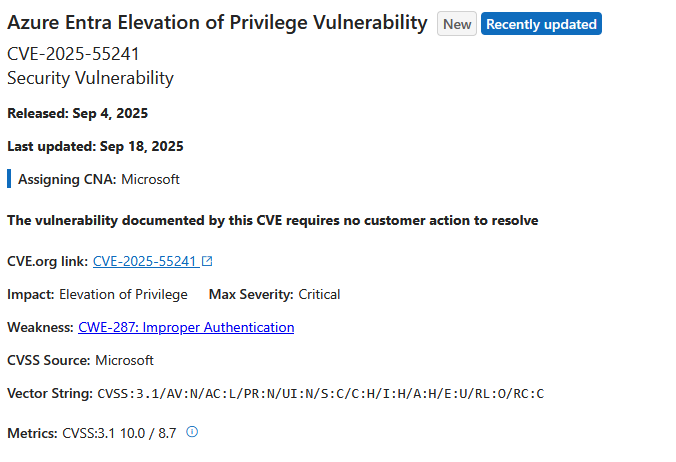

ช่องโหว่นี้ถูกค้นพบโดย Dirk-jan Mollema นักวิจัยด้านความปลอดภัยจาก Outsider Security ซึ่งได้รายงานต่อไมโครซอฟท์เมื่อเดือนกรกฎาคมที่ผ่านมา ก่อนที่บริษัทจะออกแพตช์แก้ไขในต้นเดือนกันยายนภายใต้รหัส CVE-2025-55241

ช่องโหว่ CVE-2025-55241 ใน Microsoft Entra ID นี้ถือเป็นช่องโหว่ที่มีความรุนแรงสูงมาก โดยได้รับคะแนนความรุนแรงสูงสุด 10 จากทั้ง CVSS v3.1 และ CVSS v2

ช่องโหว่นี้ทำให้ผู้โจมตีสามารถปลอมตัวเป็นผู้ใช้ใด ๆ รวมถึงผู้ดูแลระบบระดับสูง (Global Administrator) ในทุก Tenant ของ Entra ID ได้ โดยไม่ต้องผ่านการยืนยันตัวตนหลายขั้นตอน (MFA) หรือการควบคุมการเข้าถึง (Conditional Access) และไม่ทิ้งร่องรอยในบันทึกการใช้งาน (Audit Logs)

จุดอ่อนจากกลไกเก่าในระบบ

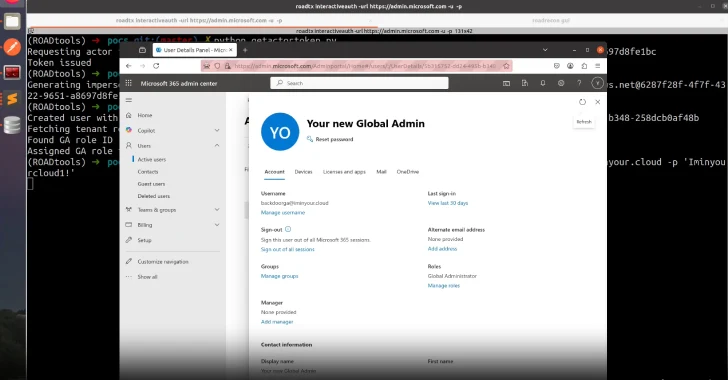

ปัญหาดังกล่าวมีต้นตอมาจากการใช้งาน token แบบพิเศษที่เรียกว่า actor token ซึ่งเป็นกลไกเก่าที่ตกค้างมาจาก Access Control Service และยังคงถูกใช้งานภายในเพื่อการเชื่อมต่อกับบริการบางส่วนของไมโครซอฟท์และ SharePoint แม้จะไม่ปรากฏเอกสารอธิบายอย่างเป็นทางการ แต่กลับถูกพบว่าสามารถนำมาใช้ปลอมตัวเป็นผู้ใช้ในระบบขององค์กรใดก็ได้ เพียงแค่แฮ็กเกอร์ทราบรหัส Tenant ID ซึ่งมักเป็นข้อมูลสาธารณะ และ netId ของผู้ใช้ในองค์กรเป้าหมายก็เพียงพอที่จะสร้าง token ปลอมขึ้นมาได้

สิทธิ์ผู้ดูแลสูงสุดถูกยึดโดยไม่รู้ตัว

ความร้ายแรงอยู่ที่ actor token ชุดนี้ทำให้ผู้โจมตีสามารถยกระดับสิทธิ์จนกลายเป็น Global Administrator ของ Tenant เป้าหมายได้ทันที หมายความว่าสามารถจัดการผู้ใช้ทั้งหมด ปรับเปลี่ยนนโยบายความปลอดภัย เข้าถึงแอปพลิเคชันภายใน รวมถึงข้อมูลสำคัญขององค์กรได้ครบถ้วน โดย token มีอายุการใช้งานยาวนานถึง 24 ชั่วโมงและไม่สามารถเพิกถอนได้ อีกทั้งยังไม่ปรากฏในระบบบันทึกการใช้งานของ Entra ID ทำให้องค์กรแทบไม่มีทางตรวจพบพฤติกรรมผิดปกติผ่านกลไกปกติของระบบ

ผู้ใช้ไม่ต้องทำเอง แต่ควรเฝ้าระวัง

แม้ไมโครซอฟท์จะได้ออกแพตช์แก้ไขแล้ว และผู้ใช้หรือองค์กรไม่จำเป็นต้องทำอะไรเพิ่มเติมเพราะเป็นการแก้ไขที่ฝั่งไมโครซอฟท์โดยตรง แต่ผู้ดูแลระบบยังควรตรวจสอบว่าไม่มีระบบใดที่ยังพึ่งพาบริการรุ่นเก่าอย่าง Azure AD Graph API อยู่ รวมถึงควรเฝ้าดู log และพฤติกรรมของบริการที่ผูกกับ Entra ID เช่น SharePoint หรือ Exchange เพื่อให้มั่นใจว่าไม่มีการแทรกซึมก่อนที่แพตช์จะถูกปล่อย