Hikvision แจ้งช่องโหว่ร้ายแรงใน HikCentral ทำผู้ใช้เสี่ยงถูกโจมตีจากระยะไกล โดยไม่ต้องยืนยันตัวตน

Hikvision ผู้ผลิตโซลูชันกล้องวงจรปิดและระบบรักษาความปลอดภัยรายใหญ่ของโลก ออกประกาศแจ้งเตือนความปลอดภัย (HSRC-202508-01) เกี่ยวกับช่องโหว่ความรุนแรงสูงถึง 3 รายการในแพลตฟอร์ม HikCentral ซึ่งเป็นระบบบริหารจัดการวิดีโอและอุปกรณ์ความปลอดภัยที่ใช้ร่วมกับระบบกล้องวงจรปิดของตนเอง โดยช่องโหว่เหล่านี้เปิดโอกาสให้ผู้โจมตีสามารถเข้าถึงและควบคุมระบบจากระยะไกลได้โดยไม่ต้องยืนยันตัวตน

ผลกระทบต่อองค์กร

HikCentral เป็นแพลตฟอร์มหลักที่ใช้ควบคุมและบริหารจัดการอุปกรณ์ Hikvision เช่น กล้องวงจรปิด, ระบบควบคุมการเข้าออก, และเซิร์ฟเวอร์จัดเก็บวิดีโอ ทำให้ องค์กรที่ใช้กล้องวงจรปิด Hikvision ในอาคารสำนักงาน โรงงาน ศูนย์การค้า โรงพยาบาล เมือง และหน่วยงานความมั่นคง มีความเสี่ยงสูงที่จะตกเป็นเป้าการโจมตี

การโจมตีที่ประสบความสำเร็จอาจทำให้ผู้ไม่หวังดีเข้าถึงฟีดกล้องวงจรปิดแบบเรียลไทม์ ดัดแปลงการตั้งค่า หรือติดตั้งมัลแวร์ในระบบเครือข่ายขององค์กรได้

รายละเอียดช่องโหว่

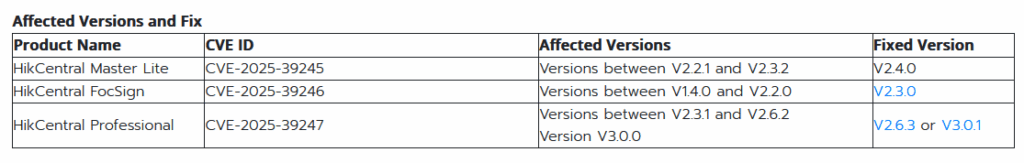

- CVE-2025-39245 – CSV Injection ใน HikCentral Master Lite

ส่งผลต่อเวอร์ชัน V2.2.1 ถึง V2.3.2 เปิดโอกาสให้ผู้ไม่หวังดีฝังคำสั่งอันตรายไว้ในไฟล์ CSV และรันคำสั่งเหล่านั้นได้เมื่อมีการอัปโหลดไฟล์เข้าสู่ระบบ - CVE-2025-39246 – Unquoted Service Path ใน HikCentral FocSign

ส่งผลต่อเวอร์ชัน V1.4.0 ถึง V2.2.0 ทำให้ผู้ใช้ที่ได้รับสิทธิ์สามารถยกระดับสิทธิ์ (Privilege Escalation) ผ่านการเข้าถึงระบบภายในเครื่อง (Local Access) - CVE-2025-39247 – Access Control Bypass ใน HikCentral Professional

ส่งผลต่อเวอร์ชัน V2.3.1 ถึง V2.6.2 ช่องโหว่นี้ถือว่าร้ายแรงที่สุด (คะแนน CVSS สูงถึง 8.6/10) เปิดโอกาสให้แฮกเกอร์ที่ยังไม่ผ่านการยืนยันตัวตนสามารถเข้าถึงสิทธิ์ผู้ดูแลระบบ (Admin Permission) ได้

Hikvision แนะนำให้ผู้ใช้งาน อัปเดตซอฟต์แวร์เป็นเวอร์ชันล่าสุดทันที ดังนี้:

- HikCentral Master Lite: อัปเดตเป็น V2.4.0

- HikCentral FocSign: อัปเดตเป็น V2.3.0 หรือ V3.0.1

- HikCentral Professional: อัปเดตเป็น V2.6.3 หรือ V3.0.1

ผู้ใช้สามารถดาวน์โหลดแพตช์ได้จาก พอร์ทัลสนับสนุนของ Hikvision หรือติดต่อตัวแทนจำหน่ายเพื่อขอคำแนะนำเพิ่มเติม