6 การโจมตีผ่านเว็บเบราว์เซอร์ ที่ทีมความปลอดภัยต้องเตรียมรับมือให้ดี

การทำงานยุคดิจิทัลบนแพลตฟอร์มออนไลน์และคลาวด์ ทำให้เว็บเบราว์เซอร์ได้กลายเป็นจุดเชื่อมหลักระหว่างผู้ใช้กับระบบสำคัญต่าง ๆ นั่นจึงทำให้เบราว์เซอร์กลายเป็น “ด่านหน้า” ที่แฮกเกอร์มักใช้เป็นทางเข้าหมายจู่โจมข้อมูลและระบบภายในองค์กรอย่างต่อเนื่อง เพื่อให้ผู้ใช้ทั่วไปและทีมรักษาความปลอดภัยขององค์กรรับมือกับภัยคุกคามได้อย่างมีประสิทธิภาพ เราจึงขอนำเสนอ 6 รูปแบบการโจมตีผ่านเบราว์เซอร์ พร้อมแนวทางป้องกัน เพื่อเตรียมพร้อมรับมือกัน

การโจมตีและแนวทางการป้องกัน

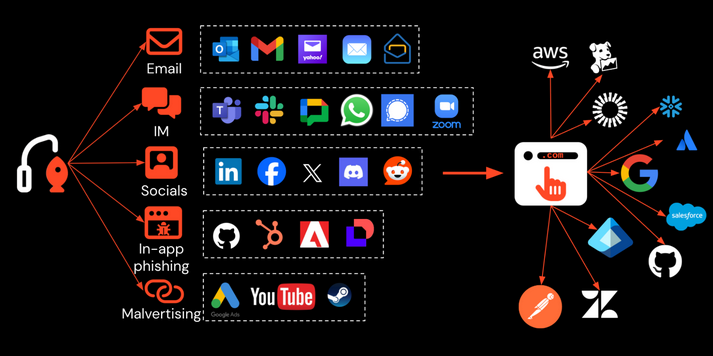

1. ฟิชชิง (Phishing)

แฮกเกอร์มักส่งลิงก์ปลอมหรือหน้าเข้าสู่ระบบเลียนแบบบริการจริง ผ่านอีเมล แอปแชท หรือโซเชียลมีเดีย เพื่อหลอกให้ผู้ใช้กรอกข้อมูลล็อกอินหรือโค้ดยืนยันตัวตน บางครั้งใช้เทคนิคขั้นสูง เช่น Adversary-in-the-Middle (AITM) ที่สามารถข้าม MFA ได้

แนวทางป้องกัน:

- เปิดใช้ MFA แบบแข็งแรง (เช่น hardware key, passkey)

- ฝึกอบรมผู้ใช้ให้รู้จักสัญญาณของลิงก์ฟิชชิง

- ใช้ระบบป้องกันฟิชชิงและตรวจสอบ URL อัตโนมัติ

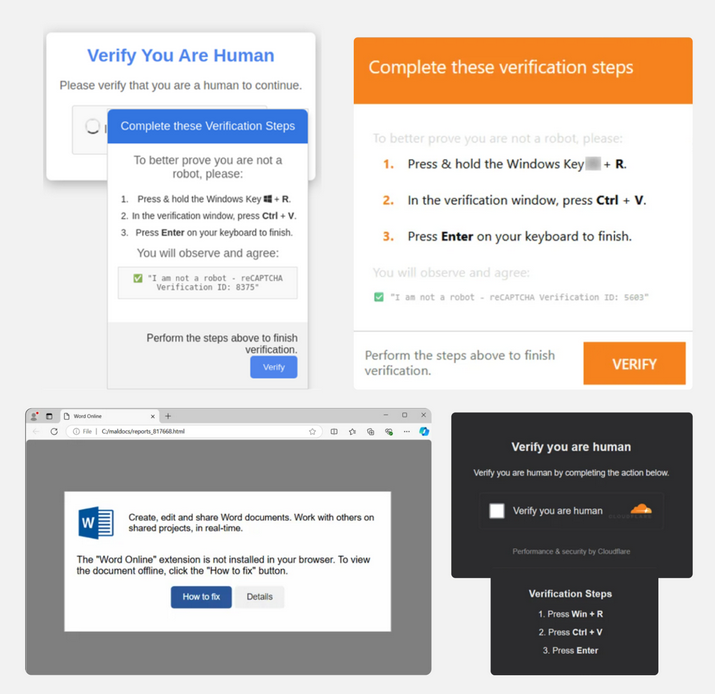

2. การโจมตีแบบ ClickFix / FileFix

ผู้โจมตีใช้หน้าเว็บหรือแอปปลอมหลอกให้ผู้ใช้คัดลอกคำสั่งไปวางใน PowerShell หรือ Terminal โดยอ้างว่าเป็นการแก้ไขปัญหา ทำให้คำสั่งอันตรายถูกรันบนเครื่อง

แนวทางป้องกัน:

- ให้ความรู้กับพนักงานว่าห้ามคัดลอกคำสั่งจากแหล่งที่ไม่น่าเชื่อถือ

- ใช้ระบบ Endpoint Security ป้องกันคำสั่งที่อันตราย

- จำกัดสิทธิ์ผู้ใช้ (least privilege) เพื่อลดความเสียหายหากคำสั่งถูกเรียกใช้งาน

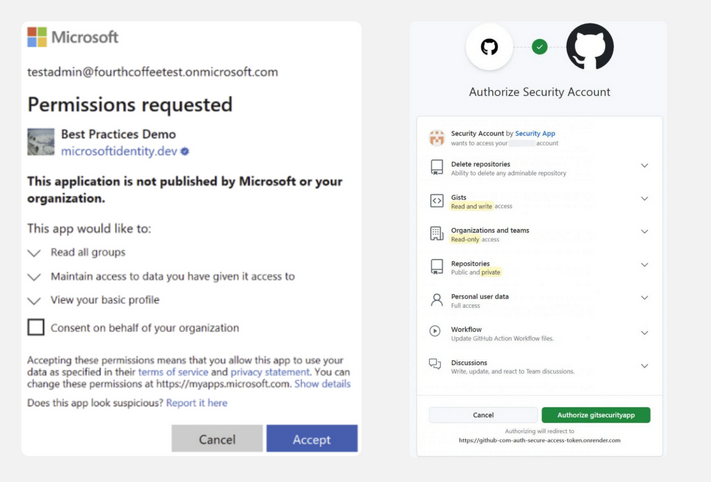

3. การหลอกขอสิทธิ์ OAuth (OAuth Consent Phishing)

แฮกเกอร์สร้างแอปปลอมแล้วส่งคำเชิญให้ผู้ใช้กดอนุญาต เมื่อได้รับสิทธิ์แล้ว แอปปลอมสามารถเข้าถึงข้อมูลและไฟล์ต่างๆ ได้โดยไม่ต้องผ่านกระบวนการล็อกอินอีก

แนวทางป้องกัน:

- ตรวจสอบและอนุมัติแอปที่ใช้ OAuth อย่างเข้มงวด

- แสดงรายการสิทธิ์ (permissions) ให้ผู้ใช้ตรวจสอบก่อนอนุญาต

- ใช้ระบบที่บังคับการยืนยันตัวตนทุกครั้งก่อนให้สิทธิ์ใหม่

4. ส่วนขยายเบราว์เซอร์อันตราย (Malicious Extensions)

แฮกเกอร์อาจสร้างส่วนขยายปลอม หรือเจาะส่วนขยายที่ได้รับความนิยมเพื่อแอบขโมยรหัสผ่าน คุกกี้ และข้อมูลในเบราว์เซอร์

แนวทางป้องกัน:

- ใช้นโยบายองค์กรจำกัดการติดตั้งส่วนขยาย

- ติดตั้งส่วนขยายจากแหล่งที่เชื่อถือได้เท่านั้น

- ตรวจสอบและลบส่วนขยายที่ไม่ได้ใช้อย่างสม่ำเสมอ

5. การส่งไฟล์อันตราย

ผู้โจมตีใช้ไฟล์ดาวน์โหลดหรือไฟล์แนบ เช่น ไฟล์ SVG, HTA หรือ PDF ที่มีสคริปต์ฝังไว้ เพื่อเปิดหน้าเว็บฟิชชิงหรือดาวน์โหลดมัลแวร์เพิ่มเติม

แนวทางป้องกัน:

- เปิดใช้งานระบบสแกนไฟล์แบบอัตโนมัติ

- อัปเดตซอฟต์แวร์และปลั๊กอินอย่างสม่ำเสมอเพื่อปิดช่องโหว่

- ฝึกอบรมผู้ใช้ไม่เปิดไฟล์แนบที่ไม่รู้จัก

6. การขโมยข้อมูลบัญชีและช่องโหว่ MFA

เมื่อข้อมูลล็อกอินถูกขโมยจากฟิชชิงหรือมัลแวร์ หากระบบยังมีช่องโหว่ เช่น ghost login หรือ MFA ที่ตั้งค่าไม่รัดกุม แฮกเกอร์สามารถเข้าบัญชีได้โดยง่าย

แนวทางป้องกัน:

- บังคับใช้ MFA ทุกบัญชีและทุกแอปที่เชื่อมต่อ

- ปิดการใช้งานการล็อกอินแบบไม่ต้องยืนยันตัวตน

- ใช้ระบบแจ้งเตือนเมื่อพบการเข้าสู่ระบบจากอุปกรณ์หรือสถานที่ผิดปกติ