เตือนภัยแก๊งแรนซัมแวร์ Storm-0501 ยกระดับโจมตีสู่ระบบคลาวด์ ที่ตั้งค่าความปลอดภัยไม่ดีพอ

Microsoft ออกโรงเตือน กลุ่มอาชญากรไซเบอร์ Storm-0501 ปรับวิธีการโจมตีจากเดิมที่ใช้แรนซัมแวร์เข้ารหัสไฟล์ในเครื่อง ไปสู่การเจาะระบบคลาวด์โดยตรงผ่าน Azure และ Entra ID ด้วยการใช้ฟีเจอร์ของแพลตฟอร์มเองเป็นเครื่องมือในการบังคับเรียกค่าไถ่

ตลอดหลายปีที่ผ่านมา กลุ่ม Storm-0501 ถือเป็นผู้ให้บริการรายใหญ่ในตลาด “Ransomware-as-a-Service (RaaS)” ที่เกี่ยวข้องกับแรนซัมแวร์ชื่อดังอย่าง Hive, BlackCat (ALPHV), Hunters International และ LockBit ผ่านวิธีการโจมตีคือแทรกซึมระบบองค์กรภายใน เข้ารหัสไฟล์ และบังคับเหยื่อให้จ่ายค่าไถ่เพื่อปลดล็อกข้อมูล

การโจมตีบนคลาวด์

แต่รายงานล่าสุดจาก Microsoft Threat Intelligence เผยว่า กลุ่มนี้ได้ “ยกระดับ” วิธีการโจมตีไปอีกขั้น โดยใช้ความสามารถพื้นฐานของระบบคลาวด์เป็นเครื่องมือโจมตีแทน

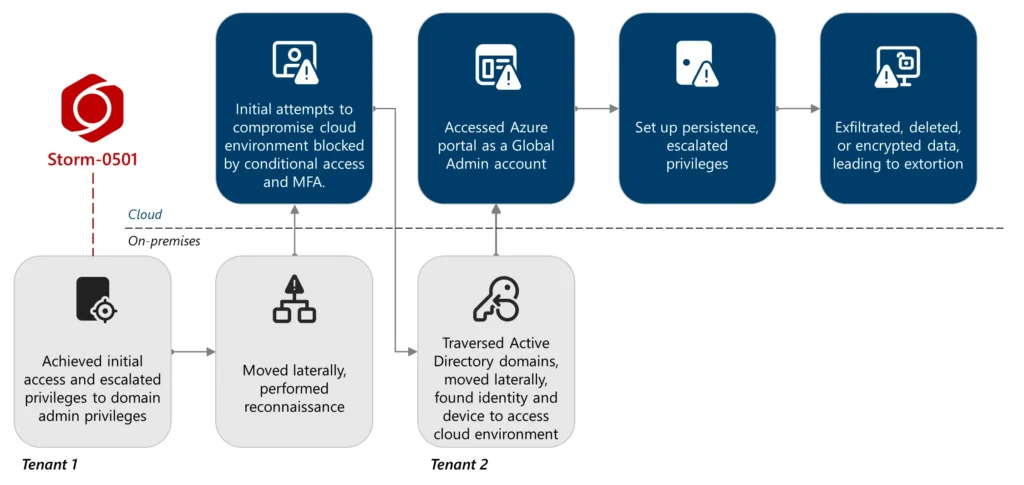

โดยเริ่มจากหาที่ชื่อโดเมนที่เชื่อมกับ Azure/Entra แล้วทำการเจาะช่องโหว่ที่เกิดจากการตั้งค่าความปลอดภัยที่ไม่ดีพอของ Azure Active Directory หรือ Entra ID ผ่านบัญชี Directory Synchronization Accounts ที่ไม่ได้เปิดใช้งานการยืนยันตัวตนหลายชั้น (MFA) เมื่อสามารถเข้าควบคุมได้แล้ว กลุ่มนี้จะสร้าง Federated Domains ปลอมเพื่อเชื่อมต่อกับระบบของเหยื่อและปลอมเป็นผู้ใช้จริงขององค์กร ทำให้สามารถผ่านระบบยืนยันตัวตนไปได้อย่างแนบเนียน และเข้าถึงข้อมูลหรือไฟล์สำคัญขององค์กรได้โดยไม่ถูกจับได้ง่ายๆ

จากนั้นผู้โจมตีจะยกระดับสิทธิ์การเข้าถึงบน Azure ให้กลายเป็น Owner เพื่อควบคุมระบบทั้งหมดอย่างเบ็ดเสร็จ ก่อนจะดำเนินการขโมยข้อมูลจาก Azure Storage และลบไฟล์สำรองทั้ง snapshots และ Recovery Vaults เพื่อไม่ให้เหยื่อกู้คืนระบบได้ นอกจากนี้ยังมีการสร้าง Key Vaults ขึ้นมาใหม่เพื่อเข้ารหัสข้อมูลและตัดช่องทางการกู้คืนทั้งหมด ปิดท้ายด้วยการติดต่อเหยื่อโดยตรงผ่าน Microsoft Teams ที่ถูกแฮกเข้ามา เพื่อกดดันเรียกค่าไถ่

ทำไมการโจมตีรูปแบบใหม่นี้อันตรายกว่าเดิม

สิ่งที่ทำให้การโจมตีรูปแบบใหม่นี้น่ากังวลอย่างยิ่งคือ Storm-0501 แทบไม่ต้องพึ่งพามัลแวร์ภายนอกอีกต่อไป ทุกขั้นตอนเกิดขึ้นจากการใช้ฟีเจอร์ที่มีอยู่จริงของแพลตฟอร์มคลาวด์ การกระทำเหล่านี้ยากต่อการตรวจจับด้วยเครื่องมือความปลอดภัยแบบดั้งเดิม ไม่ว่าจะเป็นแอนตี้ไวรัสหรือระบบ EDR ที่ออกแบบมาเพื่อค้นหาซอฟต์แวร์อันตราย จึงทำให้องค์กรที่ใช้สภาพแวดล้อมไฮบริดคลาวด์หรือพึ่งพา Azure และ Entra ID แต่ยังขาดมาตรการด้าน MFA และการตรวจสอบขั้นสูง กลายเป็นเป้าหมายที่มีความเสี่ยงสูงมาก

เพื่อรับมือกับภัยคุกคามนี้ Microsoft แนะนำให้องค์กรเร่งดำเนินการบังคับใช้การยืนยันตัวตนหลายชั้นกับบัญชีผู้ดูแลทั้งหมด รวมถึงบัญชี DSAs ควบคู่ไปกับการอัปเดต Entra Connect ให้เป็นเวอร์ชันล่าสุดที่รองรับ Modern Authentication และควรเปิดใช้งาน TPM บนอุปกรณ์ Entra Connect Sync Server เพื่อเพิ่มความปลอดภัยให้กับข้อมูลและคีย์เข้ารหัส นอกจากนี้ผู้ดูแลระบบควรตรวจสอบการตั้งค่าด้าน Federation และสิทธิ์การเข้าถึงบน Azure อย่างสม่ำเสมอ รวมถึงเปิดใช้งาน Microsoft Defender และระบบตรวจจับขั้นสูง (XDR) เพื่อตรวจหาพฤติกรรมผิดปกติ เช่น การสร้าง Federated Domains หรือการยกระดับสิทธิ์โดยไม่ปกติ