ช่องโหว่ร้ายแรงใน Erlang/OTP SSH เปิดทางแฮกเกอร์ควบคุมระบบ OT โดยไม่ต้องยืนยันตัวตน

นักวิจัยด้านความปลอดภัยได้สังเกตเห็นการเพิ่มขึ้นอย่างรวดเร็วของการโจมตีช่องโหว่ร้ายแรงในระบบ Secure Shell (SSH) ของ Erlang/Open Telecom Platform (OTP) ซึ่งเป็นเทคโนโลยีพื้นฐานที่ใช้ในระบบสื่อสารและควบคุมอุตสาหกรรมต่าง ๆ โดยเฉพาะในเครือข่ายเทคโนโลยีปฏิบัติการ (Operational Technology: OT) เช่น ระบบควบคุมอุตสาหกรรมและโครงสร้างพื้นฐานที่สำคัญ

ช่องโหว่ CVE-2025-32433 ความรุนแรงสูงสุด

ช่องโหว่นี้ได้รับการระบุหมายเลข CVE-2025-32433 และได้รับคะแนนความรุนแรงสูงสุดที่ 10.0 จาก CVSS โดยมีลักษณะเป็นช่องโหว่ที่ขาดการตรวจสอบสิทธิ์ (missing authentication) ซึ่งอนุญาตให้ผู้โจมตีสามารถเข้าถึงและดำเนินการคำสั่งที่เป็นอันตรายบนเซิร์ฟเวอร์ SSH ของ Erlang/OTP ได้โดยไม่ต้องมีการยืนยันตัวตน

ตั้งแต่วันที่ 1 ถึง 9 พฤษภาคม 2025 มีการตรวจพบการโจมตีมากกว่า 3,376 ครั้ง โดย 70% ของการตรวจพบมาจากไฟร์วอลล์ที่ปกป้องเครือข่าย OT ซึ่งแสดงให้เห็นถึงการโจมตีที่มุ่งเป้าไปที่โครงสร้างพื้นฐานที่สำคัญ

การโจมตีที่พบมีความซับซ้อน เช่น การใช้เทคนิค DNS-based Out-of-Band Application Security Testing (OAST) เพื่อยืนยันความสำเร็จของการโจมตีโดยไม่ต้องส่งผลลัพธ์กลับมาโดยตรง ซึ่งเป็นลักษณะของการโจมตีที่มีความต่อเนื่องและมุ่งเป้าไปที่โครงสร้างพื้นฐานที่สำคัญ

ได้รับการแก้ไขแล้ว อัปเดตด่วน

ช่องโหว่นี้ได้รับการแก้ไขในเดือนเมษายน 2025 โดยการอัปเดตซอฟต์แวร์เป็นเวอร์ชัน OTP-27.3.3, OTP-26.2.5.11 และ OTP-25.3.2.20 และในเดือนมิถุนายน 2025 หน่วยงานความปลอดภัยทางไซเบอร์ของสหรัฐอเมริกา (CISA) ได้เพิ่มช่องโหว่นี้เข้าสู่รายการช่องโหว่ที่มีการโจมตีอย่างต่อเนื่อง (Known Exploited Vulnerabilities: KEV) เพื่อเตือนภัยให้กับผู้ใช้งานทั่วโลก

การโจมตีที่เกิดขึ้นมักจะใช้เทคนิคการเปิดเชลล์ย้อนกลับ (reverse shell) เพื่อเข้าถึงระบบเป้าหมายอย่างลับ ๆ และในบางกรณีอาจขยายการเข้าถึงไปยังเครือข่ายภายในขององค์กรได้อย่างรวดเร็ว

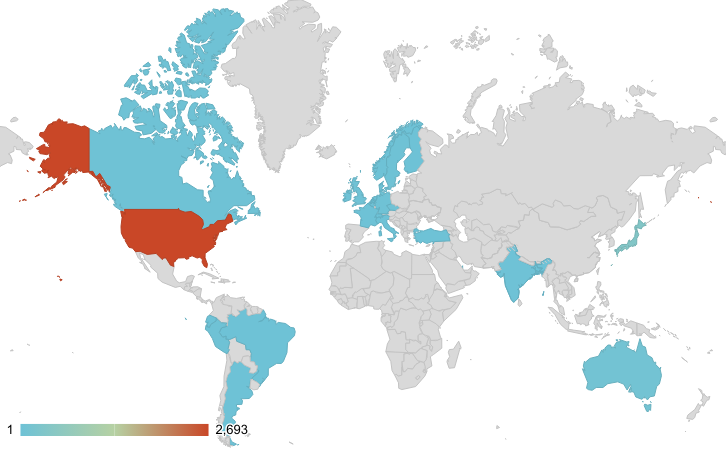

การโจมตีนี้เน้นเป้าหมายไปที่อุตสาหกรรมที่มีความสำคัญสูง เช่น การดูแลสุขภาพ เกษตรกรรม สื่อและบันเทิง และเทคโนโลยีขั้นสูง โดยเฉพาะในประเทศสหรัฐอเมริกา แคนาดา บราซิล อินเดีย และออสเตรเลีย ซึ่งแสดงให้เห็นถึงความพยายามของผู้โจมตีในการเข้าถึงข้อมูลที่มีมูลค่าสูงและอาจนำไปสู่การโจมตีที่มีผลกระทบร้ายแรงต่อความมั่นคงของประเทศ

ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำให้ผู้ดูแลระบบทุกคนอัปเดตซอฟต์แวร์ Erlang/OTP ของตนให้เป็นเวอร์ชันล่าสุด และตรวจสอบการตั้งค่าความปลอดภัยของ SSH อย่างสม่ำเสมอ เพื่อป้องกันการโจมตีที่อาจเกิดขึ้นในอนาคต

การโจมตีนี้เป็นเครื่องเตือนใจถึงความสำคัญของการรักษาความปลอดภัยในระบบ OT และความจำเป็นในการเฝ้าระวังและตอบสนองต่อภัยคุกคามทางไซเบอร์อย่างรวดเร็ว เพื่อปกป้องโครงสร้างพื้นฐานที่สำคัญของประเทศและองค์กรต่าง ๆ