เตือนองค์กรเร่งอัปเดท SharePoint Server หลังพบการโจมตีจริง เซิร์ฟเวอร์หลายพันตัวเสี่ยงโดนเล่นงาน

นักวิจัยด้านความมั่นคงปลอดภัยทางไซเบอร์เตือนภัยการโจมตีครั้งใหญ่ที่กำลังเกิดขึ้นกับระบบ Microsoft SharePoint Server ทั่วโลก โดยเฉพาะระบบที่ติดตั้งใช้งานในองค์กรแบบ on-premises หลังพบว่ามีการใช้ช่องโหว่แบบ Zero-Day ที่ยังไม่ได้รับการแพตช์ และเริ่มถูกใช้ในการโจมตีจริงตั้งแต่ช่วงกลางเดือนกรกฎาคม 2025 ส่งผลให้องค์กรในหลายประเทศตกเป็นเป้าหมายอย่างเฉียบพลัน รวมถึงในประเทศไทยด้วย

ช่องโหว่ดังกล่าวประกอบด้วยรหัส CVE-2025-53770 และ CVE-2025-53771 ซึ่งเปิดช่องให้ผู้โจมตีสามารถรันโค้ดจากระยะไกล (Remote Code Execution – RCE) บนเซิร์ฟเวอร์เป้าหมายได้สำเร็จ การโจมตีนี้อาศัยการส่งคำขอเฉพาะไปยังเซิร์ฟเวอร์ SharePoint ซึ่งถูกฝังคำสั่งแปลกปลอมไว้ จากนั้นจะติดตั้ง web shell เช่นไฟล์ spinstall0.aspx เพื่อใช้เป็นประตูหลัง (backdoor) ถาวร โดยเฉพาะการเข้าถึงคีย์ MachineKey ซึ่งมีความสำคัญต่อระบบความปลอดภัยของ ASP.NET และการเซ็นชื่อดิจิทัลของ session

ในขณะนี้ มีเซิร์ฟเวอร์หลายสิบเครื่องที่ถูกแฮกไปแล้ว และยังมีอีกนับพันเครื่องที่ยังเปิดเผยต่อสาธารณะบนอินเทอร์เน็ต ซึ่งเสี่ยงต่อการถูกโจมตีอย่างยิ่ง

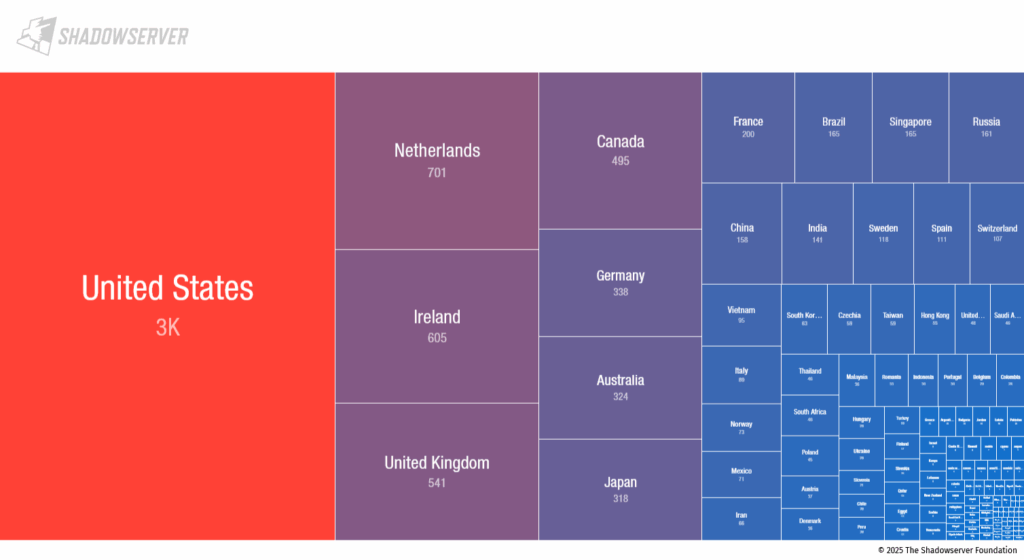

ข้อมูลจาก ShadowServer ระบุว่าว่า มีที่อยู่ IP ที่ใช้งาน SharePoint เปิดเผยต่อสาธารณะประมาณ 9,300 เครื่อง โดยส่วนใหญ่อยู่ในสหรัฐอเมริกา (3,043), ตามด้วยไอร์แลนด์ (695), เนเธอร์แลนด์ (701), สหราชอาณาจักร (541), แคนาดา (495), เยอรมนี (338) และประเทศอื่น ๆ

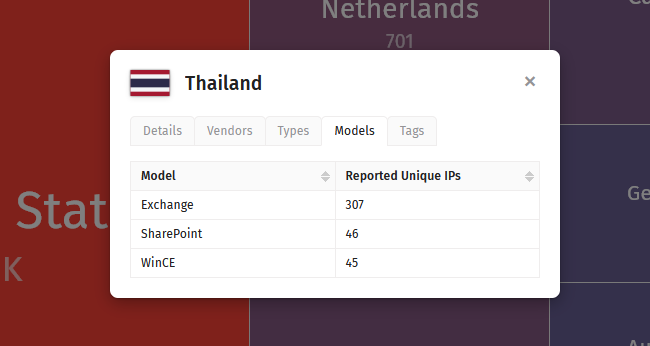

ในฝั่งของประเทศไทย รายงานจากแหล่งสืบค้นแบบ real-time เผยว่า มีการพบเซิร์ฟเวอร์ SharePoint จำนวน 46 เครื่อง ที่อยู่ในความเสี่ยง

ตามที่เราเคยรายงานไปแล้ว โดย Microsoft ได้ออกแพตช์ฉุกเฉินในวันที่ 20 กรกฎาคม 2025 สำหรับ SharePoint Server 2019 และ SharePoint Subscription Edition แล้วเรียบร้อย พร้อมแนะนำให้องค์กรที่ยังไม่สามารถอัปเดตได้ในทันทีให้ถอดการเชื่อมต่อเซิร์ฟเวอร์ออกจากอินเทอร์เน็ตชั่วคราว รวมถึงทำการตรวจสอบระบบอย่างละเอียดเพื่อดูว่ามี web shell ถูกฝังหรือไม่ และแนะนำให้เปลี่ยนค่า MachineKey ใหม่ทั้งหมดเพื่อป้องกันการเข้าถึงซ้ำ

ในฝั่งของนักวิจัย เช่น SentinelOne และ CrowdStrike ต่างรายงานว่าการโจมตีในครั้งนี้มีความซับซ้อนสูง และแสดงพฤติกรรมแบบ Advanced Persistent Threat (APT) ซึ่งมักเกี่ยวข้องกับกลุ่มที่มีเป้าหมายเฉพาะเจาะจงและใช้เวลาในการฝังตัวในระบบเป็นเวลานาน จากการติดตามพฤติกรรม IP address ที่ใช้ในการโจมตีพบว่ามีเพียงไม่กี่รายเท่านั้นที่ทำการสแกนและโจมตีโดยตรง จึงมีแนวโน้มว่าเป็นกลุ่มผู้โจมตีเดียวกันที่ทำแคมเปญขนาดใหญ่ทั่วโลก

ขณะที่ Palo Alto Networks เตือนว่า แฮกเกอร์ที่อยู่เบื้องหลังการโจมตีนี้ได้ใช้ PowerShell ในการติดตั้ง payload แบบ ASPX และขโมย MachineKey จากเซิร์ฟเวอร์ โดยมีการใช้โค้ดโจมตีอยู่จริง และกำลังแพร่กระจายอย่างรวดเร็ว

จากข้อมูลของ Check Point Research ระบุว่าการโจมตีด้วย ToolShell เริ่มต้นตั้งแต่วันที่ 7 กรกฎาคม และเป้าหมายหลักคือหน่วยงานรัฐบาล (คิดเป็น 49% ของเหยื่อทั้งหมด) ตามด้วยกลุ่มซอฟต์แวร์ (24%) และโทรคมนาคม (9%) โดยมีประเทศเป้าหมายหลักคือ สหรัฐฯ (32%), โปรตุเกส (12%), แคนาดา (9%), เบลเยียม (6%) และเยอรมนี (6%)

หน่วยงานด้านความมั่นคงปลอดภัยไซเบอร์สหรัฐฯ อย่าง CISA ได้ออกประกาศเตือนภัยและแนะนำให้องค์กรทั้งหมดอัปเดตแพตช์ทันที หากใช้งาน SharePoint Server เวอร์ชันที่ได้รับผลกระทบ และเสริมระบบตรวจจับภัย เช่น EDR หรือ XDR เพื่อระบุการบุกรุกที่อาจหลุดรอดจากระบบป้องกันเดิม