แฮกเกอร์ใช้ช่องโหว่ใน SharePoint เจาะระบบและแพร่แรนซัมแวร์ – หน่วยงานดูแลอาวุธนิวเคลียร์ก็ไม่รอด

หลังจากไมโครซอฟท์ออกประกาศเตือนช่องโหว่ร้ายแรงของ MS SharePoint Server หรือที่เรียกว่า ToolShell zero-day exploit chain และเริ่มพบว่ามีการใช้ช่องโหว่นี้โจมตีองค์กร โดยเฉพาะอย่างยิงในสหรัฐอย่างต่อเนื่อง ล่าสุดพบว่ากลุ่มแฮกเกอร์ที่ตั้งอยู่ในประเทศจีน กำลังโจมตีเซิร์ฟเวอร์ SharePoint ที่มีช่องโหว่ร้ายแรงนี้

แม้จะมีการออกแพตช์แก้ไขมาแล้ว แต่ยังมีเซิร์ฟเวอร์จำนวนมากที่ยังไม่ติดตั้งแพตช์เหล่านี้ ทำให้ตกเป็นเป้าหมายของการโจมตีอย่างต่อเนื่อง

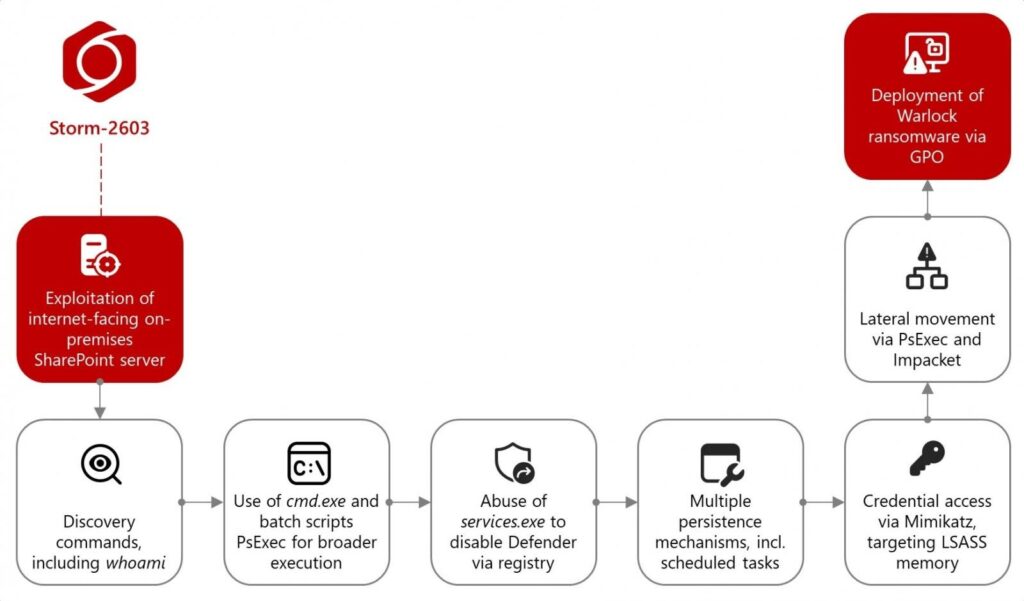

โดยไมโครซอฟท์ระบุว่า ตั้งแต่วันที่ 18 กรกฎาคม 2025 เป็นต้นมา กลุ่มแฮกเกอร์ที่ใช้ชื่อ Storm-2603 ได้เริ่มใช้ช่องโหว่นี้เพื่อแพร่กระจายมัลแวร์เรียกค่าไถ่ผ่านเซิร์ฟเวอร์ SharePoint ที่ยังไม่อัปเดตแพตช์

ขั้นตอนการโจมตีของกลุ่มนี้มีความซับซ้อน เริ่มจากการเจาะเข้าสู่เครือข่ายของเหยื่อ จากนั้นใช้เครื่องมือแฮกชื่อ Mimikatz เพื่อดึงข้อมูลรหัสผ่านที่เก็บไว้ในหน่วยความจำ LSASS ในรูปแบบข้อความธรรมดา ทำให้พวกเขาสามารถนำข้อมูลเหล่านี้ไปใช้เข้าสู่ระบบอื่น ๆ ได้

แฮกเกอร์จะเคลื่อนที่ภายในเครือข่ายด้วยการใช้เครื่องมือช่วยรันคำสั่งระยะไกลอย่าง PsExec และ Impacket toolkit พร้อมกับสั่งงานผ่าน Windows Management Instrumentation (WMI) ซึ่งเป็นเทคโนโลยีสำหรับบริหารจัดการระบบใน Windows รวมถึงแก้ไขนโยบายกลุ่ม (Group Policy Objects หรือ GPOs) เพื่อกระจายมัลแวร์เรียกค่าไถ่ Warlock ไปยังคอมพิวเตอร์และเซิร์ฟเวอร์อื่น ๆ ในองค์กรได้อย่างรวดเร็ว

ไมโครซอฟท์เตือนองค์กรต่าง ๆ ให้รีบติดตั้งอัปเดตด้านความปลอดภัยสำหรับ SharePoint Server ในระบบของตนอย่างเร่งด่วน พร้อมกับแนะนำให้ปฏิบัติตามคำแนะนำและแนวทางลดความเสี่ยงอย่างละเอียดที่เผยแพร่ในบล็อกของ ไมโครซอฟท์เพื่อป้องกันการถูกโจมตี

นอกจากนี้ นักวิจัยจาก Microsoft Threat Intelligence ยังได้เชื่อมโยงกลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลจีนสองกลุ่ม ได้แก่ Linen Typhoon และ Violet Typhoon กับเหตุการณ์โจมตีในครั้งนี้ ซึ่งสอดคล้องกับรายงานจากบริษัทความปลอดภัยไซเบอร์ในเนเธอร์แลนด์ชื่อ Eye Security ที่ตรวจพบการโจมตี zero-day ด้วยช่องโหว่ CVE-2025-49706 และ CVE-2025-49704 เมื่อช่วงต้นสัปดาห์

ผู้บริหารฝ่ายเทคนิคของ Eye Security ได้เปิดเผยว่า จำนวนองค์กรและเซิร์ฟเวอร์ที่ถูกเจาะมีมากกว่าที่คาดไว้ โดย “ส่วนใหญ่ถูกเจาะและติดมัลแวร์มาเป็นเวลานานแล้ว” ข้อมูลจาก Eye Security ระบุว่าจนถึงขณะนี้ มีเซิร์ฟเวอร์ถูกติดมัลแวร์ไปแล้วอย่างน้อย 400 เครื่อง และมีองค์กรที่ถูกเจาะระบบรวมกว่า 148 แห่งทั่วโลก

หน่วยงานความปลอดภัยไซเบอร์ของสหรัฐฯ หรือ CISA ยังได้เพิ่มช่องโหว่ CVE-2025-53770 ซึ่งเป็นส่วนหนึ่งของ ToolShell exploit chain เข้าไปในรายการช่องโหว่ที่ถูกโจมตีจริง (exploited in the wild) และสั่งให้หน่วยงานรัฐบาลกลางของสหรัฐฯ เร่งดำเนินการติดตั้งแพตช์ป้องกันระบบภายใน 1 วัน

แม้หน่วยงานที่เกี่ยวข้องหลายแห่งจะพยายามป้องกันอย่างเข้มงวด แต่ในสัปดาห์นี้ กระทรวงพลังงานของสหรัฐฯ ยืนยันว่า หน่วยงาน National Nuclear Security Administration ซึ่งดูแลด้านอาวุธนิวเคลียร์ ถูกเจาะระบบโดยกลุ่มแฮกเกอร์ที่ใช้ช่องโหว่ SharePoint ดังกล่าว แต่ยังไม่พบหลักฐานว่ามีข้อมูลลับหรือข้อมูลสำคัญถูกขโมยออกไป

รายงานจาก Bloomberg ยังเปิดเผยว่า ผู้โจมตีแทรกซึมเข้าระบบของหน่วยงานต่าง ๆ เช่น กระทรวงศึกษาธิการสหรัฐฯ, สมัชชารัฐโรดไอแลนด์, กระทรวงรายได้รัฐฟลอริดา รวมถึงเครือข่ายรัฐบาลในยุโรปและตะวันออกกลาง

ขณะเดียวกัน Washington Post รายงานว่า หน่วยงาน National Institutes of Health ซึ่งเป็นสถาบันวิจัยทางการแพทย์ของสหรัฐฯ ภายใต้กระทรวงสาธารณสุขและบริการมนุษย์ ก็ได้รับผลกระทบจากเหตุการณ์โจมตีนี้เช่นกัน