AutoSwagger เครื่องมือฟรีสุดเจ๋ง ช่วยค้นหาช่องโหว่ API ก่อนที่แฮกเกอร์จะลงมือ

Intruder บริษัทด้านความปลอดภัยไซเบอร์ ได้เปิดตัวเครื่องมือโอเพนซอร์สใหม่ล่าสุดชื่อ “AutoSwagger” ที่ช่วยให้นักพัฒนาและทีมรักษาความปลอดภัยสามารถตรวจสอบ API ของตนเองอย่างละเอียด โดยเฉพาะการค้นหาช่องโหว่ด้านการยืนยันสิทธิ์ (Broken Authorization) ซึ่งมักถูกมองข้ามแต่กลับเป็นช่องทางยอดนิยมที่แฮกเกอร์ใช้ในการโจมตีระบบ

AutoSwagger เป็นเครื่องมือที่เหมาะสำหรับนักพัฒนาแอปพลิเคชัน ทีม DevSecOps ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ ทีม Red Team หรือผู้ทดสอบเจาะระบบที่ต้องการวิเคราะห์ความปลอดภัยของ API อย่างเป็นระบบ โดยเฉพาะในองค์กรที่ใช้ OpenAPI หรือ Swagger เป็นเอกสารประกอบการพัฒนา API เครื่องมือนี้ช่วยให้สามารถตรวจสอบจุดอ่อนที่มักถูกมองข้าม เช่น ช่องโหว่การตรวจสอบสิทธิ์ (Broken Authorization) หรือการเปิดเผยข้อมูลโดยไม่ได้ตั้งใจ จึงเหมาะอย่างยิ่งสำหรับองค์กรที่ต้องการยกระดับความปลอดภัยเชิงรุกและลดความเสี่ยงจากการถูกเจาะระบบผ่าน API อย่างมีประสิทธิภาพ

ทั้งนี้ API (Application Programming Interface) คือ “ช่องทางที่ระบบคอมพิวเตอร์หรือแอปพลิเคชันใช้ในการพูดคุยกัน” เช่น เมื่อเราใช้แอปสั่งอาหาร แอปนั้นจะส่งข้อมูลผ่าน API ไปยังระบบของร้าน

ช่องโหว่ API จึงหมายถึง “ทางเชื่อมต่อที่เปิดกว้างเกินไป หรือขาดการตรวจสอบสิทธิ์อย่างเหมาะสม” ตัวอย่างเช่น ใครก็สามารถเรียกดูข้อมูลที่ควรเป็นความลับได้ โดยไม่ต้องล็อกอินหรือยืนยันตัวตนให้ถูกต้อง

ช่องโหว่ลักษณะนี้มักซ่อนอยู่ในระบบหลังบ้าน และถ้าไม่ตรวจสอบให้ดี อาจทำให้แฮกเกอร์เข้าถึงข้อมูลสำคัญ เช่น ข้อมูลลูกค้า บัญชีผู้ใช้ หรือแม้แต่สั่งคำสั่งอันตรายใส่ระบบได้

ทัั้งนี้จากรายงาน Verizon Data Breach Investigations Report 2025 ระบุว่าเหตุการณ์ข้อมูลรั่วไหลที่เกี่ยวข้องกับ API เพิ่มขึ้น เกือบ 40% ภายในหนึ่งปี โดย “Broken Authorization” คือสาเหตุหลักอันดับต้น ๆ

หลายองค์กรเผลอเปิดเผย API docs โดยไม่ตั้งใจ หรือเปิด endpoint ที่ไม่ได้ตั้งเงื่อนไขการเข้าถึงที่เหมาะสม ทำให้แฮกเกอร์ใช้ช่องทางนี้เจาะเข้าระบบได้โดยไม่ต้องใช้วิธีซับซ้อน

AutoSwagger ทำอะไรได้บ้าง?

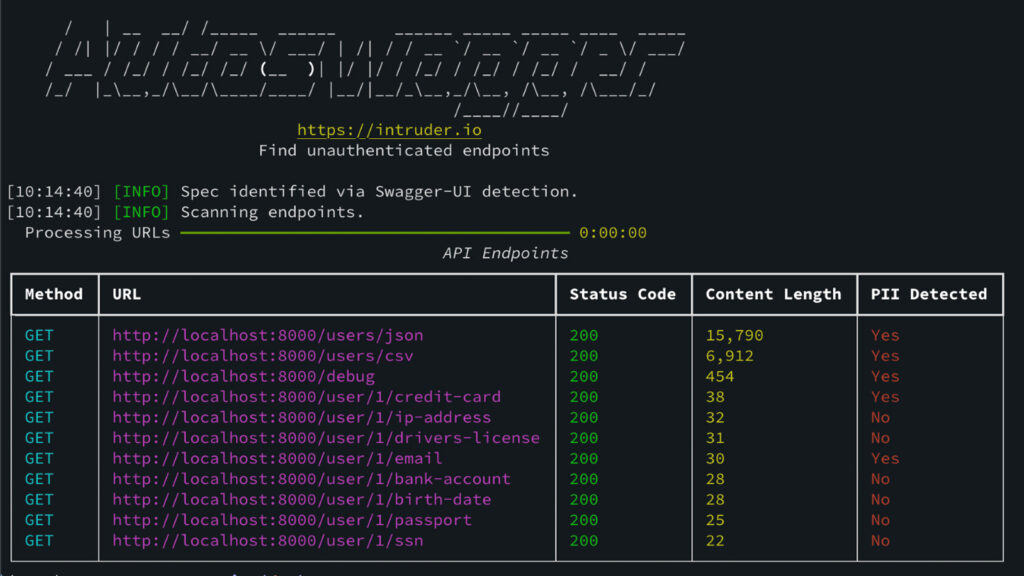

AutoSwagger เป็นเครื่องมือที่ใช้วิเคราะห์ไฟล์เอกสาร OpenAPI หรือ Swagger (ซึ่งบอกว่า API ระบบนี้มีอะไรบ้าง) จากนั้นจะทำการ

- ค้นหา API ที่เปิดเผยอยู่ในระบบขององค์กร

- ตรวจสอบว่า API เหล่านั้นมีการป้องกันหรือไม่ เช่น ต้องล็อกอินก่อนเข้าถึงหรือไม่

- ทดสอบการส่งคำขอแบบไม่มีการยืนยันตัวตน เพื่อดูว่าระบบจะให้ข้อมูลกลับมาหรือเปล่า

- วิเคราะห์ว่า API ส่งข้อมูลที่ละเอียดอ่อนเกินความจำเป็นหรือไม่ เช่น ชื่อผู้ใช้ รหัสผ่าน หรือข้อมูลภายใน

- รองรับโหมด brute-force เพื่อลองรูปแบบข้อมูลซับซ้อน เช่น email หรือเลขเฉพาะ เพื่อทดสอบความเปราะบาง

4 ช่องโหว่ API ที่ AutoSwagger ตรวจพบจากระบบจริง

ทีมวิจัยของ Intruder ได้นำ AutoSwagger ไปทดสอบกับระบบจากหลายโครงการ Bug Bounty ขององค์กรขนาดใหญ่ โดยเน้นการสแกน API จำนวนมากเพื่อตรวจหาช่องโหว่ด้านการตรวจสอบสิทธิ์ (Broken Authorization)

ต่อไปนี้คือ 4 ตัวอย่างจากสถานการณ์จริงที่แสดงให้เห็นว่าช่องโหว่เหล่านี้เกิดขึ้นในระบบจริงได้อย่างไร:

1. หลุดข้อมูลรหัสผ่าน Microsoft MPN ผ่าน Endpoint ลึกลับ

- พบ endpoint ชื่อ

configที่ถูกซ่อนไว้ลึกถึง 6 ชั้นในโครงสร้าง URL (/1/dashboard/mpn/program/api/config/) - API ดังกล่าว เปิดเผยข้อมูลรับรอง (credential) สำหรับฐานข้อมูล Redis

- ข้อมูลที่รั่วไหลประกอบด้วย PII ของพาร์ทเนอร์, คอร์สฝึกอบรม และใบรับรองจาก Microsoft Partner Network

- แม้ endpoint จะยากแก่การคาดเดา แต่สามารถถูกค้นเจอ เพราะองค์กรเปิดเผยเอกสาร OpenAPI โดยไม่ตั้งใจ

เป็นตัวอย่างของ “API ลับ” ที่ไม่ได้ซ่อนไว้อย่างแท้จริง ถ้ามีแผนที่ก็ยังถูกเจอ

2. ดึงข้อมูลลูกค้า Salesforce ได้เป็นหมื่นรายการ

- ตรวจพบ API ของบริษัทเทคโนโลยีขนาดใหญ่ที่เชื่อมกับระบบ Salesforce

- API ตอบกลับข้อมูลลูกค้าแบบไม่มีการจำกัด เช่น ชื่อ, เบอร์โทร, รายการสั่งซื้อ

- ใช้เทคนิคง่าย ๆ แค่เปลี่ยนค่าพารามิเตอร์

ByDateใน URL ก็สามารถ ดึงข้อมูลชุดละ 1,000 รายการได้ต่อเนื่อง

3. SQL Injection ผ่านแอปฝึกอบรมภายใน

- พบในระบบฝึกอบรมพนักงานของบริษัทน้ำอัดลมชื่อดัง ที่รันอยู่บน Azure Functions

- API อนุญาตให้ผู้ใช้ที่ “ไม่ล็อกอิน” ส่งคำสั่ง SQL เข้าไปยังฐานข้อมูลได้

- แม้จะเป็นข้อมูลฝึกอบรมภายใน แต่ก็มี ชื่อพนักงานและอีเมล ซึ่งนำไปใช้โจมตีแบบฟิชชิ่งได้

- สาเหตุเกิดจาก นักพัฒนาติดตั้งส่วนขยายที่เผยแพร่เอกสาร API โดยไม่ตั้งใจ ทั้งที่ระบบนี้ควรใช้งานภายในเท่านั้น

เป็นกรณีของ “ระบบปิด” ที่เปิดเผยมากเกินไปจากความสะดวกของนักพัฒนา

4. แฮกข้อมูล Active Directory ผ่าน Octopus Deploy

- ช่องโหว่ CVE-2025-0589 บน Octopus Deploy ที่เชื่อมต่อกับ Active Directory (AD)

- อนุญาตให้ผู้ไม่ได้ล็อกอิน สแกนและดึงข้อมูลรายชื่อผู้ใช้ AD

- เสี่ยงต่อการถูกนำไปใช้เจาะบัญชีหรือทำ spear-phishing เจาะจงตัวบุคคล

เป็นการรั่วไหลของข้อมูลโครงสร้างองค์กร แม้ผู้ใช้จะไม่ได้รับสิทธิ์ใด ๆ เลยก็ตาม

บทเรียนสำคัญที่เราได้จากการค้นพบช่องโหว่เหล่านี้ คือการที่ระบบ API แม้จะถูกพัฒนาอย่างดีหรือซ่อนอยู่ลึกในโครงสร้างระบบ แต่หากเอกสาร OpenAPI ถูกเผยแพร่ออกไปโดยไม่ตั้งใจ ก็เปรียบเสมือนการให้ “แผนที่สมบัติ” แก่ผู้ไม่หวังดีเพื่อค้นหาประตูที่เปิดอยู่ ช่องโหว่ Broken Authorization ส่วนใหญ่เกิดจากความสะดวกสบายในการพัฒนาและความเข้าใจผิดเกี่ยวกับมาตรการรักษาความปลอดภัย ทำให้องค์กรมักมองข้ามการตรวจสอบสิทธิ์อย่างรัดกุม นอกจากนี้ แฮกเกอร์ไม่จำเป็นต้องใช้วิธีการเจาะระบบที่ซับซ้อนเสมอไป เพียงแค่ใช้ API ที่เปิดอยู่โดยไม่ได้รับการป้องกันอย่างเหมาะสม ก็สามารถเข้าถึงข้อมูลสำคัญและสร้างความเสียหายได้อย่างรุนแรง

ด้วยเหตุนี้ การดูแลระบบ API อย่างเข้มงวด ทั้งในแง่ของการควบคุมการเข้าถึงและการตรวจสอบช่องโหว่อย่างสม่ำเสมอจึงเป็นสิ่งจำเป็น องค์กรควรป้องกันไม่ให้เอกสาร OpenAPI หรือ API Documentation ถูกเผยแพร่ต่อสาธารณะโดยไม่ได้ตั้งใจ และต้องติดตั้งมาตรการยืนยันตัวตนและกำหนดสิทธิ์ที่เหมาะสมในทุก API รวมถึงใช้เครื่องมืออย่าง AutoSwagger เพื่อตรวจสอบหาช่องโหว่ล่วงหน้า การตระหนักถึงความเสี่ยงและจัดการกับ API อย่างจริงจังจะช่วยยกระดับความปลอดภัยให้กับระบบ และป้องกันการโจมตีที่อาจส่งผลกระทบในวงกว้างได้อย่างมีประสิทธิภาพ

AutoSwagger เป็นเครื่องมือฟรีแบบโอเพนซอร์ส

ดาวน์โหลดได้ที่: https://github.com/intruder-io/autoswagger