เตือนภัย! DEVMAN แรนซัมแวร์สายพันธุ์ใหม่ จากกลุ่ม DragonForce เอเชียและแอฟริกาโดนแล้วเกือบ 40 ราย

พบมัลแวร์เรียกค่าไถ่สายพันธุ์ใหม่ “DEVMAN” พุ่งเป้าโจมตีผู้ใช้ในภูมิภาคเอเชียและแอฟริกา ล่าสุดมีเหยื่อเกือบ 40 ราย – ใช้เทคนิคขั้นสูง เข้ารหัสไฟล์เงียบๆ ได้แบบออฟไลน์ โดยไม่ต้องเชื่อมต่ออินเทอร์เน็ต พร้อมแพร่ไปยังเครื่องอื่นๆ ที่อยู่ในเครือข่ายเดียวกัน ผ่านช่องทางการแชร์ไฟล์ของ Windows และอาจลุกลามไปได้ทั้งองค์กรภายในไม่กี่นาที

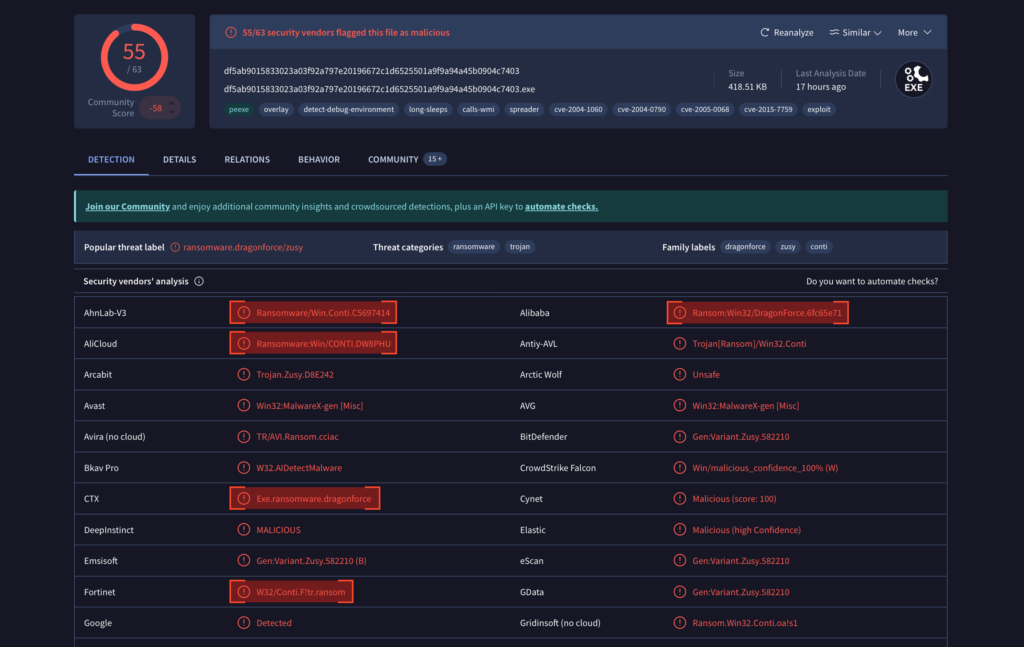

DEVMAN คือแรนซัมแวร์ตัวใหม่ที่เพิ่งถูกค้นพบเมื่อไม่นานมานี้ ซึ่งพบว่าเป็นผลงานของกลุ่มแฮกเกอร์ชื่อ DragonForce ซึ่งเคยมีบทบาทในวงการ Ransomware-as-a-Service (RaaS) และเกี่ยวข้องซอร์สโค้ดของมัลแวร์เรียกค่าไถ่โดยกลุ่ม Conti

แม้จะมีต้นกำเนิดจากโค้ดชุดเดียวกับมัลแวร์รุ่นพี่ แต่ DEVMAN ได้รับการปรับแต่งใหม่ให้ทำงานอย่างแนบเนียน และมีพฤติกรรมที่แตกต่างหลายจุด เช่น การทำงานแบบออฟไลน์ และฟีเจอร์ที่เลี่ยงการตรวจจับจากระบบรักษาความปลอดภัย

พุ่งเป้าเหยื่อในเอเชียและแอฟริกา

หนึ่งในประเด็นที่น่ากังวลคือ DEVMAN กำลังโจมตีระบบของเหยื่อในเอเชียและแอฟริกาอย่างน้อย 40 รายแล้วในช่วงเวลาสั้นๆ โดยมีแนวโน้มว่าเน้นเจาะกลุ่มผู้ใช้งาน Windows 10 และ Windows 11 ที่ไม่มีมาตรการป้องกันเพียงพอ หรือขาดการอัปเดตแพตช์ความปลอดภัยล่าสุด

มัลแวร์แบบออฟไลน์ที่แพร่กระจายในเครือข่ายได้

DEVMAN มีลักษณะพิเศษคือ ไม่ต้องเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมภายนอก (ไม่มี C2 server) แต่สามารถเริ่มเข้ารหัสไฟล์ทันทีที่ถูกสั่งให้รัน และที่น่ากังวลยิ่งกว่าคือ มันสามารถ แพร่กระจายไปยังเครื่องอื่น ๆ ภายในเครือข่ายองค์กรผ่าน SMB share ได้โดยไม่ต้องใช้ช่องโหว่ใด ๆ โดยอาศัยสิทธิ์เข้าถึงโฟลเดอร์หรือไฟล์ที่มีการแชร์ภายใน ซึ่งพฤติกรรมเช่นนี้มักถูกมองว่าเป็น “กิจกรรมปกติ” ของระบบ และจึง หลุดรอดจากการตรวจจับของระบบรักษาความปลอดภัยแบบดั้งเดิม ได้อย่างง่ายดาย

พฤติกรรมและเทคนิคที่ใช้

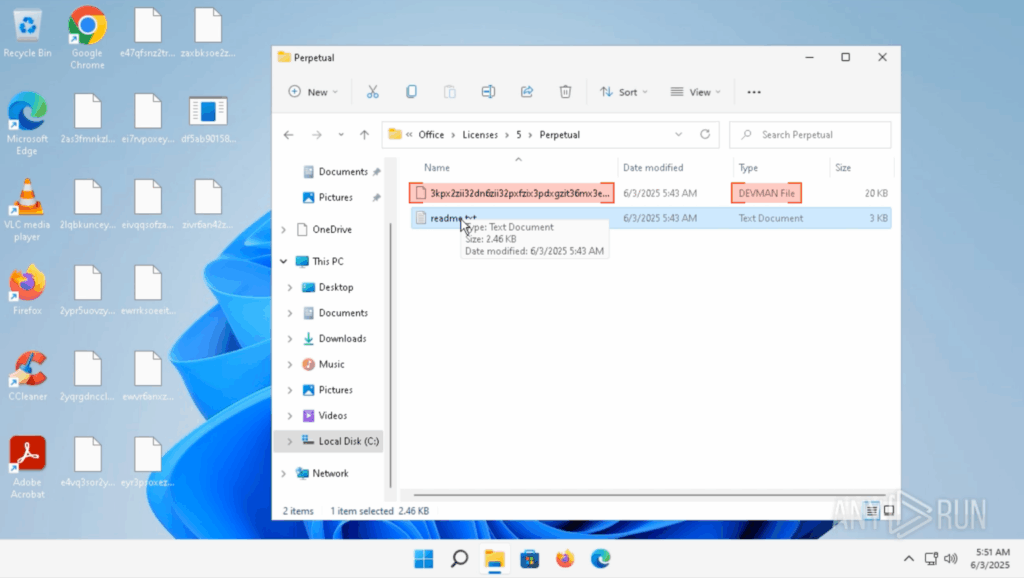

หลังจากมัลแวร์เริ่มทำงาน มันจะเข้ารหัสไฟล์ทั้งหมดในเครื่องเหยื่อ และเปลี่ยนนามสกุลไฟล์เป็น .DEVMAN ซึ่งเป็นลายเซ็นเฉพาะของแรนซัมแวร์สายนี้ นอกจากนี้ยังใช้ฟีเจอร์ Restart Manager ของ Windows เพื่อปลดล็อกไฟล์ที่กำลังถูกใช้งานอยู่และทำให้สามารถเข้ารหัสได้ครบถ้วน

เพื่อให้ตัวเองทำงานต่อเนื่อง มัลแวร์ยัง สร้าง registry key ใน pathHKEY_CURRENT_USER\Software\Microsoft\RestartManager\Session0000 เพื่อใช้เป็นจุดคงอยู่ (persistence) แม้ระบบจะรีสตาร์ทหรือเปลี่ยนสถานะ รวมถึงมีการสร้าง mutex (Mutual Exclusion) ที่มีชื่อเฉพาะ เช่น hsfjuukjzloqu28oajh727190 เพื่อไม่ให้มัลแวร์รันซ้ำซ้อนในเครื่องเดียวกัน ซึ่งช่วยลดความผิดพลาดระหว่างปฏิบัติการ

จุดอ่อนของ DEVMAN

อย่างไรก็ตาม การที่ DEVMAN ทำงานแบบออฟไลน์ ไม่มีการติดต่อกับเซิร์ฟเวอร์ควบคุม ซึ่งลดโอกาสในการส่งข้อมูลออกไป ซึ่งยังไม่มีรายงานว่ามีการ ขโมยข้อมูล (data exfiltration) ออกไปภายนอก หรือการเรียกค่าไถ่แบบ “double extortion” ที่แฮกเกอร์ขู่จะปล่อยข้อมูลออกสู่สาธารณะถ้าไม่จ่ายเงิน

ขณะเดียวกันดูเหมือนว่า แรนซัมแวร์ DEVMAN ยังอยู่ในช่วงพัฒนา ซึ่งยังมีความบกพร่องหรือจุดอ่อนบางประการ เช่น เช่น การเผลอเข้ารหัสไฟล์ ransom note ของตัวเอง ทำให้เหยื่อไม่สามารถอ่านข้อความเรียกค่าไถ่ได้ ทำให้ ประสิทธิภาพในการโจมตีลดลง เพราะแฮกเกอร์ไม่สามารถบังคับเหยื่อให้จ่ายเงินได้ง่าย

แม้ DEVMAN จะยังอยู่ในช่วงเริ่มต้นและมีบักสำคัญที่ลดความรุนแรงของการเรียกค่าไถ่ แต่จำนวนเหยื่อที่เพิ่มขึ้นอย่างต่อเนื่อง โดยเฉพาะในเอเชียและแอฟริกา ก็นับเป็นสัญญาณเตือนว่า กลุ่มแฮกเกอร์กำลังพัฒนาเทคนิคใหม่ๆ ที่ไม่ต้องพึ่งการเชื่อมต่ออินเทอร์เน็ต และยังคงแพร่กระจายอย่างเงียบๆ ผ่านระบบภายในองค์กร

องค์กรใดที่ยังไม่ปรับมาตรการความปลอดภัย อาจกลายเป็นเหยื่อรายต่อไป