เตือนภัย! ช่องโหว่ร้ายแรงในทีวี LG WebOS ทำทีวีและเครือข่ายเสี่ยงถูกแฮก

ผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์จาก Bitdefender เผยการค้นพบช่องโหว่ด้านความปลอดภัยร้ายแรงในระบบปฏิบัติการ WebOS ของทีวี LG ช่องโหว่นี้เปิดโอกาสให้แฮกเกอร์สามารถควบคุมอุปกรณ์ที่ได้รับผลกระทบได้อย่างสมบูรณ์ โดยไม่ต้องมีการยืนยันตัวตนใด ๆ

ช่องโหว่ดังกล่าวถูกเปิดเผยระหว่างการแข่งขัน TyphoonPWN 2025 ในหมวด LG ซึ่งชนะรางวัลอันดับหนึ่ง โดยพบว่ารุ่นที่ได้รับผลกระทบคือ LG WebOS 43UT8050 และอาจส่งผลต่อรุ่นอื่น ๆ ของแพลตฟอร์มสมาร์ททีวีของ LG

กลไกของช่องโหว่และความเสี่ยง

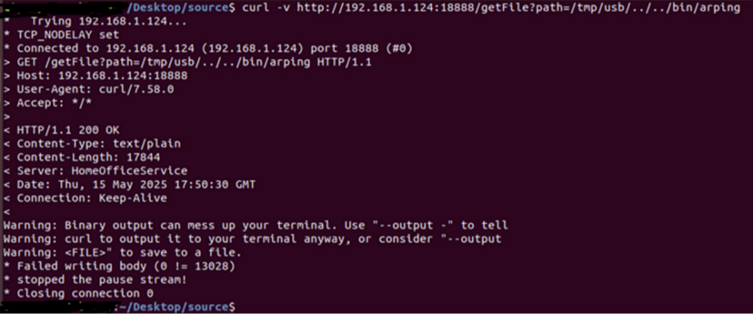

ช่องโหว่นี้เกิดจากส่วนประกอบ browser-service ของ WebOS TV ซึ่งจะเปิดพอร์ต 18888 อัตโนมัติเมื่อผู้ใช้เชื่อมต่อ USB กับทีวี บริการนี้ถูกออกแบบเพื่อให้ดาวน์โหลดไฟล์จากไดเรกทอรีเฉพาะ เช่น /tmp/usb และ /tmp/home.office.documentviewer ผ่าน API endpoint /getFile?path=

แต่ปัญหาสำคัญคือแอปพลิเคชันไม่ตรวจสอบค่าพารามิเตอร์ path อย่างเหมาะสม ทำให้เกิดช่องโหว่ path traversal ผู้โจมตีสามารถดาวน์โหลดไฟล์ใด ๆ บนอุปกรณ์โดยไม่ต้องยืนยันตัวตน

ช่องโหว่นี้เปิดโอกาสให้แฮกเกอร์เข้าถึงไฟล์ระบบสำคัญ โดยเฉพาะไฟล์ฐานข้อมูลที่อยู่ที่ /var/db/main/ ซึ่งเก็บคีย์การยืนยันตัวตนของอุปกรณ์ peer client ที่เคยเชื่อมต่อมาก่อน

เมื่อได้คีย์แล้ว ผู้โจมตีสามารถเข้าควบคุมบริการ secondscreen.gateway เปิดโหมดนักพัฒนา ติดตั้งแอปพลิเคชันที่ไม่ได้รับอนุญาต และควบคุมทีวีได้เต็มรูปแบบ ทำให้สามารถตรวจสอบพฤติกรรมการรับชม ดักจับทราฟฟิกเครือข่าย หรือใช้ทีวีเป็นจุดเชื่อมต่อในเครือข่ายสำหรับปล่อยมัลแวร์ได้

แนะนำอัปเดทเฟิร์มแวร์ล่าสุดโดยด่วน

LG ได้ออกคำแนะนำด้านความปลอดภัย SMR-SEP-2025 และแนะนำให้ผู้ใช้ตรวจสอบและติดตั้งอัปเดตเฟิร์มแวร์ล่าสุดทันที เพราะช่องโหว่นี้มีความเสี่ยงสูง โดยเฉพาะอย่างยิ่งผู้ที่เชื่อมต่อ USB บ่อยหรือใช้ทีวีบนเครือข่ายร่วมกับอุปกรณ์อื่น

จนกว่าจะติดตั้งแพตช์ ผู้ใช้ควรหลีกเลี่ยงการเสียบ USB ที่ไม่น่าเชื่อถือ และพิจารณาการแยกเครือข่ายเพื่อป้องกันทีวีสมาร์ทจากทรัพยากรเครือข่ายสำคัญ นอกจากนี้ การเปิดพอร์ตออกสู่ภายนอกจากอินเทอร์เน็ตก็ถือเป็นความเสี่ยงสูง ผู้ใช้ควรตรวจสอบว่าไม่ได้ตั้งค่า Port Forwarding ไปยังทีวีโดยไม่จำเป็น

กระบวนการโจมตีถูกพิสูจน์แล้วด้วยรหัสตัวอย่าง (proof-of-concept) โดยใช้ Docker container และสคริปต์ Python แสดงให้เห็นว่าแฮกเกอร์สามารถใช้ช่องโหว่นี้จริงได้ ดังนั้นผู้ใช้ทุกคนควรรีบดำเนินการอัปเดตและตั้งค่าความปลอดภัยให้เหมาะสม เพื่อป้องกันการเข้าถึงอุปกรณ์โดยไม่ได้รับอนุญาต