พบปลั๊กอิน SEO บน WordPress แฝงมัลแวร์ เสี่ยงถูกแฮกและยึดเว็บไซต์

เว็บไซต์ที่สร้างด้วย WordPress กำลังเจอความเสี่ยงใหม่ เมื่อมีการค้นพบว่า มีการดัดแปลงฝังมัลแวร์ในปลั๊กอิน SEO ซึ่งนอกจากจะส่งผลเสียต่ออันดับการค้นหาแล้วยังสามารถเปิดช่องให้แฮกเกอร์เข้าควบคุมเว็บไซต์ได้อย่างสมบูรณ์

นักวิเคราะห์ด้านความปลอดภัยพบว่า มีกลุ่มผู้โจมตีใช้แคมเปญมัลแวร์ที่ซับซ้อน โดยปลอมตัวเป็นปลั๊กอินใน WordPress ที่ดูเหมือนส่วนประกอบปกติของเว็บไซต์ ทำให้ผู้ดูแลระบบตรวจจับได้ยากมาก

หนึ่งในเทคนิคที่แนบเนียนที่สุด คือการตั้งชื่อปลั๊กอินให้เหมือนกับชื่อโดเมนของเว็บไซต์ที่ติดมัลแวร์

ตัวอย่างเช่น ถ้าเว็บไซต์ชื่อ example.com โฟลเดอร์และไฟล์ของปลั๊กอินอันตรายอาจถูกตั้งชื่อเป็นexample-com/example-com.php

หรือในโครงสร้างจริงจะอยู่ในตำแหน่งwp-content/plugins/exampledomain-com/exampledomain-com.php

การตั้งชื่อในลักษณะนี้ทำให้มัลแวร์ดูเหมือนเป็นปลั๊กอินเฉพาะที่เจ้าของเว็บไซต์สร้างขึ้นเอง จึงเล็ดลอดผ่านทั้งการตรวจสอบด้วยตาและเครื่องมือตรวจสอบอัตโนมัติได้อย่างง่ายดาย

วิธีการทำงานของการโจมตี

เมื่อปลั๊กอินอันตรายถูกติดตั้งลงในเว็บไซต์แล้ว มันจะยังไม่แสดงอาการผิดปกติใด ๆ จนกว่าจะตรงตามเงื่อนไขที่กำหนดไว้ — โดยเฉพาะเมื่อมี bot ของเครื่องมือค้นหา (search engine crawler) เข้ามาเยี่ยมชมเว็บไซต์

ทันทีที่บ็อตเข้ามา ปลั๊กอินจะ แทรกเนื้อหาสแปมลงในหน้าเว็บไซต์ เช่น โฆษณาขายยาหรือสินค้าผิดกฎหมาย

ผู้ใช้งานทั่วไปจะไม่เห็นอะไรผิดปกติ แต่ เครื่องมือค้นหาจะจัดเก็บข้อมูลผิด ๆ เหล่านี้ ส่งผลให้ อันดับ SEO ของแฮกเกอร์พุ่งขึ้น และทำให้เว็บไซต์เหยื่อเสียชื่อเสียงอย่างรุนแรง

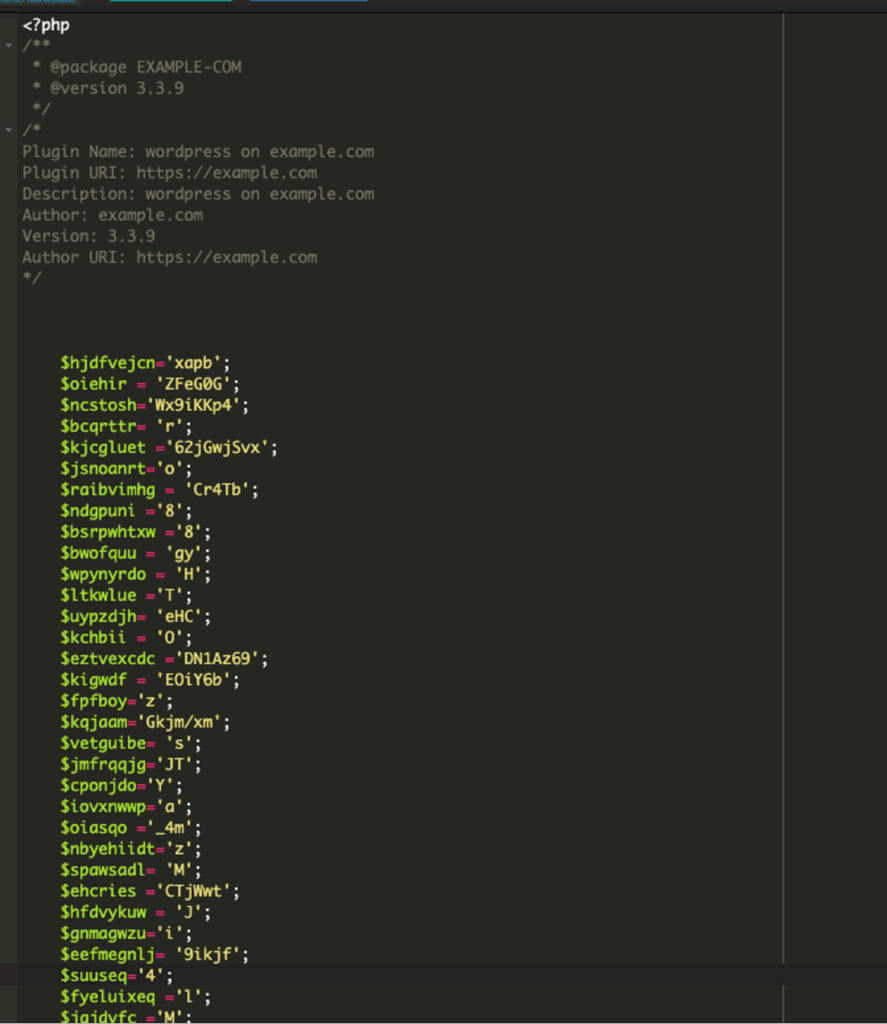

โค้ดอันตรายถูกซ่อนอย่างแนบเนียน

มัลแวร์ชนิดนี้มักจะ เข้ารหัสหรือแปลงโค้ดซับซ้อน โดยใช้ตัวแปรนับพัน และเทคนิคต่อคำ (concatenation) ซับซ้อน เพื่อปิดบังจุดประสงค์ที่แท้จริง

แฮกเกอร์จะกระจายตัวอักษร ตัวเลข และสัญลักษณ์ต่าง ๆ ไว้ทั่วโค้ด จากนั้นจึงค่อย ๆ รวมมันเข้าด้วยกันและสั่งรัน ทำให้แม้แต่ผู้พัฒนาที่มีประสบการณ์หรือเครื่องมืออัตโนมัติก็ยังตรวจจับได้ยาก

ลักษณะของปลั๊กอินมัลแวร์

- ตำแหน่ง: อยู่ในไดเรกทอรีปลั๊กอิน โดยตั้งชื่อให้คล้ายกับโดเมนเว็บไซต์

- การปลอมตัว: ใส่หัวปลั๊กอิน WordPress ปลอม และตั้งตัวแปรจำนวนมากให้ดูเหมือนโค้ดจริง

- เปิดใช้งานตามเงื่อนไข: ปลั๊กอินจะทำงานเฉพาะเมื่อ bot ของเสิร์ชเอนจินเข้ามา

- ควบคุมจากระยะไกล: โค้ดอาจดึงคำสั่งหรือเนื้อหาสแปมจากเซิร์ฟเวอร์ภายนอก โดยใช้ข้อมูลเข้ารหัสเพื่อปิดบังพฤติกรรม

อันตรายที่มากกว่าแค่ SEO สแปม

ปลั๊กอินอันตรายบางตัวไม่ได้หยุดแค่การแทรกสแปมเท่านั้น แต่ยังสามารถให้แฮ็กเกอร์ เข้าถึงสิทธิ์ผู้ดูแลระบบ (admin access) ได้อีกด้วย จากนั้นพวกเขาสามารถสร้างบัญชีแอดมินใหม่ แทรกมัลแวร์เพิ่ม หรือแม้กระทั่ง เข้ายึดเว็บไซต์ทั้งหมดได้ ผลที่ตามมาอาจรวมถึงการรั่วไหลของข้อมูล, หน้าเว็บถูกเปลี่ยน (defacement), และแอบซ่อน backdoor ถาวรที่ลบออกได้ยากมาก

วิธีป้องกันเว็บไซต์ WordPress จากภัยเหล่านี้

- อัปเดตปลั๊กอิน ธีม และระบบ WordPress เป็นเวอร์ชันล่าสุดเสมอ

- ตรวจสอบมัลแวร์และ backdoor เป็นประจำด้วยเครื่องมือความปลอดภัยที่น่าเชื่อถือ

- ตั้งรหัสผ่านที่แข็งแรงและไม่ซ้ำกันสำหรับบัญชีผู้ใช้ทุกประเภท รวมถึง FTP และฐานข้อมูล

- ตรวจสอบ log บนเซิร์ฟเวอร์เพื่อหากิจกรรมผิดปกติ และใช้ระบบตรวจสอบความเปลี่ยนแปลงของไฟล์

- ใช้ Web Application Firewall (WAF) เพื่อป้องกันบ็อตและการโจมตีแบบ brute-force